Jak wykryć oprogramowanie do monitorowania komputera i poczty e-mail lub oprogramowanie szpiegujące?

Jeśli jesteś administratorem systemu, obserwowanie korzystania z poczty e-mail i komputera przez pracowników jest dość powszechnym zadaniem, które pozwala monitorować produktywność, a także zapewniać, że do sieci nie przedostaną się żadne niebezpieczne pliki. To samo dotyczy również rodziców(applies to parents) i nauczycieli, którzy mogą chcieć mieć oko na korzystanie z komputera przez dziecko dla własnego bezpieczeństwa.

Niestety zdarzają się sytuacje, w których oprogramowanie monitorujące nie jest mile widziane ani doceniane. Hakerzy, węszyciele lub administratorzy IT, którzy przesadzają ze sobą, mogą za bardzo przesuwać granice. Jeśli martwisz się o swoją prywatność(worried about your privacy) , możesz nauczyć się wykrywać oprogramowanie do monitorowania komputera i poczty e-mail lub oprogramowanie szpiegujące, wykonując poniższe czynności.

Monitoring w domu, szkole lub pracy(Monitoring at Home, School, or Work)

Zanim zaczniesz przyglądać się, jak wykryć określone typy monitorowania komputerów i poczty e-mail, może być konieczne określenie swoich praw. Jako pracownik Twoje prawa do niefiltrowanego dostępu do sieci, poczty e-mail lub ogólnego korzystania z komputera mogą być znacznie niższe, chociaż nie oznacza to, że nie ma granic, których nie można przekroczyć(boundaries that can’t be crossed) .

Możesz nie być właścicielem sprzętu, aw zależności od umowy pracodawca lub szkoła może mieć prawo do rejestrowania wszelkich danych dotyczących korzystania z komputera. Chociaż istnieją sposoby na monitorowanie tego, możesz nie być w stanie go zatrzymać lub obejść. To samo dotyczy środowiska edukacyjnego, gdzie prawdopodobne jest ścisłe kontrolowanie korzystania z komputera i Internetu.

Jest to jednak zupełnie inny scenariusz dla komputera osobistego w sieci domowej. Twój komputer, Twoje zasady – chyba że to nie jest Twój sprzęt. Rodzice, na przykład, mogą umieszczać oprogramowanie monitorujące, aby zapewnić bezpieczeństwo swoim dzieciom, ale mogą to również robić agresywni partnerzy lub złośliwi hakerzy tysiące kilometrów dalej.

Niezależnie od tego, czy znajdujesz się w domu, szkole, czy w biurze, istnieje wiele sposobów sprawdzenia, jaki typowy rodzaj monitorowania komputera lub poczty e-mail może mieć miejsce.

Sprawdzanie oprogramowania do monitorowania poczty e-mail(Checking for Email Monitoring Software)

Jeśli chcesz sprawdzić monitorowanie poczty e-mail, najpierw zastanów się, czy korzystasz z osobistego, firmowego lub edukacyjnego konta e-mail. W przypadku kont firmowych lub edukacyjnych administrator systemu prawdopodobnie ma możliwość uzyskania dostępu do wiadomości e-mail w dowolnym momencie, przy czym wszystkie wiadomości e-mail są kierowane przez bezpieczny serwer, który również może kontrolować.

W takim przypadku należy zawsze(always) zakładać, że Twoje wiadomości e-mail są w jakiś sposób monitorowane. Może być aktywnie monitorowany, gdzie każda wiadomość e-mail jest sprawdzana i rejestrowana, lub monitorowanie może być mniej szczegółowe, z informacjami o tym, kiedy wysyłasz i odbierasz wiadomości e-mail (a także o odbiorcach lub nadawców) rejestrowanych osobno.

Nawet przy mniej aktywnym monitorowaniu administrator firmowego lub edukacyjnego konta e-mail może nadal zresetować hasło, aby w dowolnym momencie uzyskać dostęp do wiadomości e-mail.

Sprawdzanie nagłówków wiadomości e-mail(Checking Email Headers)

Zazwyczaj możesz określić, czy Twoje wiadomości e-mail są kierowane przez firmowy serwer poczty e-mail, przeglądając nagłówki(headers for emails) otrzymywanych wiadomości e-mail. Na przykład w Gmailu(Gmail) możesz wyszukać nagłówki, otwierając wiadomość e-mail i wybierając ikonę menu z trzema kropkami(three-dots menu icon ) w prawym górnym rogu. Z opcji wybierz opcję Pokaż oryginał(Show Original ) .

Patrząc na nagłówki, nagłówek Otrzymane(Received) pokaże, skąd pochodzi wiadomość e-mail i używany serwer poczty e-mail. Jeśli wiadomość e-mail jest kierowana przez serwer firmowy lub jest skanowana przez filtr, można założyć, że wiadomość e-mail jest (lub może być) rejestrowana i monitorowana.

Korzystanie z serwerów proxy(Using Proxy Servers)

Jeśli używasz komputerowego klienta poczty e-mail, takiego jak Microsoft Outlook , możliwe, że Twoje e-maile są monitorowane przez serwer proxy. Serwer proxy może służyć do rejestrowania niektórych danych, a także do przesyłania ich na inne serwery.

Możesz sprawdzić ustawienia serwera proxy w systemie Windows 10(Windows 10) w menu Ustawienia systemu Windows(Windows Settings) (jeśli masz do tego dostęp).

- Aby rozpocząć, kliknij prawym przyciskiem myszy menu Start i wybierz opcję Ustawienia(Settings) .

- W Ustawieniach Windows wybierz Sieć i Internet(Network & Internet) > Proxy . Jeśli używasz serwera proxy, będzie on wymieniony w sekcji Użyj serwera proxy(Use a proxy server) .

Możliwe też, że ustawienia skrzynki pocztowej programu Outlook(Outlook) są przeznaczone do kierowania przez serwer poczty e-mail przez określony serwer proxy. Jest to konfigurowane, gdy skrzynka pocztowa konta jest dodawana do programu Outlook(Outlook) , który w przypadku urządzeń firmowych jest prawdopodobnie skonfigurowany automatycznie.

Niestety, jedynym sposobem sprawdzenia tego (bez dostępu administratora) jest wysyłanie i odbieranie wiadomości e-mail między kontem osobistym a kontem, które podejrzewasz, że jest monitorowane. Monitorując nagłówki wiadomości e-mail, możesz wykryć, czy serwer proxy jest używany przy użyciu nagłówków Received lub X-Forwarded-For .

Sprawdzanie oprogramowania monitorującego(Checking for Monitoring Software)

Bardziej typową metodą monitorowania cyfrowego jest wykorzystanie oprogramowania zainstalowanego na komputerze, które śledzi Twoją aktywność w sieci, używane oprogramowanie, a nawet użycie mikrofonu, kamery internetowej i klawiatury. Prawie wszystko, co robisz na komputerze, można rejestrować za pomocą odpowiedniego oprogramowania.

Jednak szukanie oznak, że jesteś monitorowany, może być trochę trudniejsze. Nie zawsze jest przydatna ikona na pasku zadań systemu Windows(Windows) , więc musisz poszukać trochę głębiej.

Sprawdzanie Menedżera zadań Windows(Checking Windows Task Manager)

Jeśli podejrzewasz, że na Twoim komputerze z systemem Windows jest oprogramowanie, które rejestruje Twoją aktywność, możesz najpierw sprawdzić listę uruchomionych procesów za pomocą Menedżera zadań(Task Manager) . Tam znajdziesz listę wszystkich uruchomionych programów na twoim komputerze.

- Aby otworzyć menedżera zadań, kliknij prawym przyciskiem myszy menu Start i wybierz opcję Menedżer zadań(Task Manager) .

- W oknie Menedżera zadań(Task Manager) zobaczysz listę uruchomionych aplikacji i usług. Możesz też przejść na kartę Szczegóły(Details) , aby uzyskać wyraźniejszą listę wszystkich uruchomionych plików wykonywalnych(executable files) .

Uruchamianie procesów z nieokreślonymi nazwami powinno budzić Twoje podejrzenia (choć nie zawsze). Chociaż może to okazać się czasochłonne, powinieneś użyć wyszukiwarki do zbadania po kolei każdego uruchomionego procesu.

Na przykład ntoskrnl.exe jest całkowicie uzasadnionym (i niezbędnym) procesem systemu Windows. Jeśli zauważyłeś student.exe (aplikację monitorującą dla usługi monitorowania LanSchool dla szkół) na liście, możesz jednak założyć, że jesteś monitorowany.

Powinieneś także poszukać popularnego oprogramowania do łączenia pulpitu zdalnego, takiego jak VNC , LogMeIn lub TeamViewer . Te aplikacje do udostępniania ekranu(screen sharing apps) umożliwiają zdalnemu użytkownikowi przejęcie kontroli nad Twoim komputerem, dając im możliwość otwierania aplikacji, wykonywania zadań, rejestrowania użycia ekranu i nie tylko.

System Windows ma również własną usługę zdalnego pulpitu(own remote desktop service) , umożliwiającą innym komputerom z systemem Windows(Windows) podgląd i sterowanie komputerem. Dobrą wiadomością jest to, że połączenia RDP zazwyczaj pozwalają na oglądanie ekranu tylko jednej osobie w tym samym czasie. Dopóki jesteś zalogowany, inny użytkownik nie powinien mieć możliwości podglądu ani sterowania Twoim komputerem.

Patrząc na aktywne połączenia sieciowe(Looking at Active Network Connections)

Menedżer procesu to dobry sposób na sprawdzenie aktywnego oprogramowania monitorującego, ale działa to tylko wtedy, gdy oprogramowanie jest aktualnie aktywne. W niektórych ustawieniach (takich jak środowisko szkolne) możesz nie mieć uprawnień do otwierania Menedżera zadań(Task Manager) w celu przejrzenia w pierwszej kolejności.

Większość oprogramowania rejestrującego zwykle działa poprzez rejestrowanie danych lokalnie i wysyłanie ich do serwera lub administratora w innym miejscu. Może to być lokalnie (we własnej sieci) lub na serwerze internetowym. Aby to zrobić, musisz sprawdzić aktywne połączenia sieciowe na swoim komputerze.

Jednym ze sposobów, aby to zrobić, jest użycie wbudowanego Monitora zasobów(Resource Monitor) . Ta mało znana aplikacja dla systemu Windows(Windows) umożliwia przeglądanie dowolnej aktywnej komunikacji, zarówno przychodzącej, jak i wychodzącej, z komputera. Jest to również aplikacja, która często pozostaje dostępna na komputerach firmowych i edukacyjnych.

- Aby otworzyć Monitor zasobów(Resource Monitor) , kliknij prawym przyciskiem myszy menu Start i wybierz Uruchom(Run) .

- W polu Uruchom(Run) wpisz resmon i wybierz OK .

- Wybierz kartę Sieć(Network) w oknie Monitor zasobów(Resource Monitor ) . Stąd zobaczysz listę aktywnych połączeń. W polu Procesy z aktywnością sieciową(Processes with Network Activity ) zobaczysz procesy, które wysyłają i odbierają dane, lokalnie lub do usług internetowych.

W polu Aktywność sieci(Network Activity ) zobaczysz te procesy ponownie, ale z wymienionymi aktywnymi połączeniami (z adresami IP). Jeśli chcesz poznać porty używane do nawiązywania połączeń lub otworzyć porty na komputerze(open ports on your PC) , na których procesy aktywnie nasłuchują połączeń, przejrzyj pola Połączenia TCP(TCP Connections ) i Porty nasłuchiwania(Listening Ports) .

Wszelkie połączenia z innymi urządzeniami w zarezerwowanych zakresach adresów IP (np. 10.0.0.1 do 10.255.255.255 lub 192.168.0.1 do 192.168.255.255) oznaczają, że dane są udostępniane w Twojej sieci, ale połączenia z innymi zakresami wskazują na internetowy serwer administracyjny .

Być może trzeba będzie zbadać niektóre z wymienionych tutaj procesów, aby zidentyfikować możliwe aplikacje. Na przykład, jeśli zauważysz proces, którego nie rozpoznajesz z wieloma aktywnymi połączeniami, wysyłającymi i odbierającymi dużo danych lub używający nietypowego portu (zwykle 5-cyfrowy numer), użyj wyszukiwarki, aby go zbadać dalej.

Wykrywanie rejestrowania klawiatury, kamery internetowej i mikrofonu(Spotting Keyboard, Webcam, and Microphone Logging)

Oprogramowanie do monitorowania komputera to nie tylko rejestrowanie korzystania z sieci — może okazać się o wiele bardziej osobiste. Tam, gdzie to możliwe, takie aplikacje mogą (i mogą) monitorować Twoją kamerę internetową i monitorować użycie lub rejestrować wszystkie aktywne naciśnięcia klawiszy. Wszystko, co piszesz, mówisz lub robisz na swoim komputerze, może zostać nagrane i zbadane później.

Jeśli tak się dzieje, musisz spróbować dostrzec znaki. Większość wbudowanych i zewnętrznych kamer internetowych(external webcams) wyświetla kontrolkę (zwykle zieloną lub białą diodę LED(LED) ), aby pokazać, że kamera jest aktywna. Użycie mikrofonu(Microphone) jest trudniejsze do wykrycia, ale możesz sprawdzić, jakie dźwięki wykrywa mikrofon w menu Ustawienia dźwięku .(Sound)

- Aby to zrobić, kliknij prawym przyciskiem myszy ikonę dźwięku w obszarze szybkiego dostępu na pasku zadań. Z opcji wybierz Otwórz ustawienia dźwięku(Open Sound settings) .

- W menu Dźwięk suwak (Sound)Przetestuj swój mikrofon(Test your microphone ) będzie poruszał się w górę iw dół wraz z dźwiękami odbieranymi przez mikrofon.

Jeśli masz do tego uprawnienia, możesz zablokować dostęp do mikrofonu lub kamery(block access to your mic or camera) w menu Ustawienia systemu Windows.

- Aby uzyskać dostęp do tego menu, kliknij prawym przyciskiem myszy menu Start i wybierz Ustawienia.(Settings.)

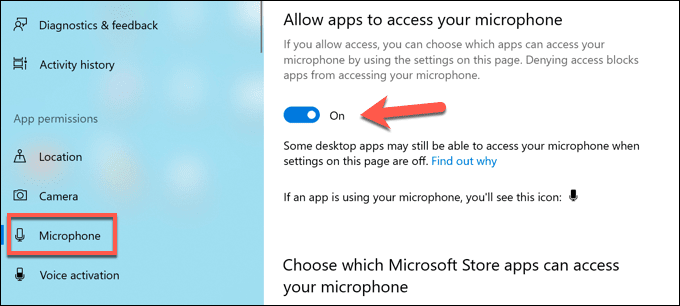

- W menu Ustawienia(Settings ) wybierz opcję Prywatność(Privacy ) . W sekcji Mikrofon(Microphone ) wyłącz suwaki Zezwalaj aplikacjom na dostęp do mikrofonu(Allow apps to access your microphone ) i Zezwalaj aplikacjom komputerowym na dostęp do mikrofonu(Allow desktop apps to access your microphone ) , aby zatrzymać cały dostęp do mikrofonu. Możesz też zablokować poszczególne aplikacje, wybierając suwak obok każdego wpisu aplikacji.

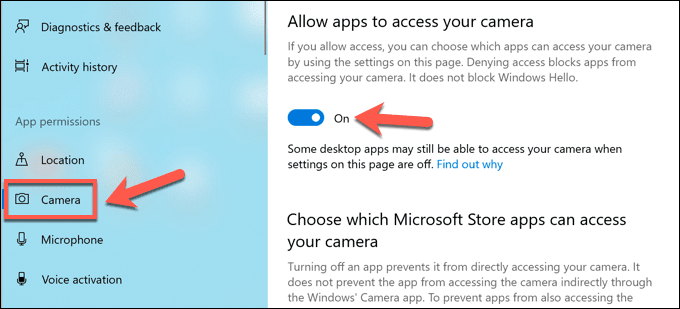

- W sekcji Aparat(Camera ) możesz wyłączyć dostęp do aparatu, wybierając Zezwalaj aplikacjom na dostęp do aparatu(Allow apps to access your camera ) i Zezwalaj aplikacjom komputerowym na dostęp do suwaków aparatu . (Allow desktop apps to access your camera)Możesz także zatrzymać poszczególne aplikacje, wybierając suwak obok każdego wpisu.

Powyższe kroki powinny pomóc Ci ograniczyć to, co ktoś może zobaczyć lub usłyszeć, ale może być konieczne wykonanie dodatkowych kroków w celu zablokowania prób logowania(block keylogging attempts) .

Ochrona przed monitoringiem rządowym(Protecting Against Government Monitoring)

Metody, które opisaliśmy powyżej, dobrze sprawdzają się w wykrywaniu rodzaju monitorowania, którego można oczekiwać w domu lub w pracy, ale rzadziej sprawdzają się w wykrywaniu monitorowania rządowego. W niektórych częściach świata Twoja aktywność cyfrowa prawdopodobnie zostanie zarejestrowana i ocenzurowana.

Ochrona przed tego rodzaju monitoringiem komputera online może być trudna, ale nie jest niemożliwa. Niektóre z najlepszych wirtualnych sieci prywatnych(best virtual private networks) mogą działać w obszarach świata, w których cenzura internetowa jest powszechna, ale możesz także użyć Tora(use Tor) , aby ominąć ograniczenia i zamiast tego chronić swoją prywatność.

Niestety, jedynym sposobem, aby naprawdę uniemożliwić agentom rządowym monitorowanie korzystania z zasobów cyfrowych, jest przejście na szyfrowane platformy do komunikacji. Istnieje wiele szyfrowanych platform czatowych(encrypted chat platforms) , takich jak Signal , które obsługują szyfrowanie typu end-to-end, umożliwiając swobodne czatowanie bez obawy o cenzurę.

Chroń się przed szpiegami(Protect Yourself Against Snoopers)

Jak pokazują powyższe kroki, administratorzy korporacyjni, apodyktyczni rodzice, niezadowoleni byli, złośliwi hakerzy, a nawet szpiedzy rządowi mogą monitorować korzystanie z komputera na wiele sposobów. Nie zawsze można to kontrolować, zwłaszcza jeśli jesteś pracownikiem korzystającym z sieci firmowej.

Jeśli jednak korzystasz z komputera osobistego, możesz podjąć pewne kroki, aby chronić swój komputer. Korzystanie z wirtualnej sieci prywatnej(virtual private network) to świetny sposób na ukrycie korzystania z Internetu, ale może również blokować wychodzące próby połączenia z komputerem. Możesz również pomyśleć o wzmocnieniu swojego komputera zaporą ogniową innej(third-party firewall) firmy, aby zatrzymać niepotrzebny dostęp.

Jeśli naprawdę martwisz się o bezpieczeństwo swojej sieci(network security) , możesz przyjrzeć się innym sposobom odizolowania korzystania z komputera. Możesz przełączyć się na dystrybucję Linuksa(Linux distribution) , oferującą większe bezpieczeństwo niż typowy komputer z systemem Windows(Windows) . Jeśli chcesz zmienić kolor na biały, możesz nawet pomyśleć o dystrybucji Linuksa do hakowania(Linux distro for hacking) , która pozwoli ci przetestować swoją sieć pod kątem luk w zabezpieczeniach.

Related posts

Co oznaczają BCC i CC? Zrozumienie podstawowego języka e-mail

Najlepsze darmowe oprogramowanie do szyfrowania w 2021 r.

Najlepszy sposób na przejście na nowy adres e-mail

Najlepsze bezpłatne oprogramowanie do panoramy

6 sposobów na wysyłanie dużych plików jako załączników do wiadomości e-mail

Jak podzielić ekran na Chromebooku

Jak przenieść lub przenieść konta e-mail od jednego dostawcy usług internetowych do drugiego?

Jak znaleźć wspomnienia na Facebooku

OLED kontra MicroLED: czy należy czekać?

Czy naprawdę potrzebujesz oprogramowania antywirusowego na komputerze z systemem Windows lub Mac?

Jak pobierać filmy z Twitcha

OTT wyjaśnia: Jaka jest różnica między POP i IMAP na moim koncie e-mail?

3 sposoby na zrobienie zdjęcia lub filmu na Chromebooku

Jak sprawić, by Spotify było głośniejsze i brzmiało lepiej?

Jak śledzić oryginalną lokalizację wiadomości e-mail za pomocą jej adresu IP?

Jak zrobić dowolną drukarkę przewodową bezprzewodową na 6 różnych sposobów?

Jak automatycznie usunąć niechciane, wstępnie zainstalowane oprogramowanie z komputera?

Jak zmienić język w Netflix

Jak znaleźć urodziny na Facebooku

Jak sprawdzić wszystkie swoje konta e-mail z Gmaila