Cryptojacking nowego zagrożenia eksploracji przeglądarki, o którym musisz wiedzieć

Cryptojacking lub złośliwe wydobywanie kryptowalut(malicious cryptomining) to nowa sztuczka wykorzystywana do wydobywania kryptowalut(Cryptocurrencies) na komputerze użytkownika przy użyciu zasobów jego procesora(CPU) w tle bez jego wiedzy. Zazwyczaj cyberprzestępca ładuje do przeglądarki ofiary skrypt, który zawiera unikalny klucz witryny, aby zmusić użytkownika do ich wzbogacenia.

Jeśli zmagasz się z wolnym komputerem lub połączeniem internetowym, nie obwiniaj jeszcze dostawcy lub usługodawcy, ponieważ możesz paść ofiarą nowej sztuczki używanej przez hakerów, zwanej Cryptojackingiem(Cryptojacking) przeglądarki .

Ewolucję Cryptojackingu(Cryptojacking) przypisuje się rosnącemu zainteresowaniu kryptowalutami(Cryptocurrencies) w ciągu ostatnich kilku miesięcy. Spójrz na Bitcoina(Bitcoin) z ostatnich kilku miesięcy, a jego wartość wzrosła o ponad 1000%. Przyciągnęło to również uwagę hakerów i dało początek niebezpiecznym praktykom, takim jak Crypttojacking(Crytptojacking) .

Co to jest Cryptojacking

Powstanie(Emergence)

Zanim zrozumiemy, czym jest Cryptojacking , najpierw daj nam znać o Cryptomining .

Wydobywanie kryptowalut(Cryptomining) lub wydobywanie kryptowalut(Cryptocurrency Mining) to proces, w którym powstaje kryptowaluta przy użyciu technologii blockchain. Wydobywanie kryptowalut(Cryptomining) pozwala również na wypuszczenie na rynek nowych monet kryptowalut. Wydobywanie(Mining) jest prowadzone przez niektórych partnerów sieci kryptowalut, którzy konkurują (indywidualnie lub w grupach) w rozwiązywaniu trudnego problemu matematycznego, zwanego proof-of-work

We wrześniu 2017 r. na rynku zadebiutował Coinhive , oferując możliwość kopania (Coinhive)kryptowaluty(XMR) o nazwie Monero ( XMR(Monero) ). Coinhive w zasadzie oferuje fragment kodu napisany w JavaScript , który właściciele witryn mogą po prostu osadzić na swojej stronie internetowej. Coinhive wprowadził nowy model biznesowy dla witryny, twierdząc, że właściciele witryn mogą usuwać reklamy ze swoich witryn i zamiast tego ładować Coinhive .

Gdy użytkownicy uzyskują dostęp do witryny z osadzonym Coinhive , Coinhive inicjuje proces wydobywania kryptowalut w imieniu właściciela witryny, korzystając z zasobów systemowych użytkownika (dlatego komputery często stają się wolniejsze). Odwiedzający stronę reprezentują grupę węzłów wykonujących intensywną pracę obliczeniową w celu rozwiązania problemu matematycznego. Jednak zamiast otrzymać nagrodę podczas rozwiązywania wyzwania, otrzymuje ją właściciel strony. W związku(Hence) z tym właściciele witryn mogą rzekomo nadal zarabiać i wspierać swoje firmy, bez rzekomego przeszkadzania odwiedzającym reklamami.

Chociaż Coinhive miał być legalny, jego koncepcja doprowadziła do pojawienia się podobnego oprogramowania, które jest obecnie wykorzystywane przez cyberprzestępców do nadużywania(Cryptomining abuse ) Cryptominingu lub Cryptojackingu.( Cryptojacking.)

Krótko mówiąc, Cryptojacking to technika przejmowania przeglądarek w celu wydobywania kryptowaluty bez zgody użytkownika. Dostarczanie kopaczy kryptowalut za pomocą złośliwego oprogramowania jest znanym faktem, ale wydobywanie kryptowaluty podczas uzyskiwania dostępu do strony internetowej jest nowością i doprowadziło do nadużyć atakujących dla osobistych korzyści.(In short, Cryptojacking is the technique of hijacking browsers for mining cryptocurrency, without user consent. Delivering cryptocurrency miners through malware is a known fact, but mining cryptocurrency when accessing a webpage is new and has led to the attackers abusing for personal gains.)

Cryptojacking nie jest tradycyjnym złośliwym oprogramowaniem

Cryptojacking nie wyrządza szkody Twojemu komputerowi, tak jak tradycyjne złośliwe oprogramowanie lub ransomware . Nie przechowuje ani nie blokuje niczego na dysku twardym. Dlatego(Hence) samo w sobie nie jest złośliwym oprogramowaniem, ale z pewnością można je wprowadzić do systemu za pomocą złośliwego oprogramowania.

Cryptojacking , podobnie jak złośliwe oprogramowanie, wykorzystuje zasoby komputera bez Twojej zgody. Może to spowodować, że komputer i przeglądarki będą działać bardzo wolno, wyczerpać baterię i podnieść rachunki za prąd, nawet nie zdając sobie z tego sprawy.

Konsekwencje Cryptojackingu

Cryptojacking może mieć wpływ na system operacyjny Windows(Windows OS) , Mac OSX i Android . Ostatnio zgłoszono wiele przypadków Cryptojackingu(Cryptojacking) . Niektóre z typowych typów to:

Strony internetowe świadomie korzystające z Coinhive(Websites using Coinhive deliberately)

Pirates Bay był jednym z pierwszych głównych graczy, którzy świadomie używali Coinhive . Problem polegał na tym, że odbywało się to w sposób przejrzysty, bez zgody zwiedzających. Po odkryciu skryptu kopania kryptowalut Pirate Bay wydał oświadczenie, w którym wspomniał, że testuje to rozwiązanie jako alternatywne źródło przychodów. Badacze obawiają się, że istnieje wiele takich stron, które już korzystają z Coinhive bez zgody odwiedzającego.

Coinhive wstrzyknięty do zhakowanych witryn(Coinhive injected into compromised websites)

Badacze zidentyfikowali skompromitowane witryny WordPress i Magento , do których wstrzyknięto Coinhive(Coinhive) lub podobnego minera opartego na JavaScript.

Przeczytaj(Read) : Co zrobić, jeśli skrypt do wydobywania kryptowalut Coinhive zainfekuje Twoją witrynę.

Cryptojacking przy użyciu rozszerzeń przeglądarki(Cryptojacking using browser extensions)

(In-browser)Kryptojacking w przeglądarce wykorzystuje JavaScript na stronie internetowej do wydobywania kryptowalut. JavaScript działa na prawie każdej odwiedzanej witrynie, więc kod JavaScript odpowiedzialny za wyszukiwanie w przeglądarce nie musi być instalowany. Zaraz po załadowaniu strony uruchamia się kod wyszukiwania w przeglądarce.

Zdarzają się przypadki rozszerzeń przeglądarek internetowych osadzających Coinhive , w których oprogramowanie do wydobywania kryptowalut działało w tle i wydobywało „Monero”, gdy przeglądarka była uruchomiona – a nie tylko podczas odwiedzania określonej witryny.

Cryptojacking za pomocą złośliwego oprogramowania(Cryptojacking with malware)

Jest to kolejny rodzaj nadużycia, w którym Coinhive jest wdrażany wraz ze złośliwym oprogramowaniem poprzez fałszywą aktualizację Javy .(Java)

Cryptojacking na urządzeniach z Androidem(Cryptojacking in Android devices)

Wykryto wariant Coinhive na (Coinhive)Androida(Android) atakujący rosyjskich użytkowników. Ten trend sugeruje, że Cryptojacking rozszerza się również na aplikacje mobilne.

Typosquated domeny osadzające Coinhive(Typosquatted domains embedding Coinhive)

Ktoś zarejestrował domenę „twitter.com.com” i załadował do niej Coinhive . Zasadniczo użytkownicy, którzy błędnie wpisali adres URL(URL) Twittera i trafili na tę stronę, wydobywali Monero dla właściciela domeny tak długo, jak pozostawali na stronie.

Cryptojacking za pośrednictwem usług w chmurze(Cryptojacking through cloud services)

Cyberprzestępcy porywają niezabezpieczone platformy Cloud i wykorzystują je do wydobywania kryptowalut.

Microsoft powiadomił o odmianach Coinhive, które zostały zauważone na wolności. Taki rozwój wskazuje, że sukces Coinhive zmotywował pojawienie się podobnego oprogramowania przez inne strony, które chcą dołączyć do tego rynku.(Microsoft has notified of variations of Coinhive being spotted in the wild. Such a development indicates that Coinhive’s success has motivated the emergence of similar software by other parties that want to join this market.)

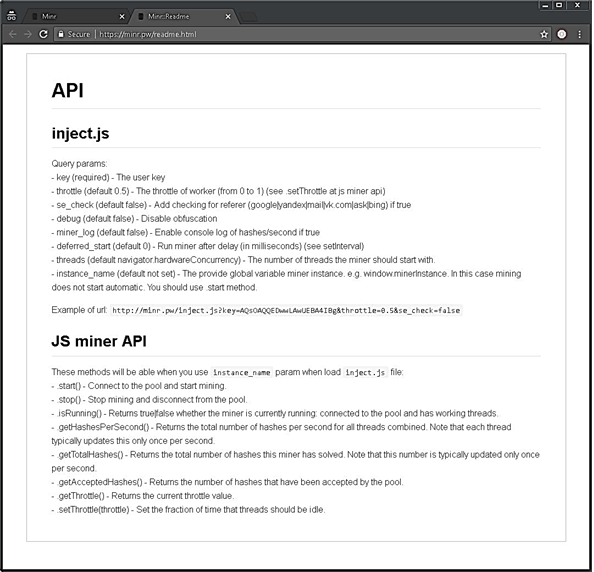

Minr – pojawia się alternatywa dla Coinhive(A Coinhive)

Korzystanie z Coinhive przez legalnych użytkowników ogólnie spada ze względu na niepopularność, jaką otrzymuje od czasu jego uruchomienia. Coinhive jest również łatwy do wyśledzenia, co jest kolejnym faktem, że jego potencjalni wielbiciele nie używają go na swojej stronie internetowej.

Jako alternatywę zespół Minr opracował opcję „ zaciemniania(obfuscation) ”, która znacznie utrudnia śledzenie górnika. Ułatwia to ukryte korzystanie z narzędzia. Ta funkcja jest tak skuteczna, że ukrywa kod(hides the code) nawet dla popularnego narzędzia antywirusowego Malwarebytes .

Jak chronić się przed Cryptojackingiem?

Kryptowaluty i technologia Blockchain przejmują świat. Wywiera wpływ na światową gospodarkę, a także powoduje zakłócenia technologiczne . Wszyscy zaczęli koncentrować się na tak lukratywnym rynku – dotyczy to również hakerów stron internetowych. W miarę wzrostu zwrotów należy się spodziewać, że takie technologie będą nadużywane.

Bycie uważnym podczas przeglądania to coś, co musisz regularnie ćwiczyć, jeśli chcesz trzymać się z dala od oszustw typu Cryptojacking. Znajdujesz się na zhakowanej witrynie, jeśli zauważysz nagły wzrost wykorzystania pamięci i spowolnienie działania komputera. Najlepszym działaniem w tym przypadku jest zatrzymanie procesu poprzez opuszczenie witryny i nie odwiedzanie jej ponownie.

Powinieneś także zainstalować dobre oprogramowanie zabezpieczające(good security software) i aktualizować je, a także włączyć zapory i nie klikać podejrzanych linków podczas przeglądania(not click on suspicious links while browsing) .

Możesz użyć programów Anti-WebMiner jako jednego ze środków ostrożności.

Użyj rozszerzenia przeglądarki, które blokuje stronom internetowym używanie procesora do wydobywania kryptowalut . Jeśli korzystasz z przeglądarki Chrome , zainstaluj(Install) rozszerzenie minerBlock. Jest to przydatne rozszerzenie przeglądarki Chrome do blokowania internetowych koparek kryptowalut w całej sieci. Oprócz CoinHive blokuje nawet Minr .

Innym niezbędnym środkiem ostrożności jest aktualizacja pliku Hosts(Hosts file) w celu zablokowania coinhive.com i innych domen, o których wiadomo, że umożliwiają nieautoryzowane wydobywanie. Pamiętaj(Remember) , że Cryptojacking(Cryptojacking) wciąż rośnie, a coraz więcej osób przyciąga kryptowaluty, więc Twoje listy blokowania będą musiały być regularnie aktualizowane.

Zapobiegaj(Prevent CoinHive) infekowaniu Twojej witryny przez CoinHive

- Nie używaj żadnych szablonów lub wtyczek NULL na swojej stronie/forum.

- Aktualizuj swój CMS do najnowszej wersji.

- Regularnie aktualizuj oprogramowanie hostingowe ( PHP , Database , itp.).

- Zabezpiecz swoją witrynę(Secure your website) za pomocą dostawców zabezpieczeń internetowych, takich jak Sucuri , Cloudflare , Wordfence itp.

- Podejmij podstawowe środki ostrożności, aby zabezpieczyć swojego bloga(precautions to secure your blog) .

Stay alert, stay safe!

Related posts

Jak uniknąć oszustw i ataków typu phishing?

Co to jest trojan zdalnego dostępu? Zapobieganie, wykrywanie i usuwanie

Usuń wirusa z dysku flash USB za pomocą wiersza polecenia lub pliku wsadowego

Fałszywe oprogramowanie zabezpieczające lub Scareware: Jak sprawdzać, zapobiegać, usuwać?

Co to jest Win32:BogEnt i jak go usunąć?

Potencjalnie niechciane programy lub aplikacje; Unikaj instalowania PUP/PUA

W jaki sposób firma Microsoft identyfikuje złośliwe oprogramowanie i potencjalnie niechciane aplikacje?

Zapobiegaj pobieraniu Drive-by i powiązanym atakom złośliwego oprogramowania

Najlepsze skanery wirusów i złośliwego oprogramowania GWARANTUJĄ Nuke dowolnego wirusa

Jak używać Malwarebytes Anti-Malware do usuwania Malware

3 sposoby na pozbycie się wirusów, oprogramowania szpiegującego i złośliwego oprogramowania

Jak usunąć złośliwe oprogramowanie z komputera w systemie Windows 10?

Jak odinstalować lub usunąć Driver Tonic z systemu Windows 10?

Jak usunąć złośliwe oprogramowanie z telefonu z Androidem?

Co to jest atak Backdoor? Znaczenie, przykłady, definicje

Co to jest IDP.Generic i jak bezpiecznie usunąć go z systemu Windows?

Proces logo Microsoft Windows w Menedżerze zadań; Czy to wirus?

Jak usunąć wirusa z Windows 11/10; Przewodnik usuwania złośliwego oprogramowania

Najlepsze internetowe skanery złośliwego oprogramowania online do skanowania plików

Jak sprawdzić Rejestr pod kątem złośliwego oprogramowania w systemie Windows 11/10?