Wyjaśnienie podatności na mikroarchitektoniczne próbkowanie danych (MDS)

Próbkowanie danych mikroarchitektonicznych(Microarchitectural Data Sampling) ( MDS ) to luka po stronie procesora . (CPU)Według Intela(Intel) jego procesor(CPU) ma pewne luźne punkty, które mogą zostać wykorzystane przez hakerów. Oznacza to przejęcie kontroli nad procesorem(CPU) , aby móc odczytać bardzo krótkoterminowe dane przechowywane w wewnętrznych buforach procesora . (CPU)Zobaczmy, jak to działa. Powiemy mi również, jak sprawdzić, czy ten exploit ZombieLoad ma wpływ na Twój system .

MDS – Próbkowanie danych mikroarchitektonicznych(MDS – Microarchitectural Data Sampling)

Nowoczesne procesory Intel wykorzystują przechowywanie danych w swoich wewnętrznych buforach, dane są przesyłane do iz pamięci podręcznej procesora. Wewnętrzne bufory procesorów służą do skrócenia czasu obliczeniowego. Aby zaoszczędzić czas procesora, dane z procesorów są najpierw przechowywane w pamięci wewnętrznej wbudowanej w procesor, taki jak Intel . Dane mają format: kolumny CZAS, DANE(DATA) i JEŻELI_WAŻNE(IF_VALID) . Ma to na celu upewnienie się, czy część danych jest nadal aktualna w danym momencie. Jest to przesyłane do pamięci podręcznej procesora(CPU) w celu użycia z innym oprogramowaniem układowym lub dowolnym innym oprogramowaniem na komputerze.

Podatność na mikroarchitektoniczne próbkowanie danych ( MDS ) to metoda, dzięki której hakerzy kradną dane z bardzo małych buforów procesora w czasie rzeczywistym. W każdej sesji komputera dane są przechowywane z filtrami ( TIME , DATA , IF_VALID ) w tych mini-cache. Zmieniają się bardzo szybko, że do czasu kradzieży zmienia się jego wartość ( również ważność(validity) ). Mimo to hakerzy mogą wykorzystać dane, nawet jeśli dane w filtrach procesora/pamięci ulegną zmianie, co pozwala im całkowicie przejąć kontrolę nad maszyną. Nie jest to oczywiste. Problemy(Problems) zaczynają się, gdy haker uzyskuje klucz szyfrujący lub inne przydatne dane z minibuforów w procesorze.

Upraszczając powyższe, hakerzy mogą zbierać dane, nawet jeśli żywotność przechowywanych danych jest niezwykle krótka. Jak wspomniano wcześniej, dane ciągle się zmieniają, więc hakerzy muszą być szybcy.

Zagrożenia związane z próbkowaniem danych mikroarchitektonicznych(Microarchitectural Data Sampling) ( MDS )

Próbkowanie danych mikroarchitektonicznych(Microarchitectural Data Sampling) ( MDS ) może ujawnić klucze szyfrowania, a tym samym uzyskać kontrolę nad plikami i folderami. MDS może również rozdawać hasła. Jeśli zostanie zhakowany, komputer może zostać zamurowany, tak jak w przypadku Ransomware .

Złośliwi aktorzy mogą wydobywać dane z innych programów i aplikacji po włamaniu się do pamięci procesora. Uzyskanie danych RAM nie jest trudne, gdy mają klucze szyfrowania. Hakerzy wykorzystują złośliwie zaprojektowane strony internetowe lub programy, aby uzyskać dostęp do informacji o procesorze.

Najgorsza(Worst) jest niezdolność skompromitowanego komputera, niewiedza, że został skompromitowany. Atak MDS(MDS) nie pozostawia niczego w dzienniku i nie pozostawia żadnego śladu na komputerze ani w sieci, więc szanse na wykrycie go przez kogokolwiek są bardzo mniejsze.

Rodzaje podatności MDS

Obecnie wykrywane są cztery warianty mikroarchitektury:

- Próbkowanie danych z mikroarchitektonicznego portu obciążenia(Load Port Data Sampling)

- Próbkowanie danych z bufora magazynu mikroarchitektonicznego(Microarchitectural Store Buffer Data Sampling)

- Próbkowanie danych z mikroarchitektonicznego bufora wypełnienia(Microarchitectural Fill Buffer Data Sampling) i

- Próbkowanie danych mikroarchitektonicznych Próbkowanie bez(Microarchitectural Data Sampling Uncacheable) buforowania

Był to najdłuższy (jeden rok) okres, w którym wykryto lukę i utrzymywano ją w tajemnicy, dopóki wszyscy producenci systemów operacyjnych i inni nie mogli opracować łaty dla swoich użytkowników.

Niektórzy użytkownicy pytali, dlaczego nie mogą po prostu wyłączyć hiperwątkowości w celu ochrony przed MDS . Odpowiedź brzmi: wyłączenie hiperwątkowości nie zapewnia żadnej ochrony. Wyłączenie hiperwątkowości spowolni komputery. Tworzony(Newer) jest nowszy sprzęt, aby przeciwdziałać możliwym atakom MDS .

Czy Twój komputer jest podatny na MDS?

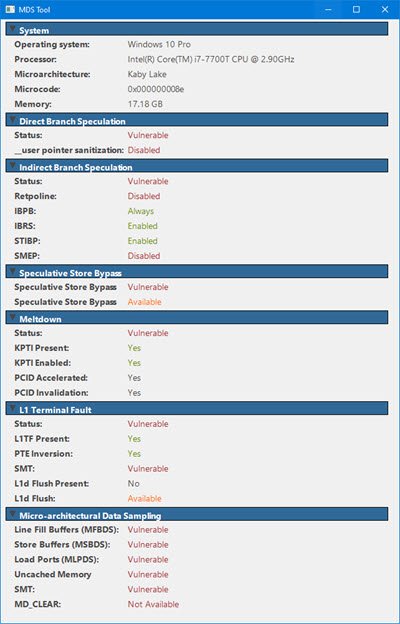

Sprawdź(Verify) , czy Twój system jest zagrożony. Pobierz narzędzie MDS(MDS Tool) ze strony mdsattacks.com(mdsattacks.com) . Dostaniesz tam wiele innych informacji.

Jak chronić komputery przed MDS?

Prawie wszystkie systemy operacyjne wydały łatkę, która powinna być używana jako dodatek do mikrokodu Intela(Intel) , aby chronić przed luką. W systemie operacyjnym Windows(Windows OS) wtorkowe aktualizacje(Tuesday) podobno załatały większość komputerów. To, wraz z kodem Intela(Intel) , który jest wbudowany w poprawki systemu operacyjnego, powinno wystarczyć, aby zapobiec naruszeniu komputerów przez próbkowanie mikroarchitektoniczne ( MDS ).

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Aktualizuj swoje komputery. Zaktualizuj system BIOS(Update your BIOS) i pobierz najnowszy sterownik urządzenia(download the latest device driver) dla swojego procesora z witryny Intel .

Ta luka została załatana przez Microsoft dla swojej linii systemów operacyjnych Windows . macOS również otrzymał łatkę 15 maja(May 15th) 2019 r . Linux przygotował łatki, ale należy je pobrać osobno w celu pobierania próbek danych mikroarchitektury(Microarchitecture Data Sampling) ( MDS ).

Related posts

Moduł igfxEM przestał działać błąd w systemie Windows 11/10

Oprogramowanie Intel Thunderbolt Dock nie działa w systemie Windows 11/10

Co to jest Hyperthreading w CPU i jak to działa?

Karta Intel Dual Band Wireless-AC 7260 ciągle się rozłącza

Błąd aplikacji Igfxem.exe - Nie można odczytać pamięci

Recenzja ASUS Transformer Book T300 Chi — dobry wygląd spotyka procesor Intel Core M

Nie można otworzyć tej aplikacji — Intel Graphics Command Center

Napraw błąd aplikacji ESRV.exe 0xc0000142 w systemie Windows 11/10

Podwój prędkość Wi-Fi na laptopach i tabletach z systemem Windows dzięki kartom sieciowym Intel

Czym są rdzenie E i P firmy Intel?

Kupując laptopa do gier lub minikomputer, zdobądź go z lepszą kartą graficzną, a nie z procesorem Intel Core i7

Napraw problemy ze sterownikami graficznymi Intel w systemie Windows 11/10

AMD kontra INTEL w 2022 r.: Które procesory są lepsze?

Jak przetaktować procesor Intel (CPU)

Procesory ARM kontra Intel: który jest najlepszy?

Windows 11 kontra Windows 10 na procesorach Intel Core 12. generacji

Porównanie najlepszych budżetowych procesorów do gier w 2019 r. — Intel kontra Ryzen w przypadku niskobudżetowych konstrukcji

Przetestuj procesor za pomocą narzędzia Intel Processor Diagnostics Tool

Intel Driver & Support Assistant: Pobierz, zainstaluj, zaktualizuj sterowniki Intel

Jak korzystać z funkcji automatycznego typu danych w programie Excel?