Wskazówki dotyczące ochrony komputera przed atakiem Thunderspy

Thunderbolt to interfejs marki sprzętu opracowany przez firmę Intel(Intel) . Działa jako interfejs między komputerem a urządzeniami zewnętrznymi. Podczas gdy większość komputerów z systemem Windows(Windows) jest wyposażona w różnego rodzaju porty, wiele firm używa Thunderbolt do łączenia się z różnymi typami urządzeń. Ułatwia łączenie, ale według badań przeprowadzonych na Politechnice(Technology) w Eindhoven(Eindhoven University) bezpieczeństwo stojące za Thunderbolt można złamać za pomocą techniki — Thunderspy . W tym poście podzielimy się wskazówkami, których możesz przestrzegać, aby chronić swój komputer przed Thunderspy .

Co to jest Tunderspy ? Jak to działa?

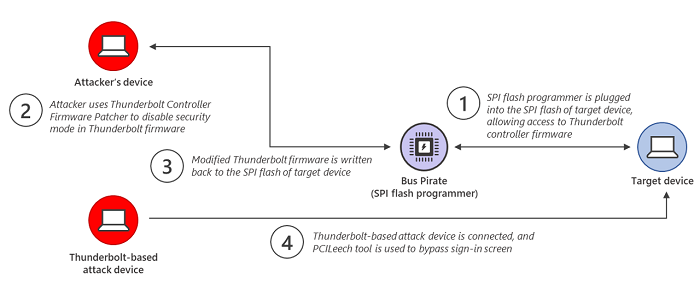

Jest to atak typu stealth, który umożliwia atakującemu dostęp do funkcji bezpośredniego dostępu do pamięci ( DMA ) w celu złamania zabezpieczeń urządzeń. Największym problemem jest to, że nie ma śladu, ponieważ działa bez wdrażania złośliwego oprogramowania lub przynęty na linki. Może ominąć najlepsze praktyki bezpieczeństwa i zablokować komputer. Więc jak to działa? Atakujący potrzebuje bezpośredniego dostępu do komputera. Według badań, przy użyciu odpowiednich narzędzi zajmuje to mniej niż 5 minut.

Atakujący kopiuje oprogramowanie sprzętowe kontrolera Thunderbolt(Thunderbolt Controller Firmware) urządzenia źródłowego na swoje urządzenie. Następnie używa patchera oprogramowania układowego ( TCFP ), aby wyłączyć tryb bezpieczeństwa wymuszony przez oprogramowanie układowe Thunderbolt . Zmodyfikowana wersja jest kopiowana z powrotem do komputera docelowego za pomocą urządzenia Bus Pirate . Następnie urządzenie atakujące wykorzystujące technologię Thunderbolt jest podłączone do atakowanego urządzenia. Następnie używa narzędzia PCILeech do załadowania modułu jądra, który omija ekran logowania systemu Windows .(Windows)

Więc nawet jeśli komputer ma włączone funkcje bezpieczeństwa, takie jak Bezpieczny rozruch(Secure Boot) , silny system BIOS(BIOS) i hasła do kont systemu operacyjnego oraz włączone pełne szyfrowanie dysku, nadal będzie omijał wszystko.

WSKAZÓWKA(TIP) : Spycheck sprawdzi, czy Twój komputer jest podatny na atak Thunderspy .

Wskazówki dotyczące ochrony przed Thunderspy

Microsoft zaleca(recommends) trzy sposoby ochrony przed współczesnym zagrożeniem. Niektóre z tych funkcji wbudowanych w system Windows można wykorzystać, podczas gdy niektóre powinny być włączone, aby złagodzić ataki.

- Zabezpieczone zabezpieczenia rdzenia komputera PC

- Ochrona jądra DMA

- Integralność kodu chroniona przez hiperwizor ( HVCI )

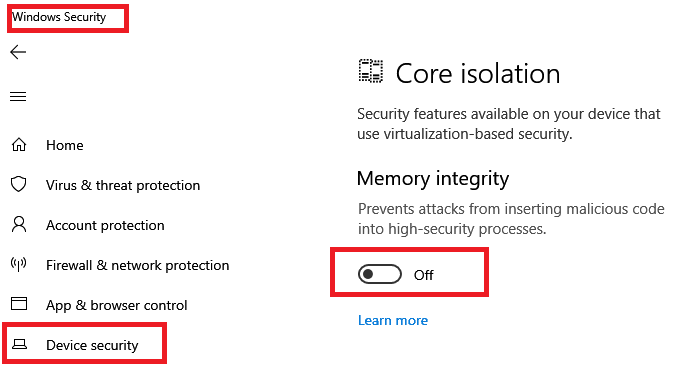

To powiedziawszy, wszystko to jest możliwe na komputerze z zabezpieczonym rdzeniem. Po prostu nie można tego zastosować na zwykłym komputerze, ponieważ nie jest dostępny sprzęt, który może zabezpieczyć go przed atakiem. Najlepszym sposobem sprawdzenia, czy Twój komputer to obsługuje, jest sprawdzenie sekcji Zabezpieczenia urządzenia w aplikacji (Devic Security)Zabezpieczenia Windows(Windows Security) .

1] Zabezpieczone zabezpieczenia komputerów PC

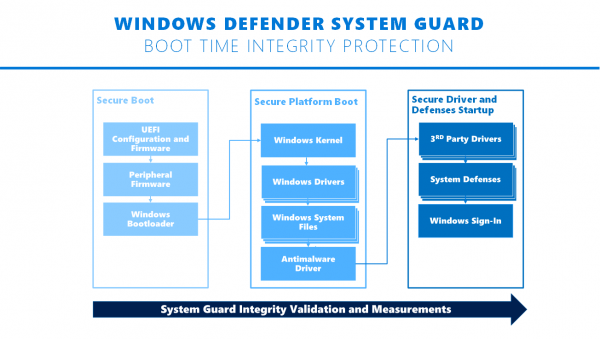

Windows Security , wewnętrzne oprogramowanie zabezpieczające firmy Microsoft, oferuje funkcję Windows Defender System Guard i zabezpieczenia oparte na wirtualizacji. Potrzebujesz jednak urządzenia, które korzysta z komputerów z zabezpieczonym rdzeniem(Secured-core PCs) . Wykorzystuje zrootowane zabezpieczenia sprzętowe w nowoczesnym procesorze(CPU) , aby uruchomić system w stanie zaufanym. Pomaga złagodzić próby podejmowane przez złośliwe oprogramowanie na poziomie oprogramowania układowego.

2] Ochrona jądra DMA

Wprowadzona w systemie Windows 10(Windows 10) v1803 ochrona Kernel DMA zapewnia blokowanie zewnętrznych urządzeń peryferyjnych przed atakami typu Direct Memory Access ( DMA ) przy użyciu urządzeń (DMA)PCI hotplug, takich jak Thunderbolt . Oznacza to, że jeśli ktoś spróbuje skopiować złośliwe oprogramowanie Thunderbolt na komputer, zostanie ono zablokowane przez port Thunderbolt . Jeśli jednak użytkownik posiada nazwę użytkownika i hasło, będzie mógł je ominąć.

3] Ochrona hartowania(Hardening) z integralnością kodu chronioną przez hiperwizor ( (Hypervisor-protected)HVCI )

Integralność kodu chronionego przez hiperwizor lub HVCI powinna być włączona w systemie Windows 10(Windows 10) . Izoluje podsystem integralności kodu i sprawdza, czy kod jądra(Kernel) nie jest weryfikowany i podpisany przez firmę Microsoft . Zapewnia również, że kod jądra nie może być jednocześnie zapisywalny i wykonywalny, aby upewnić się, że niezweryfikowany kod nie zostanie wykonany.

Thunderspy używa narzędzia PCILeech do załadowania modułu jądra, który omija ekran logowania systemu Windows . (Windows)Korzystanie z HVCI zapewni, że zapobiegniesz temu, ponieważ nie pozwoli na wykonanie kodu.

Bezpieczeństwo powinno być zawsze na pierwszym miejscu, jeśli chodzi o kupowanie komputerów. Jeśli masz do czynienia z danymi, które są ważne, zwłaszcza w biznesie, zaleca się zakup urządzeń PC z zabezpieczonym rdzeniem . (Secured-core PC)Oto oficjalna strona takich urządzeń(such devices) w witrynie Microsoftu.

Related posts

Jak uniknąć oszustw i ataków typu phishing?

Co to jest trojan zdalnego dostępu? Zapobieganie, wykrywanie i usuwanie

Usuń wirusa z dysku flash USB za pomocą wiersza polecenia lub pliku wsadowego

Fałszywe oprogramowanie zabezpieczające lub Scareware: Jak sprawdzać, zapobiegać, usuwać?

Co to jest Win32:BogEnt i jak go usunąć?

Narzędzia administracji zdalnej: ryzyko, zagrożenia, zapobieganie

W jaki sposób firma Microsoft identyfikuje złośliwe oprogramowanie i potencjalnie niechciane aplikacje?

Proces logo Microsoft Windows w Menedżerze zadań; Czy to wirus?

3 sposoby na pozbycie się wirusów, oprogramowania szpiegującego i złośliwego oprogramowania

Jak zapobiegać złośliwemu oprogramowaniu — porady dotyczące zabezpieczania systemu Windows 11/10

Co to jest IDP.Generic i jak bezpiecznie usunąć go z systemu Windows?

Co to jest atak Backdoor? Znaczenie, przykłady, definicje

Jak usunąć Virus Alert z Microsoft na komputerze z systemem Windows?

Cryptojacking nowego zagrożenia eksploracji przeglądarki, o którym musisz wiedzieć

Cyberataki — definicja, rodzaje, zapobieganie

Jak sprawdzić Rejestr pod kątem złośliwego oprogramowania w systemie Windows 11/10?

Porywanie przeglądarki i bezpłatne narzędzia do usuwania porywacza przeglądarki

Jak sprawdzić, czy plik jest złośliwy, czy nie w systemie Windows 11/10?

IObit Malware Fighter Bezpłatna recenzja i pobranie

Jak usunąć złośliwe oprogramowanie z telefonu z Androidem?