W jaki sposób firma Microsoft identyfikuje złośliwe oprogramowanie i potencjalnie niechciane aplikacje?

Jednym z najważniejszych celów firmy Microsoft dla wszystkich użytkowników systemu Windows(Windows) jest bezpieczeństwo. Warto wiedzieć, w jaki sposób firma Microsoft(Microsoft) identyfikuje złośliwe oprogramowanie(Malware) i potencjalnie niechciane aplikacje(Potentially Unwanted Applications) . Niedawno rozmawialiśmy o blokowaniu potencjalnie niechcianych aplikacji w Edge(Potentially Unwanted Application blocking in Edge,) i jest to jeden ze sposobów na zapewnienie bezpieczeństwa systemu Windows(Windows) .

Firma Microsoft(Microsoft) stosuje wielotorowe podejście, aby pomóc swoim klientom w zarządzaniu ryzykiem.

To podejście obejmuje trzy kluczowe elementy:

- Aktualizacje zabezpieczeń wysokiej jakości — wykorzystując światowej klasy praktyki inżynieryjne do tworzenia wysokiej jakości aktualizacji zabezpieczeń, które można pewnie wdrożyć w ponad miliardzie różnych systemów w ekosystemie komputerów osobistych i pomagają klientom zminimalizować zakłócenia w ich działalności;

- Ochrona oparta na społeczności(Community) — firma Microsoft(Microsoft) współpracuje z wieloma innymi podmiotami podczas badania potencjalnych luk w zabezpieczeniach oprogramowania firmy Microsoft(Microsoft) . Firma Microsoft(Microsoft) stara się łagodzić wykorzystywanie luk w zabezpieczeniach poprzez współpracę w branży oraz partnerów, organizacje publiczne, klientów i badaczy bezpieczeństwa. Takie podejście pomaga zminimalizować potencjalne zakłócenia w działalności klientów firmy Microsoft ;(Microsoft)

- Kompleksowy(Comprehensive) proces reagowania na zagrożenia — obejmujący kompleksowy proces reagowania na zagrożenia, który pomaga firmie Microsoft(Microsoft) skutecznie zarządzać incydentami związanymi z bezpieczeństwem, zapewniając jednocześnie przewidywalność i przejrzystość, których potrzebują klienci, aby zminimalizować zakłócenia w ich działalności.

Nie można całkowicie zapobiec wprowadzeniu luk w zabezpieczeniach podczas opracowywania projektów oprogramowania na dużą skalę. Dopóki ludzie piszą kod oprogramowania, żadne oprogramowanie nie jest doskonałe i będą popełniane błędy, które prowadzą do niedoskonałości oprogramowania. Niektóre niedoskonałości („błędy”) po prostu uniemożliwiają działanie oprogramowania dokładnie zgodnie z przeznaczeniem, ale inne błędy mogą stanowić luki. Nie wszystkie luki są równe; niektóre luki w zabezpieczeniach nie będą możliwe do wykorzystania, ponieważ określone mechanizmy łagodzące uniemożliwiają atakującym ich wykorzystanie. Niemniej jednak(Nevertheless) pewien procent luk w zabezpieczeniach, które istnieją w danym oprogramowaniu, może być wykorzystany.

W jaki sposób Microsoft identyfikuje złośliwe oprogramowanie(Malware) i PUP?(PUPs)

Cztery główne podstawy lub kryteria klasyfikacji stosowanej przez firmę Microsoft to:

- Złośliwe oprogramowanie lub złośliwe oprogramowanie

- Niechciane oprogramowanie

- Opinie konsumentów

- Potencjalnie niechciane aplikacje(Applications) ( PUA ) lub Potencjalnie niechciane programy(Programs) ( PUP ).

Niektóre programy niekoniecznie są szkodliwe, ale psują działanie systemu Windows(Windows) . Robią to, instalując aplikacje bez wiedzy użytkownika lub wyświetlając reklamy bez zgody.

1] Złośliwe oprogramowanie

Są to aplikacje i oprogramowanie, które zagrażają bezpieczeństwu użytkownika. Mogą ukraść Twoje dane osobowe, informacje o karcie kredytowej, a nawet zablokować Twoje pliki. Ostatni z nich nazywa się Ransomware , który jest jedną z najgorszych form złośliwego oprogramowania, jakie widzieliśmy w ostatnich latach. Jest to jeden z powodów, dla których system Windows Security(Windows Security) wprowadził dostęp do folderu kontrolera i OneDrive Personal Vault.

Oto lista metod lub procesów, które firma Microsoft(Microsoft) klasyfikuje w celu identyfikacji oprogramowania jako złośliwego oprogramowania:

- Tylne drzwi

- Pobieracz

- Zakraplacz

- Wykorzystać

- Narzędzie hakerskie

- Wirus makro

- Zaciemniacz

- Złodziej haseł

- Ransomware

- Nieuczciwe oprogramowanie zabezpieczające

- trojański

- Trojan-clicker

- Robak.

Powiązane: (Related: ) różnica między wirusem, trojanem, robakiem, oprogramowaniem reklamowym, oprogramowaniem szpiegującym, oprogramowaniem typu rootkit, złośliwym oprogramowaniem, backdoorem itp.

2] Niechciane oprogramowanie

To jest oprogramowanie, które zakłóca działanie systemu Windows. Według Microsoftu(Microsoft) to oprogramowanie powinno kontrolować użytkownika, a nie odwrotnie. W zależności od zachowania firma Microsoft może zidentyfikować, a następnie ostrzec użytkownika o wszelkich niechcianych aplikacjach należących do tych kategorii.

- Brak wyboru

- Brak kontroli

- Instalacja i demontaż

- Reklama i reklamy.

Brak wyboru(Lack of choice)

Do tej kategorii należą oprogramowanie bez wyraźnej intencji, przesyłające dane w tle, instalujące lub usuwające oprogramowanie, ukrywające się przed użytkownikami. Firma Microsoft(Microsoft) klasyfikuje również niechciane oprogramowanie, jeśli wyzwala ono fałszywe alarmy dotyczące stanu urządzenia lub prosi o zapłatę za jego naprawę. Istnieje mnóstwo oprogramowania, które twierdzi, że przyspiesza twój komputer. Robią to, tworząc fałszywe roszczenia, a następnie oferują zakup wersji pro, aby to naprawić.

Brak kontroli(Lack of control)

Wszelkie oprogramowanie, które przejmuje obsługę przeglądarki, zmienia ustawienia wyszukiwania, przekierowuje ruch sieciowy bez zgody lub modyfikuje zawartość bez zgody użytkownika. Widzieliśmy wiele programów, które zmieniały domyślną wyszukiwarkę lub instalowały paski narzędzi podczas instalacji. Prawdopodobnie jeden z najbardziej irytujących problemów.

Słaba instalacja i dezinstalacja(Poor Installation and Uninstallation Experience)

Niektóre aplikacje nie zostaną całkowicie odinstalowane, nawet jeśli odinstalujesz je ręcznie. Pozostawiają programy, które ciągle robią coś złego w systemie. Niektóre z nich starają się nie odinstalować, ukrywając się przed Add/Remove programy lub wprowadzając w błąd monity lub wyskakujące okienka podczas próby ich odinstalowania.

Reklama i reklamy(Advertising and advertisements)

Chociaż reklamowanie jest w porządku, ale powinno to wymagać zgody użytkownika. Niektóre aplikacje reklamują swoje oprogramowanie wewnętrzne lub oprogramowanie stron trzecich w celu zarabiania pieniędzy. Najgorsze jest to, że zmuszają Cię do kliknięcia takiej reklamy, pobierając pliki lub otwierając stronę internetową. Blokują nawet cały widok i są szanse, że nigdy nie znajdziesz przycisku zamykającego takie reklamy.

3] Opinie konsumentów

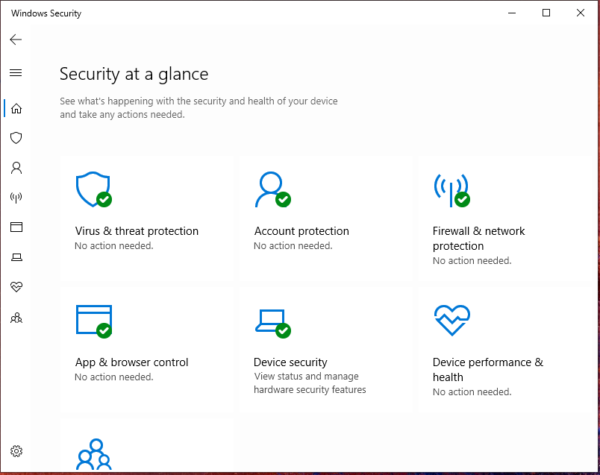

Jeśli widzisz lub doświadczasz takiego oprogramowania, zawsze możesz przesłać oprogramowanie do analizy(submit a software for analysis) . Firma Microsoft(Microsoft) korzysta również z zabezpieczeń systemu Windows(Windows Security) w połączeniu z tym, co ułatwia konsumentom zgłaszanie takich aplikacji. Jeśli wielu użytkowników zgłasza oprogramowanie wiele razy, pojawia się czerwona flaga.

Klasycznym przykładem jest CCleaner . W pewnym momencie była to aplikacja obowiązkowa dla wszystkich użytkowników systemu Windows(Windows) . Później wielu użytkowników zgłosiło, że narzędzie nie może być już zalecane. Łącza CCleaner na czarnej liście w witrynie Microsoft Answers .

4 ] Potencjalnie(] Potentially) niechciana aplikacja ( PUA )

Potencjalnie niechciane aplikacje(Potentially Unwanted Applications) nie są złośliwym oprogramowaniem, ale firma Microsoft(Microsoft) blokuje pobieranie wszelkich aplikacji lub oprogramowania, które należą do powyższych kategorii i nie tylko. PUA(PUAs) to te aplikacje, które wykazują następujące zachowania lub należą do tych kategorii:

- Reklama

- Potok(Torrent)

- Wydobywanie kryptowalut(Cryptomining)

- Wiązanie(Bundling)

- Marketing

- Uchylanie się

- Słaba reputacja branży.

Mam nadzieję, że post pomógł ci zrozumieć, czego potrzebuje firma Microsoft(Microsoft) lub prawdopodobnie każda firma zajmująca się bezpieczeństwem, aby zidentyfikować złośliwe oprogramowanie i potencjalnie niechciane aplikacje.

Related posts

Przesyłanie złośliwego oprogramowania: gdzie przesyłać pliki złośliwego oprogramowania do firmy Microsoft i innych?

Jak usunąć Virus Alert z Microsoft na komputerze z systemem Windows?

Proces logo Microsoft Windows w Menedżerze zadań; Czy to wirus?

Jak dodać Zoom do Microsoft Teams

Microsoft Intune nie synchronizuje się? Wymuś synchronizację usługi Intune w systemie Windows 11/10

Aktualizacje Microsoft Store zatrzymały się podczas oczekiwania lub rozpoczęcia pobierania

Top 5 niezbędnych darmowych programów firmy Microsoft

Jak stworzyć broszurę lub książkę w programie Microsoft Word

Włącz aplikację Cloud Backup dla Microsoft Authenticator na Androida i iPhone'a

Jak ponownie zarejestrować lub ponownie zainstalować aplikacje Microsoft Store w systemie Windows 11/10?

Porady i wskazówki dotyczące przeglądarki Microsoft Edge dla systemu Windows 11/10

Jak automatycznie przekazywać wiadomości e-mail w programie Microsoft Outlook

Co to jest poprawka Microsoft we wtorek? Harmonogram patchów na wtorek

Jak pochwalić kogoś w Microsoft Teams za dobrze wykonaną pracę

Napraw kody błędów instalacji i aktualizacji Microsoft Edge

Jak ręcznie skanować poszczególne pliki i korzystać z programu Microsoft Defender

Microsoft Excel próbuje odzyskać Twoje informacje

Wprowadzone konto Microsoft nie istnieje

Jak wyłączyć znaki akapitu w programie Microsoft Word

Zarządzaj starszymi aplikacjami internetowymi za pomocą portalu listy witryn trybu korporacyjnego firmy Microsoft