Skąd mam wiedzieć, czy mój komputer został zhakowany i co dalej?

Czasami zamiast korzystać z teorii logiki i rozumowania, kierujemy się instynktem, aby instynktownie zrozumieć rzeczy. Hakowanie(Hacking) jest jednym z takich przykładów, w których można przestrzegać tej zasady. Wiemy, że hakerzy mogą uzyskać dostęp do Twoich urządzeń w zaskakujący sposób i manifestować się w różnych awatarach, o których możemy nie wiedzieć. Klienci (Clients)IRC , trojany(Trojans) , backdoory to tylko niektóre ze szkodliwych programów wykorzystywanych do hakowania komputerów. Możemy przynajmniej poszukać możliwych wskaźników sugerujących, że mogliśmy zostać zhakowani, a następnie poszukać szybkich działań przeciwko temu. Oto, w jaki sposób możesz się dowiedzieć, czy Twój komputer z systemem Windows został zhakowany(Windows computer has been hacked) .

Skąd mam wiedzieć, czy mój komputer został zhakowany?

Wiesz, że Twój komputer został zhakowany i skompromitowany, jeśli widzisz następujące oznaki:

- Twoje hasła lub ustawienia online zostały zmienione

- Hasła do kont lokalnych na Twoim komputerze zostały zmienione lub widzisz nowe konta użytkowników(User)

- Widzisz dziwne posty „utworzone przez Ciebie” w swoich kanałach społecznościowych. A może Twoi znajomi(Friends) otrzymują nieodpowiednie wiadomości, rzekomo od Ciebie.

- Twoi znajomi zgłaszają, że otrzymują od Ciebie dziwny spam lub e-maile.

- Zauważasz, że na Twoim komputerze zostały zainstalowane nowe programy lub paski narzędzi.

- Otrzymujesz wiadomości od fałszywego antywirusa lub innego nieuczciwego oprogramowania(rogue software)

- Twój Internet stał się powolny i powolny

- Nastąpił wyraźny wzrost aktywności sieciowej .(Network)

- Twoja zapora(Firewall) jest zajęta blokowaniem kilku żądań połączeń wychodzących

- Twoje oprogramowanie zabezpieczające zostało wyłączone.

- Strona główna lub domyślna wyszukiwarka przeglądarki została przejęta

- Twoja mysz porusza się automatycznie, aby dokonać wyboru

- Zaczynasz otrzymywać telefony z Twojego Banku(Bank) , firmy obsługującej karty kredytowe(Credit Card) , Sklep internetowy(Online Store) w sprawie braku płatności, spadku salda bankowego, nieoczekiwanych zaległych sald lub zakupów.

Przyjrzyjmy się niektórym z tych znaków szczegółowo, bez określonej kolejności.(Let us take a look at some of these signs in detail, in no specific order.)

Zmiana haseł internetowych

Jeśli zauważysz, że co najmniej jedno z Twoich haseł internetowych zostało nagle zmienione, prawdopodobnie zostałeś zhakowany. W tym przypadku zwykle zdarza się, że ofiara nieświadomie odpowiada na autentycznie wyglądający e- mail phishingowy(Phishing email) , który rzekomo pochodzi z usługi, a na koniec ze zmienionym hasłem. Haker zbiera informacje dotyczące logowania, loguje się, zmienia hasło i wykorzystuje usługę do kradzieży pieniędzy ofiary lub jej znajomych. Zobacz, jak możesz uniknąć oszustw i ataków związanych z wyłudzaniem informacji(avoid Phishing Scams and Attacks) i podejmij kroki, aby zapobiec kradzieży tożsamości online(Online Identity Theft) .

W ramach akcji kontroli szkód możesz natychmiast powiadomić wszystkie swoje kontakty o włamaniu na konto. Po drugie(Second) , natychmiast skontaktuj się z serwisem online, aby zgłosić przejęcie konta. Większość usług online zdaje sobie sprawę z tego rodzaju złośliwości i ma wymaganą siłę i wiedzę, aby przywrócić normalność i odzyskać kontrolę nad kontem za pomocą nowego hasła. Możesz odzyskać zhakowane konta Microsoft(Microsoft Accounts) , konta Google(Google Accounts) , konto na Facebooku , konto(Facebook account) na Twitterze(Twitter account) itp., korzystając z ich odpowiednio określonej procedury.

Brakuje kwoty(Amount) na Twoim koncie bankowym

W przypadku nieszczęścia możesz stracić wszystkie pieniądze, jeśli haker uzyska dostęp do Twoich danych osobowych ( karta kredytowa(Credit Card) , dane bankowości internetowej(Online Banking) itp.). Aby tego uniknąć, włącz alerty o transakcjach, które wysyłają powiadomienia tekstowe, gdy dzieje się coś niezwykłego. Wiele instytucji finansowych umożliwia ustawienie progów kwot transakcji, a jeśli próg zostanie przekroczony lub trafi do obcego kraju, zostaniesz ostrzeżony. Dobrym pomysłem byłoby przestrzeganie tych wskazówek dotyczących bankowości internetowej(Online Banking Tips) .

Fałszywe wiadomości antywirusowe

Fałszywe(Fake) komunikaty ostrzegawcze dotyczące oprogramowania antywirusowego są jednymi z najpewniejszych oznak, że system został naruszony. Kliknięcie Nie lub Anuluj, aby zatrzymać fałszywe skanowanie antywirusowe, nie przynosi żadnych korzyści, ponieważ szkody zostały już wyrządzone. Programy te często wykorzystują niezałatane oprogramowanie, takie jak Java Runtime Environment , aby wykorzystać Twój system.

Częste losowe wyskakujące okienka

Ten problem dotyczy głównie Twoich przeglądarek i wskazuje, że na komputerze jest zainstalowane niechciane oprogramowanie lub złośliwe oprogramowanie, ponieważ witryny zazwyczaj nie generują szkodliwych wyskakujących okienek .

Przekierowane wyszukiwania w Internecie(Internet) lub strona główna

Powszechnie wiadomo, że większość hakerów zarabia na życie, przekierowując przeglądarkę w inne miejsce niż adres, który chciałbyś odwiedzić. Dzieje się tak z pewnością dlatego, że haker otrzymuje zapłatę za wyświetlanie Twoich kliknięć w cudzej witrynie, często tym, którzy nie wiedzą, że kliknięcia do ich witryny pochodzą ze złośliwego przekierowania.

Tego typu złośliwe oprogramowanie można często wykryć lub namierzyć, wpisując kilka powiązanych, bardzo popularnych słów w pasku wyszukiwania popularnych wyszukiwarek i sprawdzając, czy pojawiają się wyniki odpowiadające Twojemu wyszukiwaniu. Ruch wysyłany i zwracany zawsze będzie wyraźnie różny na komputerze zaatakowanym i na komputerze bez kompromisów.

Czy Twój komputer działa jako węzeł botnetu?

Botnety to sieci zhakowanych komputerów, kontrolowane przez zdalnych atakujących w celu wykonywania takich nielegalnych zadań, jak wysyłanie spamu lub atakowanie innych komputerów. Być może Twój komputer został naruszony i działa jako węzeł(Node) .

WSKAZÓWKA(TIP) : Zanim przejdziesz dalej, możesz przeczytać nasz post – Dlaczego ktoś miałby chcieć włamać się do mojego komputera(Why would someone want to hack my computer) ?

Co zrobić, jeśli Twój komputer został zhakowany?

1] Jeśli uważasz, że Twój komputer z systemem Windows mógł zostać przejęty, powinieneś odłączyć się od Internetu(Internet) i uruchomić komputer w trybie awaryjnym(boot into Safe Mode) , a następnie przeprowadzić pełne, głębokie skanowanie oprogramowania antywirusowego(antivirus software) . Jeśli Twoje oprogramowanie zabezpieczające zostało wyłączone, użyj dobrego skanera antywirusowego na żądanie(on-demand antivirus scanner) . i uruchom go z zewnętrznego dysku lub USB .

2] Możesz także użyć specjalistycznych narzędzi, takich jak Norton Power Eraser, oprogramowania antyhakerskiego lub jednego z tych narzędzi do usuwania botnetów .

2] Możesz usunąć fałszywe paski narzędzi z przeglądarki za pomocą dobrego oprogramowania do usuwania porywacza przeglądarki(Browser Hijacker Removal software) .

3] Otwórz (Open)Panel sterowania(Control Panel) i odinstaluj programy, które mogą wyglądać podejrzanie.

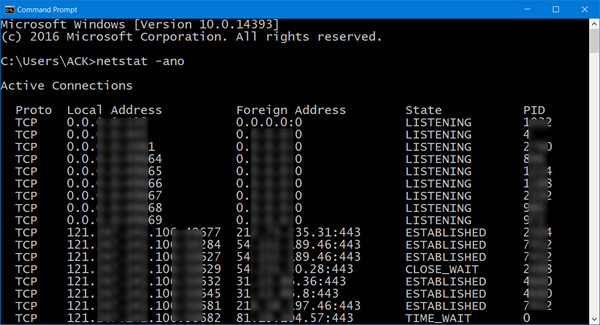

4] Po połączeniu z Internetem(Internet) otwórz wiersz polecenia(Command Prompt) , wpisz następujące polecenie i naciśnij Enter :

netstat –ano

- - parametr wyświetla wszystkie połączenia komputera i porty nasłuchowe

- -n parametr wyświetla adresy i numery portów

- Parametr -o wyświetla identyfikator procesu odpowiedzialnego za połączenie.

Na pierwszy rzut oka administrator IT będzie mógł obserwować Twoje otwarte Porty(Ports) i aktywność sieciową, która ma miejsce w systemie.

Sprawdź(Check) , czy nie ma podejrzanych połączeń. Zwróć uwagę, że każde połączenie, które mówi – „Ustalone” i numer PID i upewnij się, że wszystkie takie połączenia są prawidłowymi połączeniami. W razie potrzeby naciśnij Ctrl+Shift+Esc , aby wywołać Menedżera zadań(Task Manager) . Następnie przejdź kursorem myszy do zakładki „Procesy” i naciśnij zakładkę „Widok”, wybierz kolumny i sprawdź kolumnę Identyfikator procesu PID(Process Identifier PID) . Natychmiast wyświetli się pełna lista numerów PID . Poszukaj numeru, który zanotowałeś przed chwilą w oknie CMD . W razie wątpliwości zakończ proces.

5] Zainstaluj narzędzie do monitorowania przepustowości,(bandwidth monitoring tool) aby mieć oko na wykorzystanie. Użyj narzędzi Packet Sniffing(Packet Sniffing Tools) przechwytuj i rejestruj ruch sieciowy.

Aktualizuj swój system operacyjny i zainstalowane oprogramowanie przez cały czas, aby usunąć wszystkie luki w oprogramowaniu i korzystać z dobrego oprogramowania zabezpieczającego(security software) . Niezwykle ważne jest, aby być świadomym tych zmian, ponieważ w dzisiejszym środowisku zagrożeń żadne oprogramowanie antywirusowe nie zapewnia 100% spokoju. Aby temu zaradzić, należy używać programów antymalware, które monitorują zachowanie programów – heurystyki(Heuristics) – w celu wyłapania wcześniej nierozpoznanego złośliwego oprogramowania. Można również wdrożyć do użytku inne programy korzystające ze środowisk zwirtualizowanych, VPN , oprogramowania antyhakerskiego i oprogramowania do wykrywania ruchu sieciowego.

6] Skorzystaj z Detekt , bezpłatnego oprogramowania (Make)antyinwigilacyjnego(Detekt) dla systemu Windows(Windows) .

Oto kilka wskazówek, które pomogą powstrzymać hakerów przed komputerem z systemem Windows(tips that will help you keep Hackers out of your Windows computer) .(Here are some tips that will help you keep Hackers out of your Windows computer.)

Jeśli potrzebujesz dodatkowej pomocy, zapoznaj się z tym Przewodnikiem usuwania złośliwego oprogramowania(Malware Removal Guide) . Możesz również przeczytać ten post zatytułowany, jak sprawdzić, czy Twój komputer ma wirusa(how do you tell if your computer has a virus) .

Related posts

Sprawdź pamięć RAM komputera, kartę graficzną/pamięć wideo w systemie Windows 11/10

10 przydatnych sztuczek myszy komputerowych dla systemu Windows 11/10

3 sposoby na zrobienie zdjęcia lub filmu na Chromebooku

Jak wykryć oprogramowanie do monitorowania komputera i poczty e-mail lub oprogramowanie szpiegujące?

Technologia płaskich wyświetlaczy bez tajemnic: TN, IPS, VA, OLED i więcej

Nie możesz zaplanować Ubera z wyprzedzeniem? Oto co robić

Czy możesz zmienić swoje imię na Twitchu? Tak, ale bądź ostrożny

Jak podzielić klip w Adobe Premiere Pro

Jak wyszukiwać i znajdować czyjeś usunięte tweety

Jak włączyć lub wyłączyć Caps Lock na Chromebooku?

Jak dezaktywować konto na Facebooku zamiast je usuwać?

Jak wysłać anonimową wiadomość tekstową, której nie można powiązać?

Jak pobierać filmy z Twitcha

Jaka jest ocena pasażera Ubera i jak ją sprawdzić

Jak wstawić emotikony do programu Word, Dokumentów Google i Outlooka

Co oznaczają BCC i CC? Zrozumienie podstawowego języka e-mail

Jak stworzyć przezroczyste tło w GIMP

7 szybkich poprawek, gdy Minecraft ciągle się zawiesza

Jak zmienić język w Netflix

Czy Twój komputer włącza się losowo sam?