Rozproszone ataki typu „odmowa usługi” DDoS: ochrona, zapobieganie

Distributed Denial of Service lub DDoS ma długą historię i stał się całkowicie powszechny, gdy grupa Anonymous rozpoczęła swoją działalność przeciwko dowolnej stronie internetowej przeciwko Wikileaks . Do tego czasu termin i jego znaczenie były znane tylko osobom posiadającym wiedzę z zakresu Internet Security .

Rozproszona odmowa usługi

Zamierzam omówić niektóre godne uwagi metody DDoS w tym artykule, zanim omówię metody unikania lub zapobiegania atakom (DDoS)DDoS .

Czym są ataki DDOS?

Jestem pewien, że wszyscy znacie jego znaczenie. Dla tych, którzy nie znają tego terminu, jest to „rozproszona” odmowa usługi(Denial of Service)(Denial of Service) – spowodowana zbyt dużą liczbą żądań do serwera, niż może obsłużyć.

Gdy nie można przetworzyć żądań w czasie rzeczywistym z powodu dużego ruchu, który jest celowo wysyłany przez wiele zhakowanych komputerów, serwer lokacji zawiesza się i przestaje odpowiadać na kolejne żądania od różnych klientów. Sieć zhakowanych komputerów jest określana jako BOTNETS . Zasadniczo(Basically) wszystkie komputery i inteligentne urządzenia w sieci są kontrolowane przez hakerów, a osoby będące właścicielami tych komputerów nie są świadome, że zostały zhakowane.

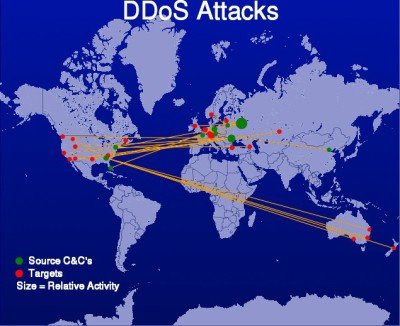

Ponieważ żądań jest wiele i pochodzą z różnych miejsc (regiony zhakowanych komputerów mogą się różnić), nazywa się to „ rozproszoną odmową(Distributed Denial) usługi” lub w skrócie DDoS . Aby doszło do ataku DDoS(DDoS) , liczba i intensywność prób połączenia powinna być większa niż ta, którą może obsłużyć docelowy serwer . (Server)Jeśli przepustowość jest wysoka, każdy atakujący DDoS będzie potrzebował więcej komputerów i częstszych żądań, aby wyłączyć serwer.

WSKAZÓWKA(TIP) : Google Project Shield oferuje bezpłatną ochronę przed atakami DDoS(DDoS) wybranym witrynom.

Popularne metody DDoS i narzędzia ataku

Właśnie omówiliśmy jedną z wielu metod DDoS w powyższej sekcji. Nazywa się to „ rozproszoną odmową(distributed denial) ”, ponieważ linie komunikacyjne są otwierane przez nie jeden lub dwa, ale setki zainfekowanych komputerów. Haker, który ma dostęp do wielu komputerów, może w każdej chwili zacząć wysyłać żądania do serwera, który chce zniszczyć. Ponieważ nie jest to jeden lub dwa, ale wiele komputerów rozmieszczonych na całej planecie, jest „rozproszony”. Serwer nie może już obsługiwać przychodzących żądań i awarii.

Wśród innych metod jest metoda Handshake(Handshake method) . W normalnym scenariuszu komputer otwiera linię TCP z serwerem. Serwer odpowiada i czeka na zakończenie uzgadniania. Uzgadnianie to zestaw działań między komputerem a serwerem przed rozpoczęciem rzeczywistego przesyłania danych. W przypadku ataku haker otwiera protokół TCP(TCP) , ale nigdy nie kończy uzgadniania – w ten sposób serwer czeka. Kolejna strona nie działa?!

Szybka metoda DDoS to metoda UDP(UDP method) . Wykorzystuje serwery DNS (Domain Name Service)(DNS (Domain Name Service)) do inicjowania ataku DDoS . W przypadku normalnych rozwiązań adresów URL(URL) komputery wykorzystują protokół UDP ( User Datagram Protocol ), ponieważ są one szybsze niż standardowe pakiety TCP . Krótko mówiąc, UDP(UDP) nie jest zbyt niezawodny, ponieważ nie ma możliwości sprawdzenia odrzuconych pakietów i tym podobnych. Ale jest używany wszędzie tam, gdzie prędkość jest głównym problemem. Nawet witryny z grami online używają protokołu UDP(UDP) . Hakerzy(Hackers) wykorzystują słabości UDPpakiety, aby stworzyć powódź wiadomości na serwer. Mogą tworzyć fałszywe pakiety, które wyglądają na pochodzące z docelowego serwera. Zapytanie byłoby czymś, co wysłałoby duże ilości danych do docelowego serwera. Ponieważ istnieje wiele programów rozpoznawania nazw DNS , hakerowi łatwiej jest zaatakować serwer, który powoduje wyłączenie witryny. Również w tym przypadku docelowy serwer otrzymuje więcej zapytań/odpowiedzi, niż może obsłużyć.

Przeczytaj(Read) : Co to jest odmowa okupu(What is Ransom Denial of Service) ?

Istnieje wiele narzędzi innych firm, które działają jak botnet, jeśli haker nie ma wielu komputerów. Pamiętam, jak jedna z wielu grup hakerskich prosiła ludzi na Twitterze(Twitter) o wpisanie losowych danych w formularzu strony internetowej i kliknięcie Wyślij(Send) . Nie zrobiłem tego, ale byłem ciekawy, jak to działa. Prawdopodobnie również wysyłał powtarzający się spam na serwery, aż do przekroczenia nasycenia i awarii serwera. Takich narzędzi można szukać w Internecie(Internet) . Pamiętaj jednak, że hakowanie jest przestępstwem i nie popieramy żadnych cyberprzestępstw(Cyber Crimes) . To jest tylko dla twojej informacji.

Po omówieniu metod ataków DDoS zobaczmy, czy możemy uniknąć lub zapobiec atakom DDoS .

Przeczytaj(Read) : Co to jest Black Hat, Grey Hat lub White Hat Hacker?

Ochrona i zapobieganie DDoS

Niewiele możesz zrobić, ale mimo to możesz zmniejszyć ryzyko DDoS , podejmując pewne środki ostrożności. (DDoS)Jedną z najczęściej wykorzystywanych metod przez takie ataki jest blokowanie przepustowości serwera fałszywymi żądaniami z botnetów. Zakup nieco większej przepustowości zmniejszy lub nawet zapobiegnie atakom DDoS , ale może to być kosztowna metoda. Większa przepustowość oznacza płacenie większych pieniędzy dostawcy usług hostingowych.

Dobrze jest również skorzystać z rozproszonej metody przenoszenia danych. Oznacza to, że zamiast jednego serwera masz różne centra danych, które częściowo odpowiadają na żądania. W dawnych czasach, kiedy trzeba było kupować więcej serwerów, byłoby to bardzo kosztowne. Obecnie centra danych można zastosować w chmurze – zmniejszając w ten sposób obciążenie i dystrybuując je z różnych serwerów zamiast tylko jednego serwera.

Możesz nawet użyć kopii lustrzanej w przypadku ataku. Serwer lustrzany zawiera najnowszą (statyczną) kopię elementów na serwerze głównym. Zamiast używać oryginalnych serwerów, możesz chcieć użyć serwerów lustrzanych, aby ruch przychodzący mógł zostać przekierowany, a tym samym DDoS może zostać uszkodzony/zapobiegany.

Aby zamknąć oryginalny serwer i zacząć korzystać z serwerów lustrzanych, musisz mieć informacje o ruchu przychodzącym i wychodzącym w sieci. Użyj monitora, który wyświetla prawdziwy stan ruchu, a jeśli alarmuje, zamyka główny serwer i przekierowuje ruch do serwerów lustrzanych. Alternatywnie, jeśli trzymasz kartę w ruchu, możesz użyć innych metod radzenia sobie z ruchem, bez konieczności jego wyłączania.

Możesz również rozważyć skorzystanie z usług takich jak Sucuri Cloudproxy lub Cloudflare , ponieważ oferują one ochronę przed atakami DDoS .

Oto kilka metod, które mógłbym wymyślić, aby zapobiegać i ograniczać ataki DDoS, w oparciu o ich charakter. Jeśli miałeś jakieś doświadczenia z DDoS, podziel się nimi z nami.(These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.)

Przeczytaj także(Also read) : Jak przygotować się i poradzić sobie z atakiem DDoS .

Related posts

Atak typu Denial of Service (DoS): co to jest i jak mu zapobiegać

Ataki Brute Force — definicja i zapobieganie

Czym jest atak typu Man-In-The-Middle (MITM): definicja, zapobieganie, narzędzia

Usługa sieciowa SmartByte powoduje spowolnienie Internetu w systemie Windows 11/10

Ataki, zapobieganie i wykrywanie luk w zabezpieczeniach DLL Hijacking

Najlepsze bezpłatne oprogramowanie pakietu zabezpieczeń internetowych dla komputerów z systemem Windows 11/10

Ikona sieci mówi Brak dostępu do internetu, ale mam połączenie

Wi-Fi a Ethernet: Którego powinieneś użyć?

Czy cały Internet może się zawiesić? Czy nadużycie może doprowadzić do awarii Internetu?

Skonfiguruj darmową internetową stację radiową na komputerze z systemem Windows

Recenzja Yandex DNS: szybszy, bezpieczniejszy Internet dzięki kontrolkom

Jak korzystać ze współdzielonego połączenia internetowego w domu?

Napraw błąd Origin podczas ładowania strony internetowej

Co to jest błąd 403 Forbidden i jak go naprawić?

DNS Benchmark: zoptymalizuj swoje połączenie internetowe pod kątem szybkości

Ethernet ciągle się rozłącza w Windows 11/10

Uzależnienie od Internetu i serwisów społecznościowych

Jak znaleźć adres IP routera w systemie Windows 10 — Wyszukiwanie adresu IP

Screamer Radio to przyzwoita aplikacja radia internetowego na komputer z systemem Windows

Jak dowiedzieć się lub sprawdzić, dokąd przekierowuje link lub adres URL?