Przewodnik OTT dotyczący zabezpieczania cyfrowego życia po śmierci

Jeśli chodzi o cyfrowy świat, jestem jedyną osobą w mojej rodzinie, która dużo o nim wie. Niestety moja żona używa tylko swojego iPhone'a do obsługi poczty e-mail, Facebooka(Facebook) , czatów i gier. O to chodzi. Ja natomiast zarządzam WSZYSTKIM, co jest związane z Internetem(Internet) lub komputerami. Zarządzam naszą bankowością internetową, inwestycjami i kartami kredytowymi.

Posiadam również wszystkie hasła i loginy do wszystkich witryn, z których korzystamy, od AAA do naszej witryny HOA , linii lotniczych, sieci społecznościowych itp. Ponadto zarządzam również wszystkimi Twoimi mediami cyfrowymi, w tym zdjęciami, filmami i ważnymi dokumentami cyfrowymi . Sytuację komplikuje fakt, że prowadzę całkowicie cyfrowy biznes: blogowanie! Mam kilka witryn powiązanych z ich własnymi kontami bankowymi i tożsamościami online obejmującymi oferty sieci reklamowych, strony w mediach społecznościowych, witryny hostingowe itp.

Ostatnio przyszło mi do głowy, że gdybym miał umrzeć lub stać się w jakikolwiek sposób ubezwłasnowolnionym, rodzina byłaby spieprzona. Nie wiedziałaby, ile mamy kont bankowych, gdzie są inwestycje, jakie mamy konta online ani jakie rzeczy przechowuję w chmurze (a jest ich dużo). Poza tym, nawet gdyby to zrobiła, nie byłaby w stanie zalogować się do żadnego z nich. Oznaczałoby to, że istniałaby cała masa cyfrowych loginów i zasobów, w których nie byłoby nikogo, kto by nimi zarządzał lub się nimi opiekował. Nasza tożsamość cyfrowa byłaby kompletnym bałaganem.

Jedyną zaletą jest to, że zna moje hasło główne i ma dostęp do mojego dwuskładnikowego urządzenia uwierzytelniającego, którego może użyć, aby uzyskać dostęp do listy wszystkich moich witryn i loginów. Jednak nie wiedziałaby nawet, gdzie użyć hasła głównego, ponieważ nigdy wcześniej tego nie robiła.

W tym artykule chcę omówić kilka możliwych rozwiązań, które badałem w ciągu ostatnich kilku tygodni i jak zdecydowałem się zabezpieczyć swoje cyfrowe dziedzictwo na wypadek mojej przedwczesnej śmierci lub śmierci. Nie są to zabawne rzeczy do myślenia, ale całkowicie konieczne, zwłaszcza że większość rzeczy, które robimy w naszym życiu, jest online lub w formacie cyfrowym.

Po pierwsze, zbierz wszystko razem

Bez względu na to, jaką drogę wybierzesz, aby przekazać informacje swojemu znaczącemu drugiemu lub członkowi rodziny, najpierw musisz zebrać wszystkie informacje i przechowywać je w jednym miejscu. Jest na to kilka sposobów, ale absolutnie konieczne jest, aby dane były przechowywane w bardzo bezpieczny sposób, ponieważ w zasadzie całe swoje cyfrowe życie umieszczasz w jednym miejscu.

W zależności od poziomu zaufania możesz wygenerować tę listę cyfrowo lub w tradycyjny sposób. Używam aplikacji do zarządzania hasłami, do której mam pewność, że nie zostanie włamana. Jeśli jednak po prostu nie chcesz umieszczać tak poufnych informacji w Internecie, najlepiej po prostu je zapisać lub wpisać, a następnie wydrukować i usunąć wersję cyfrową.

Dwie najlepsze opcje przechowywania cyfrowego to KeePass i LastPass . KeePass może być przechowywany lokalnie i dlatego może być lepszym rozwiązaniem dla osób, które nie chcą przechowywać wszystkiego w Internecie(Internet) . Jeśli nie masz nic przeciwko szyfrowaniu i uwierzytelnianiu dwuskładnikowemu , możesz użyć LastPass do skompilowania wszystkich niezbędnych danych.

LastPass ma inne przydatne funkcje bezpieczeństwa, takie jak jednorazowe hasło. Za pomocą jednorazowego hasła możesz przechowywać je w bezpiecznym miejscu, takim jak sejf domowy, a Twój współmałżonek może użyć tego hasła do zalogowania się na Twoje konto, jeśli coś Ci się stanie. Zaletą hasła jednorazowego jest to, że wygasa po jednokrotnym zalogowaniu. Nie musisz więc podawać swojego hasła głównego ani przechowywać go w miejscu, które nie jest tak bezpieczne, jak byś chciał.

Jeśli chodzi o informacje, które powinieneś zbierać, powinny to być dosłownie wszystko, o czym możesz pomyśleć. Konta e-mail(Email) , bankowość internetowa, karty kredytowe, inwestycje, serwisy społecznościowe, linie lotnicze, strony handlowe, strony zapasowe, hostingi itp. Zasadniczo(Basically) wszystko, do czego kiedykolwiek się zalogowałeś, jest nadal aktualne i przydatne. Dzięki KeePass i LastPass możesz także dodawać notatki do każdego dodawanego elementu, więc jeśli istnieją dodatkowe informacje inne niż dane logowania, które musisz uwzględnić, łatwo je dodać.

Po drugie, zabezpiecz to wszystko

Teraz, gdy masz główną kolekcję wszystkiego, co istnieje w Twoim cyfrowym życiu, musisz upewnić się, że jest ona bezpieczna. Jeśli korzystasz z opcji cyfrowych, takich jak LastPass lub KeePass , musisz użyć czegoś więcej niż tylko silnego hasła. Oba mają opcje uwierzytelniania wtórnego (dwuskładnikowego), dzięki czemu wszystko jest milion razy bezpieczniejsze.

Jednak nawet przy szyfrowaniu i uwierzytelnianiu dwuskładnikowym dane nadal mogą być zagrożone i właśnie w tym przypadku ludzie obawiający się przechowywania danych w formie cyfrowej mają uzasadnione roszczenie. Na przykład, jeśli skończysz z oprogramowaniem szpiegującym lub złośliwym oprogramowaniem, które działa potajemnie w tle, może łatwo przechwycić wszystko, co wpisujesz. Jeśli chodzi o uzyskanie dostępu do całej bazy danych, byłoby to znacznie trudniejsze, ponieważ dane są mocno zaszyfrowane przez domyślna. Nawet gdyby złośliwe oprogramowanie zdalnie skopiowało plik bazy danych na ich komputer, nie byłoby w stanie go złamać w czasie, który byłby dla człowieka możliwy, nawet na wielu szybkich komputerach.

Bardzo ważne jest, aby komputer, którego używasz do kompilacji wszystkich tych informacji, był czysty przed rozpoczęciem. Jeśli dużo kopiujesz i wklejasz, złośliwe oprogramowanie może przechwycić zawartość schowka, zanim trafi ona do zaszyfrowanej bazy danych. Ponadto, jeśli ktoś może zdalnie sterować twoim komputerem, może otworzyć programy (jeśli pozostawi się je otwarte) i uzyskać wszystkie potrzebne informacje. Dlatego konieczne jest również zamknięcie bazy danych, jeśli jej nie używasz ( KeePass ) i ustawienie krótkiego limitu czasu, jeśli używasz rozszerzenia przeglądarki ( LastPass ).

Dzięki rozszerzeniu przeglądarki LastPass możesz uzyskać dostęp do wszystkiego bezpośrednio z przeglądarki. Jest to wygodne do automatycznego logowania się do witryn itp., ale stanowi również duże zagrożenie bezpieczeństwa. Jeśli ktoś przejmie twój komputer i jesteś zalogowany do LastPass , może po prostu wyeksportować plik ze wszystkimi loginami i danymi uwierzytelniającymi i przenieść go do siebie w ciągu kilku minut lub mniej.

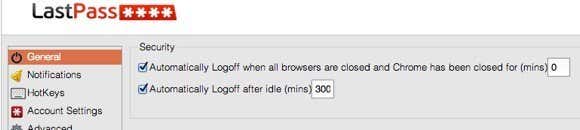

Jednak LastPass wie o tym wszystkim i dlatego ma wiele opcji bezpieczeństwa. Na przykład, jeśli zamkniesz przeglądarkę, możesz upewnić się, że LastPass wyloguje(LastPass) się, co oznacza, że jeśli ktoś inny przyjdzie i otworzy przeglądarkę, będzie musiał się zalogować ponownie. Możesz go również ustawić tak, aby wylogował się po określonym czasie bezczynności. Ustawiłem to na kilka minut, ponieważ nie chcę, aby ktoś inny mógł uzyskać dostęp do mojego konta, gdy mnie tam nie ma, a okno przeglądarki jest otwarte.

Dzięki KeePass masz również sporo bezpieczeństwa. Najnowsza wersja ma nawet możliwość zmylenia keyloggerów zainstalowanych na twoim komputerze, tak że nie mogą one faktycznie przechwytywać danych, które wpisujesz w żadne z pól. Oprócz hasła głównego możesz użyć plików kluczy. Plik klucza to plik, który jest przechowywany na urządzeniu zewnętrznym i musi być używany oprócz hasła głównego, aby otworzyć bazę danych. Na koniec możesz połączyć bazę danych ze swoim kontem Windows , więc nawet z hasłem i plikiem klucza musisz być również zalogowany na tym konkretnym koncie użytkownika.

Dlatego prawie każdy używa jednej z tych dwóch opcji do przechowywania bezpiecznych danych logowania. Jeśli nie chcesz korzystać z żadnej opcji cyfrowej, po prostu zapisz wszystko na papierze. Zdecydowanie odradzałbym używanie programu takiego jak Word , a następnie drukowanie pliku. Głównym problemem jest to, że podczas tworzenia pliku jest on otwarty na ataki i nie jest zaszyfrowany. Dodatkowo masz szansę całkowicie o tym zapomnieć, tym samym otwierając się na wszelkiego rodzaju problemy. Oczywiście skompilowanie listy zajmie trochę czasu, więc najlepiej jest użyć czegoś bezpiecznego, gdy to robisz.

W późniejszym czasie, po wyeksportowaniu bazy danych do wersji drukowanej, można było usunąć bazę danych lub konto online, jeśli naprawdę czułeś się niekomfortowo.

Po trzecie, znajdź prawnika

Niestety świat rzeczywisty i świat cyfrowy są ze sobą powiązane. Gdy ktoś umrze, bank zazwyczaj zamrozi jego konta. Jeśli nie masz odpowiedniego pełnomocnictwa finansowego, twoja żona może nie mieć dostępu do żadnych pieniędzy do czasu uregulowania majątku. Może to dodać więcej stresu do i tak już bardzo stresującej sytuacji.

Właściwy prawnik może wszystko dla Ciebie uporządkować, a nawet może być wykorzystany do przechowywania poufnego głównego pliku drukowanego lub hasła głównego. Niezbędne jest prawidłowe skonfigurowanie wszystkich pełnomocnictw. Wspólne konto rozliczeniowe będzie działać, ale tylko wtedy, gdy masz jedno konto bankowe. W przypadku takim jak mój mam kilka kont bankowych i jest na nich tylko moje nazwisko. Jeśli chcę, żeby przejęła kontrolę, samo podanie jej danych logowania nic nie da. Właściwie to może sprawić więcej kłopotów, ponieważ technicznie rzecz biorąc, po mojej śmierci złamie prawo, uzyskując dostęp do kont.

Po czwarte, napisz przewodnik i zapisz go

Wreszcie, musisz faktycznie stworzyć coś, co może śledzić ktoś nietechniczny. Najlepszym sposobem, aby to zrobić, jest napisanie dokumentu wyjaśniającego, jak wszystko jest skonfigurowane, jakie konta są ważne, jak uzyskać do nich dostęp itp. Wydrukuj ten dokument i dodatkowo listę wszystkich loginów do wszystkiego i przechowuj go w sejfie skrytka depozytowa w banku.

Nie przechowuj tego w domu, nawet jeśli to możliwe, w jednym z tych domowych sejfów. Czemu? Cóż, po prostu lepiej jest trzymać go w oficjalnym miejscu, które wymaga od kogoś wejścia do miejsca publicznego. Jeśli masz w domu sejf i są ludzie, którzy wiedzą, co jest w środku, może to spowodować, że ktoś zrobi coś pochopnego, na przykład zmusi twoją zaufaną osobę do otwarcia go dla nich. Prawdopodobnie jest to niewielka szansa, ale faktem jest, że czasami zdarzają się szalone rzeczy po tym, jak ktoś umiera i nie chcesz mieć z tym do czynienia.

Jeśli nie chcesz przechowywać całego hasła i listy logowania w sejfie depozytowym, możesz po prostu zachować tam hasło główne lub nawet jedno hasło jednorazowe, choć jest to trochę bardziej ryzykowne, ponieważ można go używać tylko raz, a jeśli ktoś zostanie zablokowany po tym bez uzyskania odpowiednich informacji, nigdy nie będzie mógł wrócić.

Wniosek

Oczywiście nie jest to jedyny sposób ani najlepszy sposób na przekazanie swojej tożsamości cyfrowej komuś innemu po śmierci, ale jest to pierwszy krok, o którym większość ludzi, w tym ja, nigdy nie zadało sobie trudu. Moja żona i ja stworzyliśmy dawno temu testament z zaufaniem i pełnomocnictwami, ale zdałem sobie sprawę, że to tylko połowa tego, czego będzie potrzebowała, aby właściwie zarządzać wszystkim.

Poinformuj nas o swoich przemyśleniach, jeśli stworzyłeś plan i jakich narzędzi lub procesów użyłeś do zbierania i przechowywania poufnych informacji. Cieszyć się!

Related posts

Przewodnik OTT po kodekach, formatach kontenerów i transkodowaniu

Przewodnik OTT dotyczący tworzenia silnego hasła

Przewodnik OTT dotyczący zapewniania gościom dostępu do sieci lokalnej

Najlepsze ustawienia aparatu cyfrowego do robienia dobrych zdjęć przyrody

Czym jest cyfrowy minimalizm i jak może ci pomóc?

Jak znaleźć wspomnienia na Facebooku

Jaka jest ocena pasażera Ubera i jak ją sprawdzić

Jak włączyć lub wyłączyć Caps Lock na Chromebooku?

Jak wyszukiwać znajomych na Facebooku według lokalizacji, pracy lub szkoły?

Technologia płaskich wyświetlaczy bez tajemnic: TN, IPS, VA, OLED i więcej

Przewodnik dla kupujących dyski SSD (Solid State Drive) na rok 2019

Instalowanie wtyczek GIMP: poradnik

Kompletny przewodnik po przyspieszeniu Firefoksa

Kontenery Firefox: używaj ich do organizowania swojego życia online

Przewodnik po tym, co jest w ciemnej sieci

7 szybkich poprawek, gdy Minecraft ciągle się zawiesza

Jak przesłać film do YouTube – przewodnik krok po kroku

Jak stworzyć przezroczyste tło w GIMP

Jak pobierać filmy z Twitcha

Z jakich usług płatności cyfrowych najlepiej zacząć korzystać?