Jak śledzić, kiedy ktoś uzyskuje dostęp do folderu na twoim komputerze?

W systemie Windows(Windows) jest ładna mała funkcja , która pozwala śledzić, kiedy ktoś wyświetla, edytuje lub usuwa coś w określonym folderze. Jeśli więc istnieje folder lub plik, do którego chcesz wiedzieć, kto uzyskuje dostęp, jest to wbudowana metoda bez konieczności korzystania z oprogramowania innych firm.

Ta funkcja jest w rzeczywistości częścią funkcji zabezpieczeń systemu Windows(Windows) o nazwie Zasady grupy( Group Policy) , która jest używana przez większość specjalistów IT(IT Professionals) zarządzających komputerami w sieci firmowej za pośrednictwem serwerów, jednak może być również używana lokalnie na komputerze bez żadnych serwerów. Jedyną wadą korzystania z zasad grupy(Group Policy) jest to, że nie są one dostępne w niższych wersjach systemu Windows . W przypadku systemu Windows 7(Windows 7) musisz mieć system Windows 7 (Windows 7) Professional lub nowszy. W systemie Windows 8(Windows 8) potrzebujesz wersji Pro lub Enterprise .

Termin Zasady grupy(Group Policy) zasadniczo odnosi się do zestawu ustawień rejestru, które można kontrolować za pomocą graficznego interfejsu użytkownika. Włączasz lub wyłączasz różne ustawienia, a te zmiany są następnie aktualizowane w rejestrze systemu Windows .(Windows)

W systemie Windows XP(Windows XP) , aby przejść do edytora zasad, kliknij Start , a następnie Uruchom(Run) . W polu tekstowym wpisz „ gpedit.msc ” bez cudzysłowów, jak pokazano poniżej:

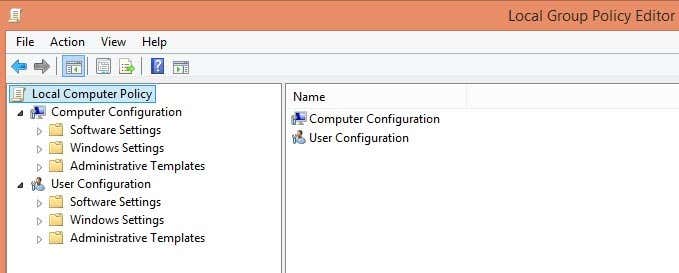

W systemie Windows 7(Windows 7) wystarczy kliknąć przycisk Start i wpisać gpedit.msc w polu wyszukiwania na dole menu Start(Start Menu) . W systemie Windows 8(Windows 8) po prostu przejdź do ekranu(Start Screen) startowego i zacznij pisać lub przesuń kursor myszy w prawy górny lub prawy dolny róg ekranu, aby otworzyć pasek Charms i kliknij Szukaj(Search) . Następnie wpisz gpedit . Teraz powinieneś zobaczyć coś podobnego do poniższego obrazu:

Istnieją dwie główne kategorie zasad: Użytkownik(User) i Komputer(Computer) . Jak można się domyślić, zasady użytkownika kontrolują ustawienia dla każdego użytkownika, podczas gdy ustawienia komputera będą ustawieniami ogólnosystemowymi i będą miały wpływ na wszystkich użytkowników. W naszym przypadku chcemy, aby nasze ustawienie było dostępne dla wszystkich użytkowników, więc rozszerzymy sekcję Konfiguracja komputera .(Computer Configuration)

Kontynuuj rozwijanie do Ustawienia systemu Windows(Windows Settings) -> Security Settings -> Local Policies -> Audit Policy . Nie będę tutaj wyjaśniał wielu innych ustawień, ponieważ koncentruje się to przede wszystkim na inspekcji folderu. Teraz po prawej stronie zobaczysz zestaw zasad i ich aktualne ustawienia. Zasady audytu określają, czy system operacyjny jest skonfigurowany i gotowy do śledzenia zmian.

Teraz sprawdź ustawienia dostępu do obiektów audytu(Audit Object Access ) , klikając je dwukrotnie i wybierając opcję Sukces(Success) i Niepowodzenie(Failure) . Kliknij OK(Click OK) i teraz skończyliśmy pierwszą część, która mówi Windowsowi, że chcemy, aby był gotowy do monitorowania zmian. Teraz następnym krokiem jest powiedzenie mu, co DOKŁADNIE(EXACTLY) chcemy śledzić. Możesz teraz zamknąć konsolę zasad grupy .(Group Policy)

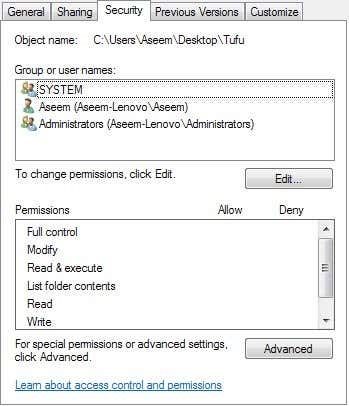

Teraz przejdź do folderu za pomocą Eksploratora Windows(Windows Explorer) , który chcesz monitorować. W Eksploratorze(Explorer) kliknij prawym przyciskiem myszy folder i kliknij Właściwości(Properties) . Kliknij kartę Zabezpieczenia( Security Tab) i zobaczysz coś podobnego do tego:

Teraz kliknij przycisk Zaawansowane(Advanced) i kliknij zakładkę Audyt(Auditing) . W tym miejscu skonfigurujemy, co chcemy monitorować dla tego folderu.

Śmiało i kliknij przycisk Dodaj(Add) . Pojawi się okno dialogowe z prośbą o wybranie użytkownika(User) lub grupy(Group) . W polu wpisz słowo „ użytkownicy(users) ” i kliknij Sprawdź nazwy(Check Names) . Pole zostanie automatycznie zaktualizowane o nazwę lokalnej grupy użytkowników komputera w postaci COMPUTERNAME\Users .

Kliknij OK(Click OK) , a teraz pojawi się kolejne okno dialogowe o nazwie „ Wpis audytu dla X(Audit Entry for X) ”. To jest prawdziwe mięso tego, co chcieliśmy zrobić. Tutaj możesz wybrać, co chcesz oglądać w tym folderze. Możesz indywidualnie wybrać, jakie rodzaje aktywności chcesz śledzić, takie jak usuwanie lub tworzenie nowych plików/folderów itp. Dla ułatwienia sugeruję wybranie opcji Pełna kontrola(Full Control) , która automatycznie wybierze wszystkie inne opcje poniżej. Zrób to dla sukcesu(Success) i porażki(Failure) . W ten sposób, cokolwiek zostanie zrobione z tym folderem lub plikami w nim zawartymi, będziesz miał zapis.

Teraz kliknij OK, a następnie ponownie OK i jeszcze raz OK, aby wyjść z zestawu wielu okien dialogowych. A teraz pomyślnie skonfigurowałeś audyt w folderze! Możesz więc zapytać, jak postrzegasz wydarzenia?

Aby wyświetlić zdarzenia, musisz przejść do Panelu sterowania(Control Panel) i kliknąć Narzędzia administracyjne(Administrative Tools) . Następnie otwórz Podgląd zdarzeń(Event Viewer) . Kliknij sekcję Bezpieczeństwo(Security) , a po prawej stronie zobaczysz dużą listę wydarzeń:

Jeśli przejdziesz dalej i utworzysz plik lub po prostu otworzysz folder i klikniesz przycisk Odśwież(Refresh) w Podglądzie zdarzeń(Event Viewer) (przycisk z dwiema zielonymi strzałkami), zobaczysz kilka zdarzeń w kategorii System plików( File System) . Dotyczą one wszelkich operacji usuwania, tworzenia, odczytu i zapisu na folderach/plikach, które kontrolujesz. W systemie Windows 7(Windows 7) wszystko jest teraz wyświetlane w kategorii zadań System plików(File System) , więc aby zobaczyć, co się stało, musisz kliknąć każdą z nich i przewinąć ją.

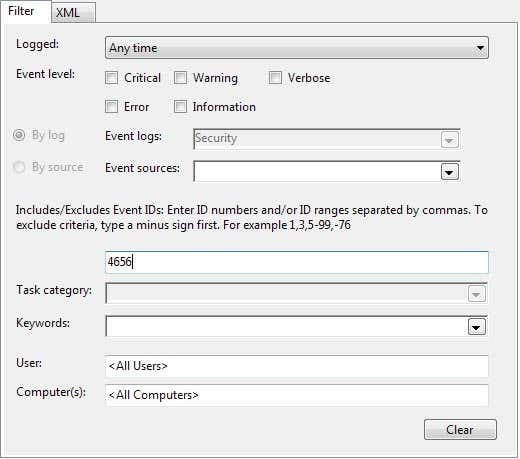

Aby ułatwić przeglądanie tak wielu wydarzeń, możesz umieścić filtr i po prostu zobaczyć ważne rzeczy. Kliknij(Click) menu Widok(View) u góry i kliknij Filtr(Filter) . Jeśli nie ma opcji Filtruj(Filter) , kliknij prawym przyciskiem myszy dziennik zabezpieczeń(Security) na lewej stronie i wybierz opcję Filtruj bieżący dziennik(Filter Current Log) . W polu Identyfikator zdarzenia(Event ID) wpisz numer 4656 . Jest to zdarzenie związane z konkretnym użytkownikiem wykonującym akcję systemu plików (File System ) i daje odpowiednie informacje bez konieczności przeglądania tysięcy wpisów.

Jeśli chcesz uzyskać więcej informacji o wydarzeniu, po prostu kliknij je dwukrotnie, aby wyświetlić.

Oto informacje z powyższego ekranu:

Poproszono o dojście do obiektu.(A handle to an object was requested.)

Temat: (Subject:)

Security ID: Aseem-Lenovo\Aseem

Nazwa konta: Aseem ( Account Name: Aseem)

Account Domena: Aseem-Lenovo ( Account Domain: Aseem-Lenovo)

Logon ID: 0x175a1

Obiekt: (Object:)

Obiekt Serwer: Zabezpieczenia ( Object Server: Security)

Typ obiektu: Plik ( Object Type: File)

Object Name: C:\Users\Aseem\Desktop\Tufu\New Text Document.txt

Identyfikator uchwytu: 0x16a0( Handle ID: 0x16a0)

Informacje o procesie: (Process Information:)

Identyfikator procesu: 0x820 ( Process ID: 0x820)

Process Name: C:\Windows\explorer.exe

Informacje o żądaniu dostępu: (Access Request Information:)

Identyfikator transakcji: {00000000-0000-0000-0000-000000000000} Dostępy ( Transaction ID: {00000000-0000-0000-0000-000000000000})

: DELETE ( Accesses: DELETE)

SYNCHRONIZE

ReadAttributes

W powyższym przykładzie plik, nad którym pracowałem, to New Text Document.txt w folderze Tufu na moim pulpicie, a żądane dostępy to DELETE , a następnie SYNCHRONIZE . To, co tu zrobiłem, to usunięcie pliku. Oto kolejny przykład:

Typ obiektu: Plik ( Object Type: File)

Object Name: C:\Users\Aseem\Desktop\Tufu\Address Labels.docx

Identyfikator uchwytu: 0x178( Handle ID: 0x178)

Informacje o procesie: (Process Information:)

Identyfikator procesu: 0x1008 ( Process ID: 0x1008)

Process Name: C:\Program Files (x86)\Microsoft Office\Office14\WINWORD.EXE

Informacje o żądaniu dostępu: (Access Request Information:)

Identyfikator transakcji: {00000000-0000-0000-0000-000000000000} ( Transaction ID: {00000000-0000-0000-0000-000000000000})

Dostępy: READ_CONTROL ( Accesses: READ_CONTROL)

SYNCHRONIZE

ReadData (lub ListDirectory) ( ReadData (or ListDirectory))

WriteData (lub AddFile) ( WriteData (or AddFile))

AppendData (lub AddSubdirectory lub CreatePipeInstance) ( AppendData (or AddSubdirectory or CreatePipeInstance))

ReadEA

WriteEA

ReadAttributes

WriteAttributes

Przyczyny dostępu: READ_CONTROL: przyznane przez własność ( Access Reasons: READ_CONTROL: Granted by Ownership)

SYNCHRONIZE: przyznane przez D:(A;ID;FA;;;S-1-5-21-597862309-2018615179-2090787082-1000)( SYNCHRONIZE: Granted by D:(A;ID;FA;;;S-1-5-21-597862309-2018615179-2090787082-1000))

Czytając to, możesz zobaczyć, że uzyskałem dostęp do Address Labels.docx za pomocą programu WINWORD.EXE , a moje dostępy obejmowały READ_CONTROL , a moje powody dostępu również to READ_CONTROL . Zwykle zobaczysz więcej dostępów, ale po prostu skup się na pierwszym, ponieważ jest to zwykle główny typ dostępu. W tym przypadku po prostu otworzyłem plik za pomocą Worda(Word) . Trzeba trochę przetestować i przeczytać wydarzenia, aby zrozumieć, co się dzieje, ale kiedy już to zrobisz, jest to bardzo niezawodny system. Proponuję utworzyć folder testowy z plikami i wykonać różne czynności, aby zobaczyć, co wyświetla się w Podglądzie zdarzeń(Event Viewer) .

To prawie tyle! Szybki i darmowy sposób na śledzenie dostępu lub zmian w folderze!

Related posts

Jak utworzyć zabezpieczony i zablokowany folder w systemie Windows XP

Jak zapisać układ ikon pulpitu w Windows XP, 7, 8

Jak naprawić błąd „Brakujący lub uszkodzony plik NTFS.sys” w systemie Windows XP?

Zdalny dostęp do komputera z systemem Windows XP lub Windows Server 2003

Zainstaluj drukarkę sieciową w systemie Windows XP za pomocą konfiguracji sterownika

Wykryto problem i system Windows został zamknięty, aby zapobiec uszkodzeniom komputera

10 najważniejszych różnic między Windows XP a Windows 7

15 wskazówek, jak zwiększyć prędkość komputera

Jak znaleźć model swojego komputera w systemie Windows

Przenieś pliki z systemu Windows XP, Vista, 7 lub 8 do systemu Windows 10 za pomocą narzędzia Łatwy transfer w systemie Windows

Microsoft Teams nie otworzy się na Twoim komputerze? 9 poprawek do wypróbowania

Jak zainstalować system Windows 8.1 RTM na komputerze?

msvcr120.dll brakuje na Twoim komputerze? 8 sposobów na naprawę

Jak uzyskać powiadomienia z urządzenia z Androidem na komputerze?

Wyłącz lub usuń „Twój komputer może być zagrożony” w systemie Windows XP

Jak ukryć inne sieci Wi-Fi podczas łączenia się z komputerem?

Zainstaluj drukarkę sieciową w systemie Windows XP za pomocą Kreatora dodawania drukarki

Jak odtwarzać płyty Blu-Ray na komputerze?

8 tańszych alternatyw dla Geek Squad do naprawy komputera

Jak sprawdzić ustawienia serwera proxy na swoim komputerze?