Jak śledzić aktywność komputera z systemem Windows i użytkownika?

Istnieje wiele powodów, dla których warto śledzić aktywność użytkowników systemu Windows , w tym monitorowanie (Windows)aktywności dzieci w Internecie(children’s activity across the internet) , ochronę przed nieautoryzowanym dostępem, poprawianie problemów z bezpieczeństwem i ograniczanie zagrożeń wewnętrznych.

W tym miejscu zostaną omówione opcje śledzenia dla różnych środowisk Windows , w tym komputera domowego, śledzenia użytkowników sieci serwera i grup roboczych.

Sprawdź swoją historię online(Check Your Web History)

Jeśli chcesz wiedzieć, jakie witryny odwiedza ktoś na Twoim komputerze (na przykład Twoje dzieci), możesz znaleźć te informacje w historii przeglądarki. Mimo że zaawansowani technicznie użytkownicy mogą znać sposoby na ukrycie tej historii, nie zaszkodzi sprawdzić.

- W przeglądarce Google Chrome kliknij trzy kropki w prawym górnym rogu i kliknij Historia(History) .

- Innym sposobem uzyskania dostępu do historii komputera w Chrome jest użycie skrótu Ctrl + H

- W przeglądarce Firefox(Firefox) przejdź do ikony na górnym pasku, która wygląda jak na poniższym obrazku, i kliknij ją.

- Następnie kliknij Historia(History) .

- W Microsoft Edge , w prawym górnym rogu okna, poszukaj i kliknij ikonę spadającej gwiazdy. Następnie kliknij Historia(History) .

Wydarzenia Windows(Windows Events)

System Windows śledzi całą aktywność użytkownika na komputerze(track of all user activity on your computer) . Pierwszym krokiem do ustalenia, czy ktoś inny używa twojego komputera, jest określenie czasu, kiedy był używany.

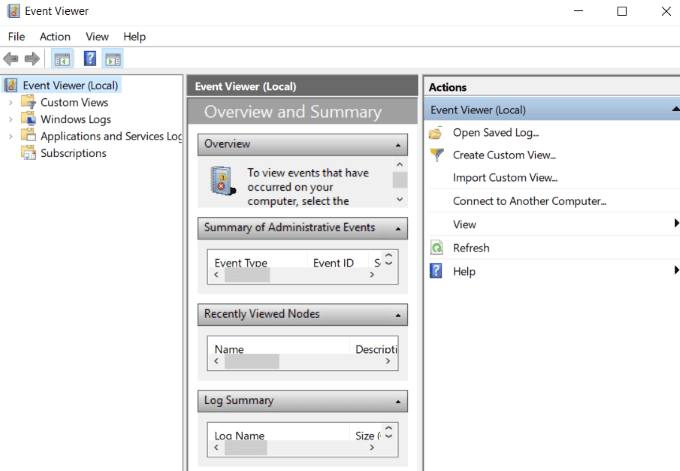

- Z menu Start wpisz przeglądarkę zdarzeń(event viewer) i otwórz ją, klikając ją.

- Aby rozwinąć folder Dzienniki systemu Windows(Windows Logs) , kliknij Podgląd zdarzeń (lokalny).(Event Viewer (local).)

- Rozwiń Dzienniki systemu Windows(Windows Logs) , klikając go, a następnie kliknij prawym przyciskiem myszy System.

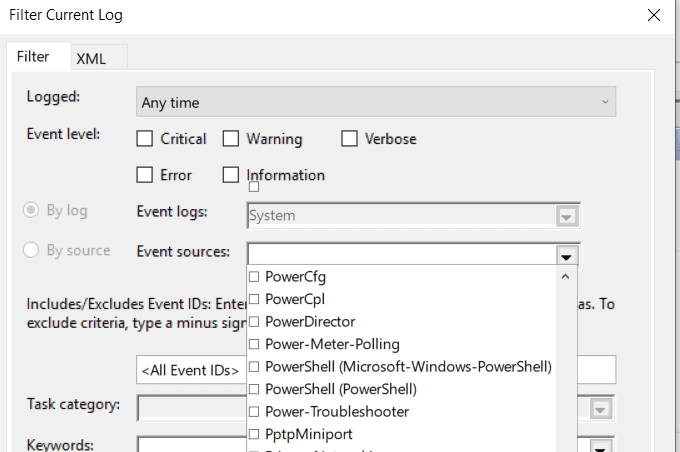

- Kliknij dwukrotnie Filtruj bieżący dziennik(Filter Current Log) i otwórz menu rozwijane Źródła zdarzeń(Event Sources) .

- Przewiń w dół do narzędzia do rozwiązywania problemów z zasilaniem(Power-Troubleshooter) i zaznacz pole obok niego. Następnie kliknij OK .

- Przeglądarka zdarzeń systemu Windows(Windows Event Viewer) pokaże, kiedy komputer został wyprowadzony z trybu uśpienia lub włączony. Jeśli nie używałeś go w tych czasach, ktoś inny był.

Jak zidentyfikować podejrzaną aktywność na serwerze Windows?(How To Identify Suspicious Activity On a Windows Server)

Jeśli używasz środowiska z kilkoma serwerami Windows , bezpieczeństwo jest niezbędne. (Windows)Inspekcja(Auditing) i śledzenie działań systemu Windows(Windows) w celu zidentyfikowania podejrzanej aktywności ma kluczowe znaczenie z wielu powodów, w tym:

- Rozpowszechnienie złośliwego oprogramowania i wirusów w systemie operacyjnym Windows(Windows OS)

- Niektóre aplikacje i programy wymagają od użytkowników wyłączenia niektórych programów antywirusowych i lokalnych zapór sieciowych

- Użytkownicy często nie rozłączają sesji zdalnego pulpitu, narażając system na nieautoryzowany dostęp

Lepiej podjąć środki zapobiegawcze niż czekać na incydent. Powinieneś mieć solidny proces monitorowania bezpieczeństwa, aby zobaczyć, kto i kiedy loguje się na twój serwer. Zidentyfikuje to podejrzane zdarzenia w raportach bezpieczeństwa serwera Windows .

Na co zwracać uwagę w raportach systemu Windows(What To Look Out For In Your Windows Reports)

Jako administrator serwera musisz mieć na oku kilka zdarzeń, aby chronić swoją sieć przed nikczemną aktywnością użytkowników systemu Windows , w tym:(Windows)

- Nieudane lub udane próby sesji zdalnego pulpitu.

- Powtarzające się próby logowania skutkujące blokadą hasła.

- Zmiany zasad grupy(Group) lub kontroli, których nie dokonałeś.

- Pomyślne(Successful) lub nieudane próby zalogowania się do sieci Windows , usług członkowskich lub kontrolera domeny.

- Usunięte lub zatrzymane istniejące usługi lub dodane nowe usługi.

- Zmieniono ustawienia rejestru.

- Dzienniki zdarzeń zostały wyczyszczone.

- Wyłączono lub zmieniono zaporę lub reguły systemu Windows .(Windows)

Jak wspomniano powyżej, zdarzenia są rejestrowane w dzienniku zdarzeń w systemie Windows(Windows) . Trzy główne typy dzienników natywnych to:

- Bezpieczeństwo.

- Podanie.

- System.

XpoLog7

XpoLog7 to zautomatyzowane narzędzie do zarządzania logami, które zapewnia:

- Analiza danych dziennika

- Automatyczne wykrywanie problemów

- Proaktywne monitorowanie reguł i zdarzeń

Podstawowy plan jest bezpłatny na zawsze za 0,5 GB/dzień. Dla tych, którzy potrzebują więcej funkcji, Xpolog7 oferuje również kilka warstwowych opcji cenowych(pricing options) .

Jak śledzić aktywność użytkowników w grupach roboczych(How To Track User Activity In Workgroups)

Grupy robocze to zorganizowane sieci komputerów. Umożliwiają użytkownikom współdzielenie pamięci, plików i drukarek.

Jest to wygodny sposób na wspólną pracę oraz łatwy w użyciu i administrowaniu. Jednak bez odpowiedniej administracji narażasz sieć na potencjalne zagrożenia bezpieczeństwa, które mogą mieć wpływ na wszystkich uczestników grupy roboczej.

Poniżej znajdują się wskazówki dotyczące śledzenia aktywności użytkowników w celu zwiększenia bezpieczeństwa sieci.

Użyj zasad audytu systemu Windows(Use Windows Audit Policy)

Wykonaj poniższe czynności, aby śledzić, co uczestnicy grupy roboczej robią w Twojej sieci.

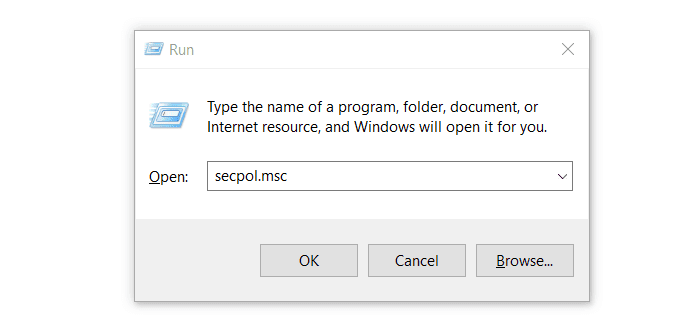

- Otwórz Uruchom, przytrzymując klawisz Windows(Windows key) i R .

- Wpisz secpol.msc w polu obok Otwórz:(Open:) i kliknij OK .

Spowoduje to otwarcie okna Zasady zabezpieczeń lokalnych(Local Security Policy) .

- W kolumnie po lewej stronie kliknij(Securit) dwukrotnie Ustawienia (y)zabezpieczeń( Settings) . Następnie rozwiń ustawienie Zasady lokalne(Local Policies) , klikając je.

- Otwórz Zasady audytu(Audit Policy) , a następnie w menu w prawym okienku zobaczysz wiele wpisów audytu(Audit) , które są ustawione na Nie zdefiniowano.(Not Defined.)

- Otwórz pierwszy wpis. Na karcie Ustawienia zabezpieczeń lokalnych(Local Security Settings) zaznacz Powodzenie(Success ) i niepowodzenie( Failure) w obszarze Kontroluj te próby(Audit these attempts) . Następnie kliknij Zastosuj(Apply) i OK .

Powtórz powyższe kroki dla wszystkich wpisów, aby śledzić aktywność użytkowników w grupach roboczych. Pamiętaj, że wszystkie komputery w Twojej grupie roboczej muszą być odpowiednio chronione. Jeśli jeden komputer zostanie zainfekowany, wszystkie inne podłączone do tej samej sieci są zagrożone.

Keyloggery(Keyloggers)

Programy keylogger(Keylogger programs) monitorują aktywność klawiatury i rejestrują wszystko, co zostało wpisane. Są skutecznym sposobem monitorowania aktywności użytkowników systemu Windows(Windows) , aby sprawdzić, czy ktoś nie narusza Twojej prywatności.

Większość osób korzystających z programów typu keylogger robi to ze złych powodów. Z tego powodu Twój program antywirusowy prawdopodobnie podda go kwarantannie. Musisz więc usunąć kwarantannę, aby z niej skorzystać.

Istnieje kilka darmowych programów keyloggera do wyboru, jeśli jesteś na rynku.

Related posts

Jak zeskanować dokument na komputer z systemem Windows?

Jak śledzić aktywność użytkownika w trybie grupy roboczej w systemie Windows 11/10?

Jak przenieść profil Thunderbirda i pocztę e-mail na nowy komputer z systemem Windows?

Jak zablokować zdalne połączenia z komputerem z systemem Windows lub Mac?

Zmień lokalizację folderów użytkownika w systemie Windows

Jak sprawdzić, jaką wersję systemu Windows zainstalowałeś?

Jak korzystać z kontroli rodzicielskiej Bitdefender, aby ograniczyć aktywność dziecka?

Jak prawidłowo czyścić komputer wewnątrz i na zewnątrz

Jak usunąć dźwięk z wideo w systemie Windows i Mac?

Recenzja książki — przewodnik po systemie Windows 8 „Jak to zrobić”

Scal dwie partycje w systemie Windows 7/8/10

Zmień nazwę komputera i użytkownika, obraz i hasło w Windows 7, 8, 10

Jak naprawić błąd niebieskiego ekranu Stop: 0x000000F4 w systemie Windows?

Włącz i wyłącz funkcje systemu Windows

Jak zmniejszyć wysokie zużycie procesora Eksploratora Windows?

Jak zmienić literę dysku w systemie Windows

Jak korzystać z polecenia Taskkill w systemie Windows 10/11?

Jak zdalnie wyłączyć lub ponownie uruchomić komputer z systemem Windows?

Oczyść folder WinSxS w systemie Windows 7/8/10

Jak wyłączyć klawisz Windows