Jak korzystać z iVerify, aby chronić urządzenie z systemem iOS przed hakerami?

Każdy system operacyjny i urządzenie ma swoje narzędzia bezpieczeństwa. Jeśli korzystasz z komputera stacjonarnego, zapoznasz się z szeroką gamą zapór sieciowych, programów do sprawdzania wirusów i złośliwego oprogramowania oraz ogólnych porad dotyczących bezpieczeństwa(general security advice) .

Ale co z twoimi smartfonami i tabletami? Ponieważ coraz więcej osób przechodzi na komputery mobilne i coraz więcej tabletów jest używanych jako komputery de facto(more tablets being used as de-facto computers) , zapotrzebowanie na rozwiązanie bezpieczeństwa mobilnego staje się coraz bardziej naglące(becomes ever more pressing) .

Zaprezentowało się nowe rozwiązanie dla urządzeń iOS o nazwie iVerify . Za 5 USD odstraszy tłum poszukujący darmowych gadżetów, ale warto poświęcić codzienną latte w zamian za spokój ducha.

But….iOS Devices Can’t Be Hacked!

Istnieje trochę niebezpiecznego złudzenia, że urządzenia iOS są nie do zdobycia. Że szyfrowanie na nich czyni je nieśmiertelnymi dla wszelkich prób włamania. To jest złe.

To prawda ,(is) że urządzenia z systemem iOS mają wyjątkowo dobre funkcje szyfrowania (o ile pamiętasz o ich włączeniu!). Ale nic nie jest gwarantowane. Błędy są znajdowane przez cały czas, w tym dziesięć błędów w samym iMessage(ten bugs in iMessage alone) .

iVerify monitoruje wszelkie potencjalne luki w zabezpieczeniach i zaznacza wszystko, co uważa za podejrzane. Zawiera również listę kontrolną czynności, które należy zrobić, aby całkowicie zablokować telefon i jeszcze bardziej utrudnić dostęp do niego.

Konfigurowanie iVerify dla iOS(Setting Up iVerify for iOS)

iVerify działa zarówno na iPhonie, jak i iPadzie. Zakup jednego daje wersję dla drugiego, dlatego zdecydowanie zalecamy skonfigurowanie aplikacji na obu urządzeniach, jeśli masz oba.

- Po pobraniu aplikacji otwórz ją i kliknij zielony przycisk Kontynuuj(Continue) .

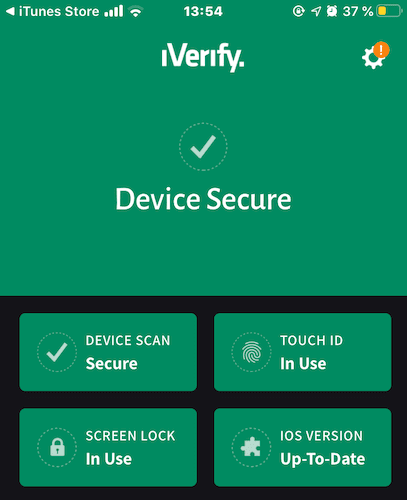

- Spowoduje to otwarcie głównego ekranu, aby pokazać, jakie według niego są cztery główne ważne obszary bezpieczeństwa – skanowanie urządzenia, Touch ID, blokada ekranu(Device Scan, Touch ID, Screen Lock) i aktualna wersja iOS(iOS Version) .

- Ponieważ używam i aktualizuję je wszystkie, wszystkie są obecnie zielone. Ale jeśli któryś z nich był wyłączony lub nieaktualny, wyświetlałby się jako czerwony, wymagając natychmiastowej uwagi.

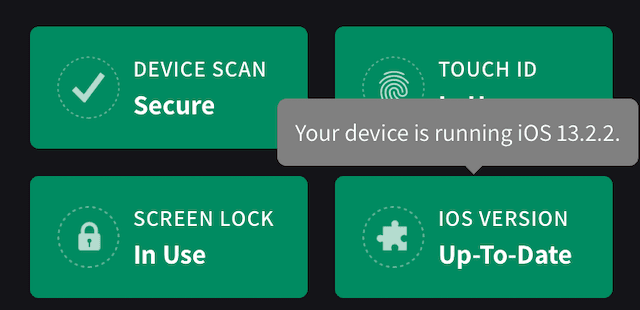

- Jeśli lekko naciśniesz jeden z przycisków, otrzymasz odpowiednie informacje.

- Jeśli teraz przewiniesz dalej w dół strony, zobaczysz listy kontrolne środków ostrożności, które możesz teraz podjąć, aby jeszcze bardziej zablokować urządzenie.

- Jeśli dotkniesz pierwszego, Chroń przed kradzieżą,(Protect against theft,) otrzymasz listę zaleceń iVerify w tej kategorii.

- Trochę minusem jest to, że iVerify nie sprawdza, czy już zrobiłeś te rzeczy. Po prostu zakłada, że nie. Jeśli znajdziesz coś, co już zrobiłeś, dotknij tego, przewiń w dół, a następnie dotknij Sprawdziłem(I’ve Reviewed This) . Zostanie wtedy oznaczony jako kompletny.

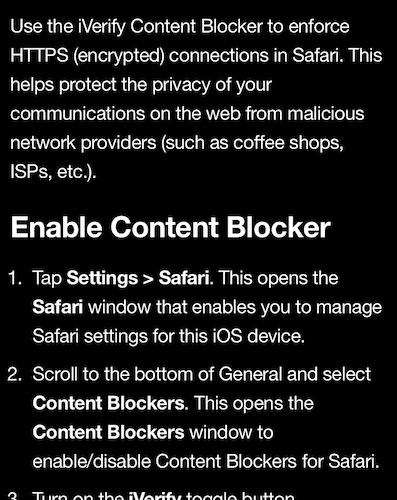

- W przypadku zadania, którego nie ukończyłeś, dotknij go, a na następnej stronie otrzymasz pełne instrukcje, jak to zrobić, w tym przycisk, który przeniesie Cię do ustawień urządzenia.

- Gdy to zrobisz, wróć do iVerify, dotknij Sprawdziłem(I’ve Reviewed This) , a zostanie to oznaczone jako ukończone. Przejdź do następnego i powtórz.

iVerify wykrywa zagrożenia dla Twojego urządzenia z systemem iOS(iVerify Detects Threats to Your iOS Device)

Gdy iVerify wykryje zagrożenie, generuje unikalny link z powrotem do Trail of Bits , dewelopera, który stworzył iVerify. Ten link zawiera informacje o tym, co zrobić, aby wyeliminować zagrożenie, a także zgłosić zagrożenie do Trail of Bits , aby ulepszyć bazę zagrożeń.

Jak pokazuje ekran, otwórz łącze na innym niezainfekowanym urządzeniu, zamknij zainfekowane urządzenie i postępuj zgodnie z instrukcjami podanymi w łączu.

Not 100% Perfect – But Better Than Nothing

Nie należy tego postrzegać jako idealnego rozwiązania do walki z oprogramowaniem szpiegującym, złośliwym oprogramowaniem i hakerami. Nic nie jest doskonałe. Zagrożenia ewoluują cały czas i oczywiście, jeśli w sprawę zaangażuje się rząd lub zły człowiek wspierany przez państwo, coś takiego jak iVerify będzie bezużyteczne.

Ale 99% z nas nie będzie celem rządów totalitarnych ani kogoś, kto używa urządzenia szyfrującego głos, żądającego zapłaty miliarda dolarów w zamian za to, że nie zepsuje sieci energetycznej. Dla nas, zwykłych ludzi, iVerify może okazać się bardzo cennym zasobem.

Related posts

Automatycznie twórz kopie zapasowe urządzenia iOS przez Wi-Fi

Użyj swojego urządzenia iOS jako modemu przewodowego

Jak wykonać kopię zapasową urządzenia iOS za pomocą iTunes

Jak zoptymalizować aplikację mobilną Outlook dla swojego telefonu

Jak połączyć telefon z Androidem lub iPhone'a z komputerem z systemem Windows 10?

Co to jest przeciąganie i upuszczanie? Jak przeciągać i upuszczać —

Jak zmienić język na iPhonie lub iPadzie: Wszystko, co musisz wiedzieć -

3 sposoby na uzyskanie kodu PUK karty SIM

Jak zmienić język w Netflix (7 sposobów)

Jak wykonać kopię lustrzaną ekranu iPada lub iPhone'a na komputerze z systemem Windows 10?

Najlepsze bezpłatne skanery QR dla iPhone'a -

Najlepsze symulatory i emulatory iOS na komputer z systemem Windows 10

Pobierz aplikację Azure Mobile na Androida i iOS

3 sposoby włączania i wyłączania iPhone'a 12 (a także innych iPhone'ów)

Jak zmienić tapetę iPhone'a: Wszystko, co musisz wiedzieć -

3 sposoby włączania i wyłączania Bluetooth iPhone'a -

Jak zablokować lub odblokować kogoś na WhatsApp -

Najlepsze porady i wskazówki dotyczące przeglądarki Microsoft Edge na Androida i iOS

Jak wylogować się z Facebooka na dowolnym urządzeniu, na którym jesteś zalogowany

Jak zalogować się do routera ASUS: Cztery sposoby, które działają —