Jak chronić się przed atakami i infekcjami ransomware i jak im zapobiegać?

W tym przewodniku dotyczącym zapobiegania i ochrony przed ransomware przyjrzymy się zapobieganiu ransomware oraz krokom, które można podjąć, aby zablokować i zapobiec ransomware , nowemu złośliwemu oprogramowaniu, które rozgłasza wiadomości z niewłaściwych powodów.

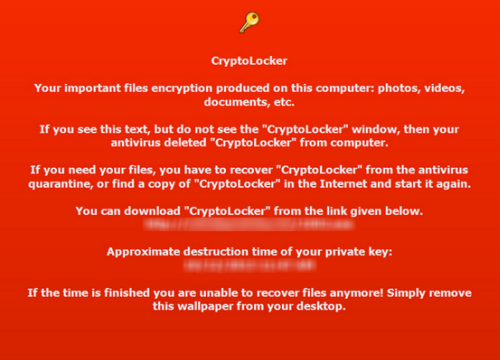

Raz(Time) po raz dowiadujemy się o zagrożeniach i nowych wariantach złośliwego oprogramowania, takich jak Ransomware , które stanowią zagrożenie dla użytkowników komputerów. Wirus ransomware blokuje dostęp do pliku lub komputera i żąda zapłaty okupu na rzecz twórcy za odzyskanie dostępu, zwykle za pośrednictwem anonimowego, przedpłaconego kuponu gotówkowego lub Bitcoina(Bitcoin) . Jednym z konkretnych zagrożeń ransomware, które w ostatnich czasach zdołało przyciągnąć uwagę, jest Cryptolocker , oprócz oprogramowania ransomware FBI , Crilock & Locker .

Specjalnością oprogramowania ransomware jest to, że może pojawić się samodzielnie (często przez e-mail) lub za pośrednictwem backdoora lub downloadera, dostarczanego jako dodatkowy składnik. Twój komputer może zostać zainfekowany oprogramowaniem ransomware, gdy klikniesz złośliwe łącze w wiadomości e-mail, wiadomości błyskawicznej, w serwisie społecznościowym lub na zaatakowanej witrynie — lub jeśli pobierzesz i otworzysz złośliwy załącznik do wiadomości e-mail. Co więcej, podobnie jak znany wirus, może pozostać niewykryty przez większość programów antywirusowych. I nawet jeśli Twoje oprogramowanie antywirusowe jest w stanie usunąć oprogramowanie ransomware, wiele razy pozostaniesz z mnóstwem zablokowanych plików i danych!

Jak zapobiegać ransomware

Chociaż sytuacja jest niepokojąca, a jej wynik jest w większości przypadków fatalny, jeśli nie zastosujesz się do zasad autora złośliwego oprogramowania – ponieważ zaszyfrowane pliki mogą zostać zniszczone nie do naprawienia – możesz podjąć pewne środki zapobiegawcze, aby powstrzymać problem. Możesz zapobiec szyfrowaniu ransomware! Zobaczmy niektóre kroki zapobiegania ransomware(Ransomware prevention steps) , które możesz podjąć. Te kroki mogą pomóc w blokowaniu i zapobieganiu ransomware .

Zaktualizowany system operacyjny i oprogramowanie zabezpieczające(Updated OS & security software)

Nie trzeba dodawać, że używasz w pełni zaktualizowanego nowoczesnego systemu operacyjnego,(fully updated modern operating system) takiego jak Windows 10/8/7, dobrego oprogramowania antywirusowego(antivirus software) lub pakietu Internet Security Suite(Internet Security Suite)(good antivirus software or an Internet Security Suite) oraz zaktualizowanej bezpiecznej przeglądarki(updated secure browser) i zaktualizowanego klienta poczty e-mail(updated email client) . Ustaw swojego klienta poczty tak, aby blokował pliki .exe(block .exe files) .

Twórcy szkodliwego oprogramowania(Malware) uważają, że użytkownicy komputerów, którzy korzystają z przestarzałych wersji systemu operacyjnego, są łatwym celem. Wiadomo, że posiadają pewne luki, które ci znani przestępcy mogą wykorzystać, aby po cichu dostać się do twojego systemu. Więc popraw lub zaktualizuj swoje oprogramowanie. Korzystaj z renomowanego pakietu bezpieczeństwa. Zawsze zaleca się uruchomienie programu, który łączy w sobie zarówno oprogramowanie chroniące przed złośliwym oprogramowaniem, jak i zaporę programową, aby pomóc Ci zidentyfikować zagrożenia lub podejrzane zachowanie, ponieważ autorzy złośliwego oprogramowania często wysyłają nowe warianty, aby uniknąć wykrycia. Możesz przeczytać ten post na temat sztuczek ransomware i zachowań przeglądarki.

Przeczytaj o ochronie przed ransomware w systemie Windows 10(Ransomware protection in Windows 10) .(Read about Ransomware protection in Windows 10.)

Utwórz kopię zapasową swoich danych(Back up your data)

Z pewnością możesz zminimalizować szkody spowodowane w przypadku zainfekowania komputera przez Ransomware , regularnie wykonując kopie zapasowe(regular backups) . W rzeczywistości Microsoft poszedł na całość i powiedział, że tworzenie kopii zapasowych to najlepsza ochrona przed oprogramowaniem ransomware , w tym Cryptolockerem.

Nigdy nie klikaj nieznanych linków ani nie pobieraj załączników z nieznanych źródeł(Never click on unknown links or download attachments from unknown sources)

To jest ważne. E-mail jest powszechnym wektorem używanym przez Ransomware , aby dostać się na twój komputer. Dlatego nigdy nie klikaj żadnego linku, który może wydawać się podejrzany. Nawet jeśli masz 1% wątpliwości – nie rób tego! To samo dotyczy również załączników. Z pewnością możesz pobrać załączniki, których oczekujesz od przyjaciół, krewnych i współpracowników, ale uważaj na wiadomości, które możesz otrzymywać nawet od znajomych. Mała zasada do zapamiętania w takich sytuacjach: W razie wątpliwości – NIE(If in doubt – DONT) ! Zapoznaj się ze środkami ostrożności, jakie należy podjąć podczas otwierania załączników wiadomości e-mail(when opening email attachments) lub przed kliknięciem łączy internetowych(clicking on web links) .

RansomSaver to bardzo przydatny dodatek do programu Microsoft Outlook , który wykrywa i blokuje wiadomości e-mail, do których dołączone są pliki złośliwego oprogramowania ransomware.

Pokaż ukryte rozszerzenie pliku(Show hidden file-extension)

Jednym z plików, który służy jako ścieżka wejściowa dla Cryptolockera(Cryptolocker) , jest plik o nazwie z rozszerzeniem „.PDF.EXE”. Malware lubią ukrywać swoje pliki .exe jako nieszkodliwie wyglądające pliki .pdf . pliki .doc lub .txt. Jeśli włączysz tę funkcję, aby zobaczyć pełne rozszerzenie pliku, łatwiej będzie wykryć podejrzane pliki i wyeliminować je w pierwszej kolejności. Aby wyświetlić ukryte rozszerzenia plików, wykonaj następujące czynności:

Otwórz Panel sterowania(Control Panel) i wyszukaj Opcje (Options)folderów(Folder) . Na karcie Widok(View) odznacz opcję Ukryj rozszerzenia znanych typów plików(Hide extensions for known file types) .

Click Apply > OK.Teraz, gdy sprawdzasz pliki, nazwy plików zawsze będą się pojawiać z rozszerzeniami, takimi jak .doc , .pdf , .txt , itp. Pomoże ci to zobaczyć prawdziwe rozszerzenia plików.

Disable files running from AppData/LocalAppData folders

Spróbuj utworzyć i wyegzekwować reguły w systemie Windows(Windows) lub użyj oprogramowania do zapobiegania włamaniom , aby uniemożliwić określone, godne uwagi zachowanie używane przez kilka Ransomware , w tym Cryptolocker , na uruchamianie jego pliku wykonywalnego z folderów App Data lub Local App Data . Cryptolocker Prevention Kit(Cryptolocker Prevention Kit) to narzędzie stworzone przez trzecią warstwę(Third Tier) , które automatyzuje proces tworzenia zasad grupy,(Group Policy) aby wyłączyć pliki uruchamiane z folderów App Data i Local App Data , a także wyłączać uruchamianie plików wykonywalnych z folderu Tempkatalog różnych narzędzi do rozpakowywania.

Biała lista aplikacji(Application whitelisting)

Biała lista aplikacji to dobra praktyka stosowana przez większość administratorów IT w celu zapobiegania uruchamianiu w ich systemie nieautoryzowanych plików wykonywalnych lub programów. Gdy to zrobisz, tylko oprogramowanie, które masz na białej liście, będzie mogło działać w Twoim systemie, w wyniku czego nieznane pliki wykonawcze, złośliwe oprogramowanie lub oprogramowanie ransomware po prostu nie będą mogły działać. Zobacz, jak dodać program do białej listy .

Wyłącz SMB1(Disable SMB1)

SMB lub Server Message Block to protokół udostępniania plików w sieci przeznaczony do udostępniania plików, drukarek itp. między komputerami. Istnieją trzy wersje — Server Message Block ( SMB ) wersja 1 ( SMBv1 ), SMB wersja 2 ( SMBv2 ) i SMB wersja 3 ( SMBv3 ). Ze względów bezpieczeństwa zaleca się wyłączenie protokołu SMB1 .

Użyj AppLockera(Use AppLocker)

Użyj(Use) wbudowanej funkcji systemu Windows AppLocker , aby uniemożliwić użytkownikom instalowanie lub uruchamianie aplikacji Windows Store(prevent Users from installing or running Windows Store Apps ) oraz kontrolować, które oprogramowanie powinno być uruchamiane . Możesz odpowiednio skonfigurować swoje urządzenie, aby zmniejszyć ryzyko infekcji ransomware Cryptolocker .

Możesz go również użyć do złagodzenia ransomware, blokując niepodpisany plik wykonywalny, w miejscach takich jak:

- <profil użytkownika>AppDataLocalTemp

\AppData\Local\Temp\ * AppDataLocalTemp**

W tym poście dowiesz się, jak tworzyć reguły za pomocą funkcji AppLocker(create rules with AppLocker) do plików wykonywalnych i umieszczać aplikacje na białej liście.

Korzystanie z EMET(Using EMET)

Zestaw narzędzi Enhanced Mitigation Experience Toolkit chroni komputery z systemem Windows przed cyberatakami i nieznanymi exploitami. Wykrywa i blokuje techniki eksploatacji, które są powszechnie używane do wykorzystywania luk w zabezpieczeniach pamięci. Zapobiega upuszczaniu trojana(Trojan) przez exploity , ale jeśli klikniesz otwieranie pliku, nie będzie on w stanie pomóc. AKTUALIZACJA(UPDATE) : To narzędzie nie jest teraz dostępne. Aktualizacja Windows 10 Fall Creators Update będzie zawierać EMET jako część Windows Defender , więc użytkownicy tego systemu operacyjnego nie muszą z niego korzystać.

Chroń MBR

Chroń główny rekord(Master Boot Record) rozruchowy komputera za pomocą filtra MBR(MBR Filter) .

Wyłącz protokół zdalnego pulpitu(Disable Remote Desktop Protocol)

Większość oprogramowania ransomware , w tym złośliwego oprogramowania Cryptolocker , próbuje uzyskać dostęp do komputerów docelowych za pośrednictwem protokołu RDP ( Remote Desktop Protocol ), narzędzia systemu Windows(Windows) , które umożliwia zdalny dostęp do pulpitu. Tak więc, jeśli uważasz, że RDP nie jest dla Ciebie przydatny, wyłącz zdalny pulpit(disable remote desktop) , aby chronić swój komputer przed File Coderem(File Coder) i innymi exploitami RDP .

Wyłącz hosta skryptów Windows(Disable Windows Scripting Host)

Rodziny złośliwego oprogramowania(Malware) i ransomware często wykorzystują WSH do uruchamiania plików .js lub .jse w celu zainfekowania komputera. Jeśli nie korzystasz z tej funkcji, możesz wyłączyć hosta skryptów systemu Windows , aby zachować bezpieczeństwo.

Użyj narzędzi do zapobiegania lub usuwania ransomware(Use Ransomware prevention or removal tools)

Użyj dobrego darmowego oprogramowania anty-ransomware(free anti-ransomware software) . BitDefender AntiRansomware i RansomFree to jedne z dobrych. Możesz użyć RanSim Ransomware Simulator , aby sprawdzić, czy Twój komputer jest wystarczająco chroniony.

Kaspersky WindowsUnlocker może być przydatny, jeśli ransomware całkowicie blokuje dostęp do twojego komputera, a nawet ogranicza dostęp do wybranych ważnych funkcji, ponieważ może wyczyścić rejestr(Registry) zainfekowany ransomware .

Jeśli możesz zidentyfikować oprogramowanie ransomware , może to nieco ułatwić sprawę, ponieważ możesz użyć narzędzi do deszyfrowania oprogramowania ransomware, które mogą być dostępne dla tego konkretnego oprogramowania ransomware.(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

Oto lista darmowych narzędzi deszyfrujących Ransomware(Ransomware Decryptor Tools) , które mogą pomóc w odblokowaniu plików.

Natychmiast odłącz się od Internetu(Disconnect from the Internet immediately)

Jeśli masz podejrzenia co do pliku, działaj szybko, aby zatrzymać jego komunikację z serwerem C&C, zanim zakończy on szyfrowanie plików. Aby to zrobić, po prostu natychmiast odłącz się od Internetu(Internet) , Wi(WiFi) -Fi lub sieci(Network) , ponieważ proces szyfrowania zajmuje trochę czasu, więc chociaż nie możesz zniwelować efektu Ransomware , z pewnością możesz złagodzić szkody.

Użyj funkcji przywracania systemu, aby wrócić do stanu znanego, czystego(Use System Restore to get back to a known-clean state)

Jeśli masz włączone Przywracanie systemu na swoim komputerze z systemem Windows(Windows) , a ja nalegam, abyś je posiadał, spróbuj przywrócić system do znanego stanu czystego. Nie jest to metoda niezawodna, jednak w niektórych przypadkach może pomóc.

Cofnij zegar BIOS(Set the BIOS clock back)

Większość oprogramowania ransomware(Ransomware) , w tym Cryptolocker lub FBI Ransomware , oferuje termin lub limit czasowy, w którym można dokonać płatności. W przypadku przedłużenia cena klucza deszyfrującego może znacznie wzrosnąć i – nie można nawet się targować. To, co możesz przynajmniej spróbować, to „pobić zegar”, ustawiając zegar BIOS z powrotem na czas przed upływem terminu ostatecznego. Jedyny ośrodek, w którym wszystkie sztuczki zawodzą, ponieważ może to uniemożliwić zapłacenie wyższej ceny. Większość oprogramowania ransomware oferuje okres od 3 do 8 dni i może wymagać nawet 300 USD lub więcej za klucz do odblokowania zablokowanych plików danych.

Chociaż większość grup docelowych przez Ransomware znajdowała się w Stanach Zjednoczonych i Wielkiej Brytanii, nie ma ograniczeń geograficznych. Każdy może być tym dotknięty – a z każdym mijającym dniem wykrywane jest coraz więcej złośliwego oprogramowania ransomware . Więc podejmij kilka kroków, aby zapobiec przedostawaniu się ransomware na twój komputer. Ten post mówi nieco więcej o atakach ransomware i często zadawanych pytaniach(Ransomware Attacks & FAQ) .

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

Teraz przeczytaj: (Now read:) Co zrobić po ataku ransomware(What to do after a Ransomware attack) .

Related posts

Pobierz przewodnik PDF dotyczący poleceń systemu Windows firmy Microsoft

Pobierz przewodniki Windows 10 dla początkujących od Microsoft

Jak przełączyć się z Windows Phone na iPhone'a: Przewodnik krok po kroku

Przewodnik wdrażania Microsoft Edge dla firm

Samouczek Microsoft Word dla początkujących — przewodnik, jak z niego korzystać

Napraw Spotify Web Player nie działa (przewodnik krok po kroku)

Jak działa WhatsApp? (Przewodnik dla początkujących)

Bfsvc.exe: Czy to bezpieczne, czy wirusowe? Przewodnik, jak usunąć go na stałe

Zabij procesy intensywnie wykorzystujące zasoby za pomocą Menedżera zadań systemu Windows (PRZEWODNIK)

Jak usunąć wirusa z telefonu z Androidem (przewodnik)

Porady dotyczące użytkowania baterii laptopa i przewodnik po optymalizacji dla użytkowników systemu Windows

Jak usunąć pliki instalacyjne Win w systemie Windows 10 [PRZEWODNIK]

Wirus przekierowań Google — przewodnik ręcznego usuwania krok po kroku

Szybko wyczyść całą pamięć podręczną w systemie Windows 10 [The Ultimate Guide]

Wyłącz ekran blokady w systemie Windows 10 [PRZEWODNIK]

Przewodnik krok po kroku, jak usunąć swoje konto Amazon

Pakiet: definicja, zapobieganie, przewodnik usuwania

Kompletny przewodnik po zarządzaniu ustawieniami prywatności na Facebooku

Przewodnik dla początkujących dotyczący optymalizacji systemu Windows 11/10 w celu uzyskania lepszej wydajności

Kompleksowy przewodnik po formatowaniu tekstu Discord