Czym jest atak typu Man-In-The-Middle (MITM): definicja, zapobieganie, narzędzia

Ochrona naszych danych online nigdy nie będzie łatwym zadaniem, zwłaszcza w dzisiejszych czasach, gdy osoby atakujące regularnie wymyślają nowe techniki i exploity w celu kradzieży danych. Czasami ich ataki nie będą tak szkodliwe dla poszczególnych użytkowników. Jednak ataki na dużą skalę na niektóre popularne witryny internetowe lub bazy danych finansowych mogą być bardzo niebezpieczne. W większości przypadków napastnicy najpierw próbują umieścić złośliwe oprogramowanie na komputerze użytkownika. Czasami jednak ta technika nie działa.

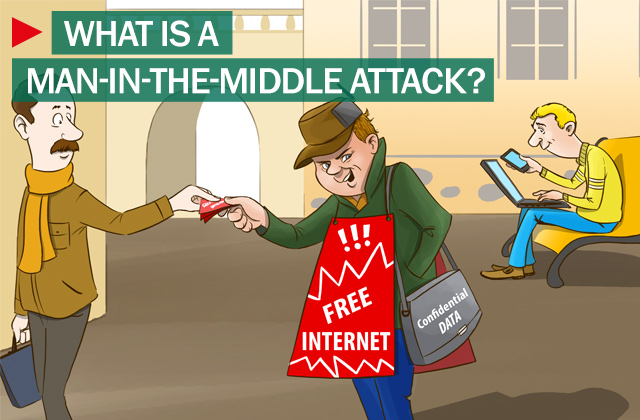

Źródło obrazu: Kaspersky.

Czym jest atak typu Man-In-The-Middle

Popularną metodą jest atak Man-In-The-Middle(Man-In-The-Middle attack) . Jest również znany jako atak brygady kubełkowej(bucket brigade attack) lub czasami atak Janusa(Janus attack) w kryptografii. Jak sama nazwa wskazuje, atakujący trzyma się między dwiema stronami, co sprawia, że sądzą, że rozmawiają ze sobą bezpośrednio przez prywatne połączenie, podczas gdy w rzeczywistości cała rozmowa jest kontrolowana przez atakującego.

Atak typu man-in-the-middle może się powieść tylko wtedy, gdy osoba atakująca dokona wzajemnego uwierzytelnienia między dwiema stronami. Większość protokołów kryptograficznych zawsze zapewnia jakąś formę uwierzytelniania punktów końcowych, w szczególności w celu blokowania ataków MITM na użytkowników. (MITM)Protokół Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL)) jest zawsze używany do uwierzytelniania jednej lub obu stron przy użyciu wzajemnie zaufanego urzędu certyfikacji.

Jak to działa

Załóżmy, że w tej historii występują trzy postacie: Mike , Rob i Alex . Mike chce porozumieć się z Robem(Rob) . Tymczasem Alex (atakujący) powstrzymuje rozmowę, aby podsłuchiwać i prowadzi fałszywą rozmowę z Robem(Rob) w imieniu Mike'a(Mike) . Najpierw (First)Mike prosi Roba(Rob) o jego klucz publiczny. Jeśli Rob poda klucz Mike'owi(Mike) , Alex przechwytuje i tak zaczyna się „atak man-in-the-middle”. Alex następnie wysyła sfałszowaną wiadomość do Mike'a(Mike)twierdzi, że pochodzi od Roba(Rob) , ale zawiera klucz publiczny Alexa . (Alex)Mike łatwo wierzy, że otrzymany klucz należy do Roba(Rob) , kiedy to nieprawda. Mike niewinnie szyfruje swoją wiadomość kluczem Alexa(Alex) i wysyła przekonwertowaną wiadomość z powrotem do Roba(Rob) .

W najczęstszych atakach MITM atakujący najczęściej używa routera WiFi do przechwycenia komunikacji użytkownika. Tę technikę można wypracować, wykorzystując router z niektórymi złośliwymi programami do przechwytywania sesji użytkownika na routerze. Tutaj atakujący najpierw konfiguruje swój laptop jako hotspot Wi(WiFi) -Fi , wybierając nazwę powszechnie używaną w miejscach publicznych, takich jak lotnisko lub kawiarnia. Gdy użytkownik połączy się ze złośliwym routerem, aby dotrzeć do stron internetowych, takich jak witryny bankowości internetowej lub witryny handlowe, osoba atakująca rejestruje dane uwierzytelniające użytkownika do późniejszego wykorzystania.

Zapobieganie atakom typu man-in-the-middle i narzędzia

Większość skutecznych zabezpieczeń przed MITM można znaleźć tylko po stronie routera lub serwera. Nie będziesz mieć żadnej dedykowanej kontroli nad bezpieczeństwem swojej transakcji. Zamiast tego możesz użyć silnego szyfrowania między klientem a serwerem. W takim przypadku serwer uwierzytelnia żądanie klienta, przedstawiając certyfikat cyfrowy i wtedy można nawiązać jedyne połączenie.

Inną metodą zapobiegania takim atakom MITM jest, aby nigdy nie łączyć się bezpośrednio z otwartymi routerami WiFi . Jeśli chcesz, możesz użyć wtyczki przeglądarki, takiej jak HTTPS Everywhere lub ForceTLS . Te wtyczki pomogą Ci w ustanowieniu bezpiecznego połączenia, gdy tylko taka opcja jest dostępna.

Czytaj dalej(Read next) : Czym są ataki typu Man-in-the-Browser(Man-in-the-Browser attacks) ?

Related posts

Artykuł o zabezpieczeniach internetowych i wskazówki dla użytkowników systemu Windows

5 najlepszych dodatków do Firefoksa zapewniających prywatność dla bezpieczeństwa online

Wskazówki, narzędzia i usługi dotyczące zarządzania reputacją online

Jak sprawdzić, czy link jest bezpieczny, czy nie, korzystając z przeglądarki internetowej?

Dowiedz się, czy Twoje konto internetowe zostało zhakowane i wyciekły dane e-mail i hasła

Najlepsze bezpłatne narzędzia do wideokonferencji online BEZ rejestracji

Wskazówki dotyczące bezpieczeństwa w Internecie dla dzieci, studentów i nastolatków

Zagrożenia i konsekwencje nadmiernego udostępniania w mediach społecznościowych

Jak skonfigurować kontrolę rodzicielską na routerze ASUS —

Darmowy kreator kolaży zdjęć Narzędzia i oprogramowanie online

Co dzieje się z Twoimi kontami online, gdy umrzesz: Zarządzanie zasobami cyfrowymi

Bezpieczeństwo komputera, prywatność danych, broszury dotyczące bezpieczeństwa online firmy Microsoft

Wskazówki, jak zachować bezpieczeństwo na komputerach publicznych

Unikaj bankowości internetowej i innych cyberoszustw — wskazówki dotyczące bezpieczeństwa dla użytkowników komputerów PC

Co Microsoft powinien naprawić w Office Online, aby poprawić jego przyjęcie?

7 sposobów, w jakie ASUS Parental Controls chroni Twoje dzieci

Narzędzia administracji zdalnej: ryzyko, zagrożenia, zapobieganie

Co to są dane osobowe (PII) i jak je chronić w Internecie?

Czym są cyfrowe ślady, ślady lub cień?

Cyberataki — definicja, rodzaje, zapobieganie