Czym jest atak Man In The Browser — zapobieganie i wykrywanie

Atak Man In The Browser(Man In The Browser) , powszechnie nazywany MitB , jest jednym z najniebezpieczniejszych rodzajów ataków, jakie może zastosować cyberprzestępca. Ta metoda wykorzystuje konia trojańskiego(Trojan Horse) lub podobnego złośliwego oprogramowania w celu uzyskania ważnych informacji od użytkowników stron internetowych, w szczególności informacji o bankach i kartach kredytowych. Jest to fragment kodu, który zmienia i dodaje różne pola wejściowe do odwiedzanej strony internetowej. Ponieważ adres URL(URL) nie ulega zmianie, uważasz, że witryna potrzebuje tych informacji, po prostu je wypełnij.

Wyjaśnienie ataku Man In The Browser

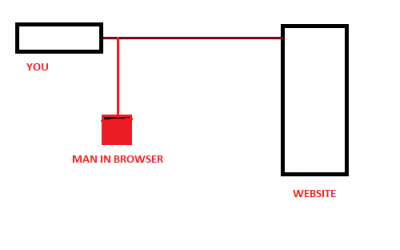

W przeciwieństwie do Man In The Middle Attack , w którym osoba trzecia znajduje się między dwoma punktami końcowymi, nasłuchując pakietów w celu uzyskania przydatnych informacji, atak MitB(MitB attack) polega na zmianie i dodaniu pól wejściowych do odwiedzanej witryny. Złośliwe oprogramowanie, takie jak koń trojański(Trojan Horse) , znajduje się między twoim komputerem a serwerem witryny. Za pomocą tego złośliwego oprogramowania do witryny dodawane są różne pola wejściowe z prośbą o podanie poufnych informacji.

W niektórych przypadkach nie jest to tylko strona, ale cała sekwencja stron internetowych ułożona tak, aby mieć pewność, że jest autentyczna. Ponieważ opiera się na złośliwym oprogramowaniu odczytującym adresy IP, webmasterom wygląda dobrze. W razie wątpliwości zrób zrzut ekranu i wyślij go webmasterom w celu potwierdzenia. Możesz mieć wątpliwości, gdy nagle strona Twojego banku zacznie prosić o weryfikację za pomocą karty kredytowej.

Na przykład większość witryn bankowych po prostu wymaga Twojego identyfikatora i kodu PIN(PIN) ( OTP ) do zalogowania się. Niektóre mogą dodatkowo używać haseł. Ale cokolwiek więcej, na przykład pytanie o numer karty kredytowej, kod PIN(PIN) , kod CSV itp., powinno wywołać alarm w twojej głowie. Jeśli tak się stanie, natychmiast przestań, zrób zrzut ekranu i wyślij go do banku z pytaniem, czy naprawdę chcą tych danych.

Pamiętaj, że różni się to od zwykłego phishingu. Podczas phishingu wysyłają Ci e-maile, próbując nakłonić Cię do uzyskania informacji, których potrzebujesz. W ataku Man in the Browser cyberprzestępca sprawia, że pole wejściowe wygląda na autentyczne. Wyglądają na prawdziwe, ponieważ adres URL(URL) jest taki sam, nawet po zhakowaniu. Czasami po prostu mówią, że chcą zwiększyć Twoje bezpieczeństwo, dlatego musisz podać im wymagane (dodatkowe, osobiste) informacje.

Jak zaimplementowano MitB

Atak Man In The Browser opiera się na złośliwym oprogramowaniu, aby poznać miejsce docelowe w Internecie(Internet) . Następnie tworzy kod dla dodatkowych pól wejściowych i umieszcza je na odwiedzanej stronie internetowej. Możesz się zastanawiać, czy Twój komputer jest czysty w miejscu, w którym pojawia się złośliwe oprogramowanie! Odpowiedź leży w rozszerzeniach przeglądarki, łatkach (fałszywych) i obiektach DOM . Oznacza to, że przeglądarka jest zagrożona przy użyciu tej lub innej metody i nie jest przechwytywana przez używany program antywirusowy. To właśnie sprawia, że wykrywanie ataków MitB jest skomplikowane .

Ochrona(Protection) przed atakiem Man In(Man) The Browser

Oprócz korzystania z aktualnego systemu operacyjnego i dobrego, zaktualizowanego oprogramowania zabezpieczającego, ochrona w momencie pisania tego artykułu jest po prostu zdrowym rozsądkiem. W Internecie trzeba (Internet)uważać(be careful) . W prawdziwym życiu nie udostępniasz nikomu danych karty kredytowej ani ubezpieczenia społecznego, więc dlaczego miałbyś to robić w świecie online? Sprawdzaj, o co pytają wszystkie informacje podczas logowania lub rejestracji. Jeśli coś się nie zgadza, zrezygnuj i poinformuj webmasterów. Możesz także zamknąć przeglądarkę i rozpocząć nową sesję, aby zobaczyć, czy te same pola pojawią się ponownie.

Poza powyższym, aby zapobiec atakowi Man In The Browser , musisz również kontrolować rozszerzenia itp. Używaj(Use) tylko renomowanych rozszerzeń i staraj się używać ich minimum. Jeśli nadal znajdziesz coś podejrzanego, skontaktuj się z webmasterami wspomnianej witryny.

Related posts

Pobieranie recenzji przeglądarki Tor: Chroń swoją prywatność i bezpiecznie surfuj po sieci

Jak ponownie uruchomić przeglądarkę bez utraty kart w systemie Windows 11/10?

Przeglądarka utknęła podczas sprawdzania przeglądarki przed uzyskaniem dostępu do wiadomości

Rozszerzenia przeglądarki do pomijania lub automatycznego wypełniania CAPTCHA

Test bezpieczeństwa przeglądarki, aby sprawdzić, czy Twoja przeglądarka jest bezpieczna

400 nieprawidłowych żądań, plik cookie za duży — Chrome, Edge, Firefox

Najlepsze porady i wskazówki dotyczące przeglądarki Vivaldi

Jak zapisywać strony internetowe w formacie PDF w przeglądarce Chrome lub Firefox

Zarządzaj lub wyłączaj dodatki i rozszerzenia przeglądarki w Chrome, Firefox

Jak otworzyć przeglądarkę Chrome, Edge lub Firefox w trybie pełnoekranowym?

Lista najlepszych alternatywnych przeglądarek internetowych dla Windows 11/10

Colibri to minimalistyczna przeglądarka bez kart na komputer z systemem Windows

Zamknij wszystkie otwarte karty przeglądarki jednocześnie w Chrome, Edge lub Firefox

Najlepsze bezpłatne internetowe narzędzia do testowania szybkości i wydajności przeglądarki

SoftPerfect Cache Relocator dla Windows 10

10 najlepszych rozszerzeń Chrome, Edge i Firefox do zapisywania strony do przeczytania później

Jak zmienić domyślną czcionkę w przeglądarce Chrome, Edge, Firefox?

Napraw błąd Err_Connection_Closed w systemie Windows 11/10

Rozszerzenie Windows Defender Application Guard dla Chrome i Firefox

Brave przeglądarka nie otwiera się lub nie działa w systemie Windows 11/10