Co to jest protokół Border Gateway? Czy Twój dostawca usług internetowych korzysta z protokołu BGP?

Border Gateway Protocol lub w skrócie BGP pomaga w śledzeniu trasy pakietów danych, dzięki czemu pakiety mogą być dostarczane przy użyciu jak najmniejszej liczby węzłów. Węzły tutaj odnoszą się do autonomicznych sieci, które są połączone w jeden rozległy Internet .

Co to jest protokół Border Gateway?

Kiedy byłem w szkole, nasza klasa odwiedziła pocztę, aby zobaczyć, jak to działa. Poczmistrz powiedział nam, że sortują pocztę według miejsc przeznaczenia i wkładają je do odpowiednich toreb. Czasami prosta trasa nie jest możliwa, więc część poczty jest przekazywana do urzędu pocztowego znajdującego się w pobliżu miejsca przeznaczenia i ten urząd pocztowy umożliwia doręczenie poczty, wysyłając ją dalej zgodnie z adresem.

Border Gateway Protocol reprezentuje urząd pocztowy. Można powiedzieć, że to poczta Internetu(Internet) . Pakiety danych, które generujemy podczas pracy w Internecie(Internet) , muszą być kierowane przez różne sieci autonomiczne, aby mogły dotrzeć do docelowego adresu IP. Internet to w rzeczywistości wiele sieci, które wyglądają jak jedna ogromna sieć. Internet jest więc siecią autonomicznych sieci. Te autonomiczne sieci są dostarczane przez dostawców usług internetowych(ISPs) , rządy, organizacje technologiczne itp.

Czy BGP jest bezpieczny? Jak można przejąć BGP(BGP) ?

Te autonomiczne sieci są tworzone przez różne podmioty i decydują, z których węzłów Internetu(Internet) korzystać, aby pakiety danych dotarły do miejsca docelowego bez utraty. Ale zdarza się, że na ścieżce znajdują się nieuczciwe węzły, które przechwytują trasę danych, zatruwając jeden lub więcej prawdziwych węzłów w Internecie(Internet) .

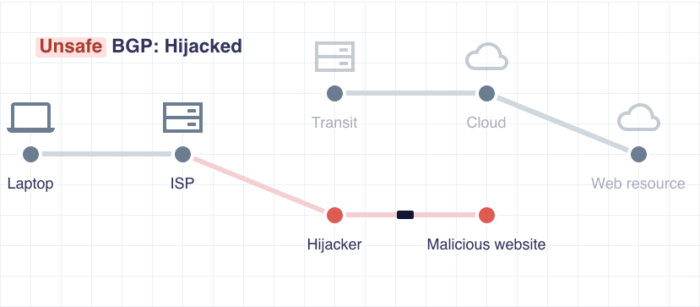

Co się dzieje, gdy pakiet danych ma zostać przeniesiony z A do B do C do D, gdzie D jest miejscem docelowym, pakiet danych jest wysyłany do A. Ten węzeł kontaktuje się z następnym węzłem, B, aby można go było przekazać dalej do miejsca przeznaczenia. Jeśli jakikolwiek porywacz utworzy fałszywy węzeł B i zatruje prawdziwy B, pakiet danych przeniesie się z A do fałszywego węzła B. Ten złośliwy węzeł przekieruje teraz pakiety danych na podobnie wyglądającą złośliwą stronę internetową.

Innymi słowy, Border Gateway Protocol nie jest bezpieczniejszy, gdy jest używany tylko sam. Według Cloudflare istnieje metoda , która sprawia, że korzystanie z Internetu(Internet) jest bezpieczniejsze bez padania ofiarą porywaczy.

Infrastruktura Klucza Publicznego Zasobów(Resource Public Key Infrastructure) ( RPKI )

Infrastruktura Klucza Publicznego Zasobów(Resource Public Key Infrastructure) lub RPKI to usługa, która chroni pakiety danych przed przechwyceniem w sieciach BGP . Ta technika wykorzystuje kryptografię podczas zapytań o trasę pakietów danych. Tak więc korzystanie z RPKI przez Border Gateway Protocol ( BGP ) pomaga w zabezpieczaniu danych i zapobiega przejmowaniu węzłów używanych w trasie internetowej .(Internet)

Aby sprawdzić, czy Twój dostawca usług internetowych(Internet Service Provider) prawidłowo korzysta z protokołu Border Gateway , odwiedź witrynę (Border Gateway Protocol)IsBGPsafeyet.com i kliknij przycisk Przetestuj swojego dostawcę usług internetowych(Test your ISP) na stronie.

Podsumowując:

- BGP to protokół, który tworzy trasę dla pakietów danych, aby dotrzeć do miejsca przeznaczenia

- BGP nie jest zbyt bezpieczny, jeśli jest wdrażany samodzielnie

- RPKI wykorzystuje kryptografię, więc pomaga w unikaniu złośliwych węzłów w połączeniu z protokołem BGP ( Border Security Protocol ).

Related posts

Jak znaleźć adres IP routera w systemie Windows 10 — Wyszukiwanie adresu IP

Ikona sieci mówi Brak dostępu do internetu, ale mam połączenie

Jak skonfigurować połączenie internetowe w systemie Windows 11/10?

Co to jest translator adresów sieciowych (NAT)? Co to robi? Czy tego potrzebuję?

Jak sprawdzić szybkość karty sieciowej w systemie Windows 11/10?

Jak ustawić serwer proxy Androida dla sieci Wi-Fi —

Napraw problemy z połączeniem sieciowym i internetowym w systemie Windows 11/10

Proxy a VPN: kiedy używać serwera proxy, a kiedy VPN? -

Co to jest sieć ASUS AiMesh i jak ją utworzyć? -

BŁĄD ODMOWA DOSTĘPU DO SIECI | BŁĄD ODŁĄCZONY INTERNET

Jak zablokować Pulpit zdalny na komputerze z systemem Windows -

Najlepsze bezpłatne narzędzia do monitorowania przepustowości dla systemu Windows 11/10

Wi-Fi 6 to ekosystem, a nie tylko router —

Jak włączyć lub wyłączyć Wi-Fi w systemie Windows 11? -

Oszczędzanie danych Androida i jak go włączyć

3 sposoby łączenia się z ukrytymi sieciami Wi-Fi w systemie Windows 11 -

Jak włączyć IPv6 na routerze TP-Link Wi-Fi 6 -

Najlepsze routery Wi-Fi Back-to-School firmy ASUS —

Recenzja ASUS RT-AX68U: klasyk przeprojektowany dla Wi-Fi 6! -

Jak zmienić Androida w hotspot Wi-Fi?