Ataki surfowania: porwanie Siri, Alexa, Google, Bixby za pomocą fal ultradźwiękowych

Asystenci Głosowi pomagają w codziennych obowiązkach – czy to umawianiu się z klientem na odtwarzanie muzyki i nie tylko. Rynek związany z asystentami głosowymi jest pełen opcji: Google , Siri , Alexa i Bixby . Asystenci są aktywowani za pomocą poleceń głosowych i wykonują swoje zadania. Na przykład możesz poprosić Alexę(Alexa) o odtworzenie wybranych przez Ciebie utworów. Te urządzenia mogą zostać przejęte i użyte przeciwko właścicielowi urządzenia. Dzisiaj dowiemy się o atakach surfowania(Surfing Attacks) z wykorzystaniem fal ultradźwiękowych(Ultrasound) i potencjalnych problemach, jakie stwarzają.

Co to jest atak surfingowy?

Inteligentne urządzenia są wyposażone w asystentów głosowych, takich jak Google Home Assistant , Alexa od Amazona(Amazon) , Siri od Apple i niektórych niezbyt popularnych asystentów głosowych. Nie mogłem znaleźć żadnej definicji nigdzie w Internecie(Internet) , więc definiuję ją następująco:

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

Być może już wiesz, że ludzkie uszy mogą odbierać dźwięki tylko w zakresie częstotliwości (20 Hz do 20 kHz. Jeśli ktoś wysyła sygnały dźwiękowe, które wykraczają poza spektrum dźwiękowe ludzkich uszu, dana osoba nie może ich usłyszeć. To samo z ultradźwiękami(Ultrasounds) . Częstotliwość wynosi poza percepcją ludzkich uszu.

Źli ludzie zaczęli używać fal ultradźwiękowych(Ultrasound) do przechwytywania urządzeń, takich jak smartfony i inteligentne domy, które używają poleceń głosowych. Te polecenia głosowe o częstotliwości fal ultradźwiękowych(Ultrasound) są poza ludzką percepcją. To pozwala hakerom uzyskać potrzebne informacje (które są przechowywane w inteligentnych urządzeniach aktywowanych głosem) za pomocą asystentów dźwiękowych. Używają w tym celu niesłyszalnych dźwięków.

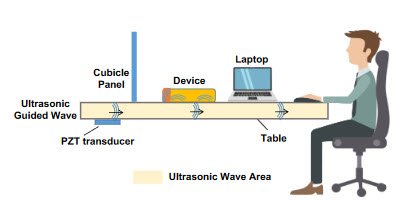

W przypadku ataków podczas surfowania hakerzy nie muszą znajdować się w zasięgu wzroku urządzenia inteligentnego, aby sterować nim za pomocą asystentów głosowych. Na przykład, jeśli iPhone jest ustawiony na stole, ludzie zakładają, że głos może poruszać się w powietrzu, więc jeśli polecenie głosowe nadejdzie w powietrzu, mogą zauważyć hakerów. Ale tak nie jest, ponieważ fale głosowe potrzebują tylko przewodnika do rozchodzenia się.

Wiedz(Know) , że stałe artefakty również mogą pomóc w propagowaniu głosu, o ile mogą wibrować. Stół wykonany z drewna może nadal przepuszczać fale głosowe przez drewno. Są to fale ultradźwiękowe(Ultrasound) używane jako polecenia do nielegalnego wykonywania czynności na smartfonach docelowych użytkowników lub innych inteligentnych urządzeniach, które korzystają z asystentów głosowych, takich jak Google Home lub Alexa .

Przeczytaj(Read) : Co to jest atak polegający na rozpylaniu hasła(Password Spray Attack) ?

Jak działają ataki surfowania?

Korzystanie z niesłyszalnych fal ultradźwiękowych, które mogą przemieszczać się po powierzchni, na której znajdują się maszyny. Na przykład, jeśli telefon stoi na drewnianym stole, wystarczy przymocować do niego maszynę, która może wysyłać fale ultradźwiękowe do ataku podczas surfowania.

W rzeczywistości urządzenie jest przymocowane do stołu ofiary lub innej powierzchni, na której opiera asystenta głosowego. To urządzenie najpierw zmniejsza głośność inteligentnych asystentów, aby ofiary niczego nie podejrzewały. Polecenie przychodzi za pośrednictwem urządzenia podłączonego do stołu, a odpowiedź na polecenie również jest zbierana przez tę samą maszynę lub coś innego, co może znajdować się w odległym miejscu.

Na przykład może zostać wydane polecenie mówiące „ Alexa , przeczytaj właśnie otrzymanego SMS- a ”. To polecenie jest niesłyszalne dla osób w pokoju. Alexa odczytuje wiadomość SMS(SMS) zawierającą OTP (hasło jednorazowe) bardzo niskim głosem. Ta odpowiedź jest ponownie przechwytywana przez urządzenie przechwytujące i wysyłana tam, gdzie chcą hakerzy.

Takie ataki nazywają się Surfing Attacks . Starałem się usunąć wszystkie techniczne słowa z artykułu, aby nawet nie-technicy mogli zrozumieć ten problem. W przypadku zaawansowanego czytania, oto link do artykułu badawczego(a link to a research paper) , który lepiej to wyjaśnia.

Czytaj dalej(Read next) : Czym są ataki Living Off The Land(What are Living Off The Land attacks) ?

Related posts

Siri, Asystent Google i Cortana — porównanie trzech asystentów cyfrowych

Najlepsze inteligentne wtyczki w 2019 roku współpracujące z Alexą i Google Home

Shodan to wyszukiwarka urządzeń podłączonych do Internetu

Internet rzeczy (IoT) — często zadawane pytania (FAQ)

Kto jest właścicielem danych IoT? Producent, Użytkownik końcowy czy jakaś strona trzecia?

Pobierz oficjalne motywy Google Chrome dla swojej przeglądarki

Jak zniszczyć profil w przeglądarce Zamknij w Google Chrome

Najlepsze dodatki do Arkuszy Google zwiększające produktywność

Komunikat o błędzie przeglądarki — Dokumenty Google w przeglądarce Chrome

Jak dostosować i osadzić Kalendarz Google na dowolnej stronie internetowej?

Jak wstawić pole tekstowe w Dokumentach Google

Jak dodawać i używać wielu stref czasowych w Kalendarzu Google

Definicja fragmentacji Androida, problem, problem, wykres

Anna Assistant to idealna asystentka głosowa dla Google Chrome

Skróty klawiaturowe Dokumentów Google dla komputerów z systemem Windows 11/10

Najlepsze szablony faktur dla Dokumentów Google dla freelancerów i małych firm

Najlepsze alternatywy Zakładek Google, na które chcesz rzucić okiem

Jak wydrukować wybrane komórki w Excelu lub Arkuszach Google na jednej stronie?

Jak zrobić pętlę Prezentacji Google bez publikowania

Jak przekonwertować dokumenty do formatu PDF za pomocą Dokumentów Google za pomocą przeglądarki?