Ataki ransomware, definicja, przykłady, ochrona, usuwanie

W dzisiejszych czasach oprogramowanie ransomware(Ransomware) stało się poważnym zagrożeniem dla świata online. Wiele firm programistycznych, uniwersytetów, firm i organizacji na całym świecie próbuje podjąć środki ostrożności, aby uchronić się przed atakami ransomware. Rządy Stanów (United) Zjednoczonych(States) i Kanady wydały wspólne oświadczenie w sprawie ataków ransomware, wzywając użytkowników do zachowania czujności i podjęcia środków ostrożności. Niedawno , 19 maja(May 19) , szwajcarski rząd obchodził Dzień Informacyjny o Ransomware (Ransomware Info Day), aby szerzyć wiedzę na temat oprogramowania ransomware i jego skutków. Rośnie również oprogramowanie ransomware w Indiach .

Microsoft opublikował niedawno dane mówiące o tym, ile komputerów (użytkowników) zostało dotkniętych atakami ransomware na całym świecie. Stwierdzono, że Stany (United) Zjednoczone(States) były na szczycie ataków ransomware; a następnie Włochy(Italy) i Kanada(Canada) . Oto 20 krajów, które są najbardziej dotknięte atakami ransomware.

Oto szczegółowy opis, który odpowie na większość pytań dotyczących oprogramowania ransomware. W tym poście przyjrzymy się, czym są ataki ransomware, rodzajom oprogramowania ransomware, w jaki sposób oprogramowanie ransomware dostaje się do komputera i sugeruje sposoby radzenia sobie z oprogramowaniem ransomware.

(Here is a detailed write-up that will answer most of your questions regarding ransomware. This post will take a look at What are Ransomware Attacks, the Types of ransomware, How does ransomware gets on your computer and suggests ways of dealing with ransomware.)

Ataki ransomware

Co to jest oprogramowanie ransomware

Ransomware to rodzaj złośliwego oprogramowania, które blokuje Twoje pliki, dane lub sam komputer i wyłudza od Ciebie pieniądze w celu zapewnienia dostępu. Jest to nowy sposób, w jaki twórcy szkodliwego oprogramowania mogą „zbierać fundusze” na ich nielegalne działania w sieci.

W jaki sposób oprogramowanie ransomware dostaje się na komputer?

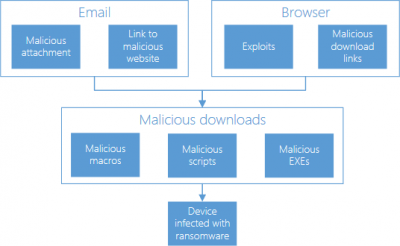

Możesz dostać ransomware, jeśli klikniesz zły link lub otworzysz złośliwy załącznik do wiadomości e-mail. Ten obraz firmy Microsoft opisuje, w jaki sposób przebiega infekcja ransomware.

Ransomware wygląda jak niewinny program, wtyczka lub wiadomość e-mail z „czysto” wyglądającym załącznikiem, który jest instalowany bez wiedzy użytkownika. Gdy tylko uzyska dostęp do systemu użytkownika, zaczyna się rozprzestrzeniać w całym systemie. W pewnym momencie oprogramowanie ransomware blokuje system lub określone pliki i ogranicza użytkownikowi dostęp do niego. Czasami te pliki są szyfrowane. Autor ransomware żąda określonej kwoty pieniędzy, aby zapewnić dostęp lub odszyfrować pliki.

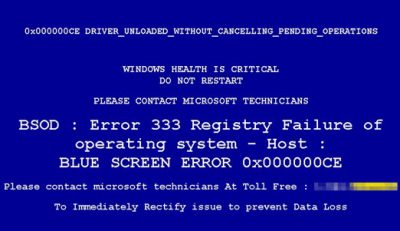

Fałszywy komunikat ostrzegawczy przez oprogramowanie ransomware wygląda następująco:

Jednak podczas ataków ransomware nie ma gwarancji, że użytkownicy odzyskają swoje pliki nawet po zapłaceniu okupu. Dlatego(Hence) lepiej jest zapobiegać atakom ransomware niż próbować odzyskać dane w taki czy inny sposób. Możesz użyć RanSim Ransomware Simulator , aby sprawdzić, czy Twój komputer jest wystarczająco chroniony.

Przeczytaj(Read) : Co zrobić po ataku ransomware na komputer z systemem Windows?(What to do after a Ransomware attack on your Windows computer?)

Jak zidentyfikować ataki ransomware

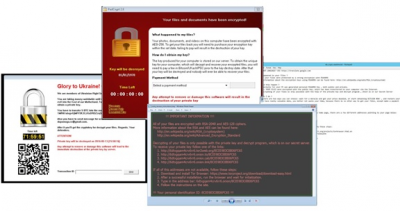

Oprogramowanie ransomware zazwyczaj atakuje dane osobowe, takie jak zdjęcia użytkownika, dokumenty, pliki i dane. Oprogramowanie ransomware jest łatwe do zidentyfikowania(identify the ransomware) . Jeśli zobaczysz notatkę o ransomware żądającą pieniędzy za dostęp do twoich plików lub zaszyfrowanych plików, plików ze zmienioną nazwą, zablokowanej przeglądarki lub zablokowanego ekranu twojego komputera, możesz powiedzieć, że ransomware opanowało twój system.

Jednak objawy ataków ransomware mogą się zmieniać w zależności od rodzaju oprogramowania ransomware.

Przeczytaj(Read) : Mapy śledzenia złośliwego oprogramowania , które umożliwiają przeglądanie cyberataków(Cyber Attacks) w czasie rzeczywistym.

Rodzaje ataków ransomware

Wcześniej oprogramowanie ransomware wyświetlało komunikat informujący, że użytkownik zrobił coś nielegalnego i jest karany grzywną przez policję lub agencję rządową na podstawie określonej polityki. Aby pozbyć się tych „opłat” (które były zdecydowanie fałszywymi opłatami), użytkownicy zostali poproszeni o zapłacenie tych grzywien.

W dzisiejszych czasach atak ransomware odbywa się na dwa sposoby. Blokuje ekran komputera lub szyfruje niektóre pliki hasłem. W oparciu o te dwa typy, ransomware dzieli się na dwa typy:

- Oprogramowanie ransomware na ekranie blokady

- Oprogramowanie ransomware szyfrujące.

Oprogramowanie ransomware na ekranie(Lock screen ransomware) blokady blokuje system i żąda okupu za umożliwienie ponownego dostępu do niego. Drugi typ, tj. oprogramowanie ransomware Encryption(Encryption ransomware) , zmienia pliki w twoim systemie i żąda pieniędzy na ich ponowne odszyfrowanie.

Inne rodzaje oprogramowania ransomware to:

- Oprogramowanie ransomware Master Boot Record(Master Boot Record) (MBR)

- Ransomware szyfrujące serwery internetowe

- Oprogramowanie ransomware na urządzenia mobilne z systemem Android

- Oprogramowanie ransomware IoT .

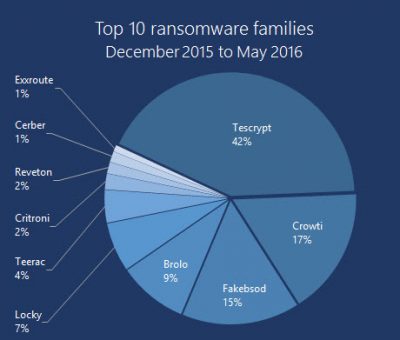

Oto kilka rodzin oprogramowania ransomware i ich statystyki ataków:

Przyjrzyj się również wzrostowi ransomware i statystykom jego infekcji.

Kogo mogą dotyczyć ataki ransomware

Nie ma znaczenia, gdzie jesteś i jakiego urządzenia używasz. Ransomware może zaatakować każdego, zawsze i wszędzie. Ataki ransomware mogą mieć miejsce na dowolnym urządzeniu mobilnym, komputerze stacjonarnym lub laptopie, gdy korzystasz z Internetu do surfowania, wysyłania e-maili, pracy lub zakupów online. Gdy znajdzie sposób na urządzenie mobilne lub komputer, zastosuje swoje strategie szyfrowania i monetyzacji na tym komputerze i urządzeniu mobilnym.

Kiedy oprogramowanie ransomware może mieć szansę na atak?

Jakie są więc możliwe zdarzenia, w których może uderzyć oprogramowanie ransomware?

- Jeśli przeglądasz niezaufane strony internetowe

- Pobieranie lub otwieranie plików załączników otrzymanych od nieznanych nadawców wiadomości e-mail (wiadomości spamowe). Niektóre rozszerzenia plików tych załączników mogą mieć postać (.ade, .adp , .ani(.adp) , .bas(.ani) , .bat(.bas) , .chm(.bat) , .cmd(.chm) , .com(.cmd) , .cpl(.com) , .crt(.cpl) , .hlp(.crt) , .ht(.hlp) , .hta , .inf , .ins , .isp , .job , .js , .jse , .lnk , .mda , .mdb , .mde , .mdz , .msc ,.msi , .msp , .mst , .pcd , .reg , .scr , .sct , .shs , .url , .vb , (.pif).vbe , .vbs , .wsc , .wsf , .wsh , .exe , .) A także typy plików obsługujące makra (.doc, .xls , .docm , .xlsm , .pptm , itp.)

- Instalowanie pirackiego oprogramowania, nieaktualnego oprogramowania lub systemów operacyjnych

- Logowanie do komputera, który jest częścią już zainfekowanej sieci

Środki ostrożności przed atakami ransomware

Jedynym powodem, dla którego tworzone jest oprogramowanie ransomware, jest to, że twórcy złośliwego oprogramowania widzą w nim łatwy sposób na zarabianie pieniędzy. Luki w zabezpieczeniach , takie jak niezałatane oprogramowanie, przestarzałe systemy operacyjne lub ignorancja ludzi, są korzystne dla takich osób, które mają złośliwe i przestępcze zamiary. Dlatego(Hence) świadomość jest najlepszym sposobem na uniknięcie ataków przez oprogramowanie ransomware .(awareness)

Oto kilka kroków, które możesz podjąć, aby poradzić sobie z atakami ransomware:

- Użytkownicy systemu Windows radzili aktualizować swój system operacyjny Windows(System) . Jeśli dokonasz aktualizacji do systemu Windows 10(Windows 10) , maksymalnie zmniejszysz liczbę zdarzeń ataku ransomware.

- Zawsze twórz kopie zapasowe ważnych danych na zewnętrznym dysku twardym.

- Włącz historię plików lub ochronę systemu.

- Uważaj(Beware) na wiadomości phishingowe, spam i sprawdź pocztę przed kliknięciem złośliwego załącznika.

- Wyłącz ładowanie makr w programach pakietu Office.

- Wyłącz funkcję Pulpitu(Desktop) zdalnego , gdy tylko jest to możliwe.

- Użyj uwierzytelniania dwuskładnikowego.

- Korzystaj z bezpiecznego i chronionego hasłem połączenia internetowego.

- Unikaj(Avoid) przeglądania stron internetowych, które często są wylęgarnią złośliwego oprogramowania, takich jak nielegalne strony z pobieraniem, witryny dla dorosłych i witryny hazardowe.

- Zainstaluj(Install) , używaj i regularnie aktualizuj rozwiązanie antywirusowe

- Skorzystaj z dobrego oprogramowania anty-ransomware(anti-ransomware software)

- Poważnie traktuj swoje bezpieczeństwo MongoDB, aby zapobiec przejęciu bazy danych przez oprogramowanie ransomware.

Ransomware Tracker pomaga śledzić, łagodzić i chronić się przed złośliwym oprogramowaniem.

Przeczytaj(Read) : Ochrona przed atakami ransomware i zapobieganie im(Protect against and prevent Ransomware attacks)(Protect against and prevent Ransomware attacks) .

Chociaż dostępnych jest kilka narzędzi do odszyfrowywania ransomware(ransomware decryptor tools) , zaleca się poważne potraktowanie problemu ataków ransomware. Nie tylko zagraża Twoim danym, ale może również naruszyć Twoją prywatność do tego stopnia, że może również zaszkodzić Twojej reputacji.

mówi Microsoft ,

The number of enterprise victims being targeted by ransomware is increasing. The sensitive files are encrypted, and large amounts of money are demanded to restore the files. Due to the encryption of the files, it can be practically impossible to reverse-engineer the encryption or “crack” the files without the original encryption key – which only the attackers will have access to. The best advice for prevention is to ensure confidential, sensitive, or important files are securely backed up in a remote, unconnected backup or storage facility.

Jeśli zdarzy ci się mieć nieszczęście bycia zainfekowanym oprogramowaniem ransomware, możesz, jeśli chcesz, zgłosić(report Ransomware)(report Ransomware) ransomware do FBI , policji(Police) lub odpowiednich władz.

Teraz przeczytaj o ochronie przed ransomware w systemie Windows(Ransomware protection in Windows) .

Related posts

Włącz i skonfiguruj ochronę przed ransomware w Windows Defender

Jak łagodzić ataki ransomware obsługiwane przez człowieka: Infografika

Suwerenność cyfrowa – definicja, znaczenie, przykłady i wyjaśnienie

Co to jest spear phishing? Wyjaśnienie, przykłady, ochrona

Bezplikowe ataki złośliwego oprogramowania, ochrona i wykrywanie

Jak wyczyścić historię ochrony Windows Defender w Windows 10?

Co to jest ochrona konta w systemie Windows 11/10 i jak ukryć tę sekcję

Co to jest Program Ochrony zaawansowanej Google?

Napraw zadania w tle ochrony systemu SrTasks.exe Wysokie użycie dysku

Napraw błąd definicji wirusa w programie Avast Antivirus

Jak chronić się przed atakami i infekcjami ransomware i jak im zapobiegać?

Co to jest Windows Update? [Definicja]

McAfee Ransomware Recover (Mr2) może pomóc w odszyfrowaniu plików

Co to jest pamięć RAM? | Definicja pamięci o dostępie swobodnym

Utwórz reguły poczty e-mail, aby zapobiec ransomware na platformie Microsoft 365 Business

Jak przeprowadzić aktualizację definicji Windows Defender

Ochrona przed ransomware w systemie Windows 11/10

Co to jest funkcja Tamper Protection w systemie Windows 11/10?

Darmowe oprogramowanie anty-ransomware dla komputerów z systemem Windows

Kradzież tożsamości online: wskazówki dotyczące zapobiegania i ochrony