Atak typu Denial of Service (DoS): co to jest i jak mu zapobiegać

Czy kiedykolwiek odczułeś niezwykłe spowolnienie swojej sieci lub nieoczekiwaną niedostępność określonej witryny? Możliwe, że trwa atak Denial of Service(Denial of Service attack) . Być może znasz termin „odmowa usługi”(Denial of Service) , ale w rzeczywistości odróżnienie prawdziwego ataku od normalnej aktywności sieciowej może być trudne. Atak Denial of Service (lub DoS)(Denial of Service (or DoS)) , który, jak sama nazwa wskazuje, bezpośrednio wiąże się z odmową usługi, w szczególności Internetu(Internet) .

Atak DoS to rodzaj ataku, który zjada zasoby użytkownika i rzuca sieć na kolana, uniemożliwiając w ten sposób legalnym użytkownikom dostęp do dowolnej witryny. Atak DoS był i pozostaje jednym z najbardziej wyrafinowanych ataków, wobec których nie ma potencjalnej polityki zapobiegania. W tym poście rzucimy nieco światła na to, czym jest atak DoS i jak lepiej mu zapobiegać oraz co zrobić, jeśli wiesz, że jesteś atakowany.

Co to jest atak DoS lub atak typu „ odmowa (Denial)usługi” ?(Service Attack)

W ataku DoS osoba atakująca o złośliwych zamiarach uniemożliwia użytkownikom dostęp do usługi. Robi to, kierując na twój komputer i jego połączenie sieciowe lub komputery i sieć witryny, z której próbujesz skorzystać. Może w ten sposób uniemożliwić Ci dostęp do poczty e-mail lub kont internetowych.

Wyobraź sobie sytuację, w której próbujesz zalogować się na swoje konto bankowości internetowej(Internet Banking) w celu dokonania transakcji online. Jednak, jakkolwiek może się to wydawać dziwne, odmówiono Ci dostępu do strony internetowej banku, pomimo szybkiego połączenia internetowego. Teraz mogą istnieć dwie możliwości – albo dostawca usług internetowych nie działa, albo jesteś poddawany atakowi DoS !

W ataku DoS osoba atakująca wysyła zalew zbędnych żądań do głównego serwera danej witryny, co w zasadzie go przeciąża i blokuje wszelkie dalsze żądania, zanim pojemność zostanie z powrotem przywrócona. Powoduje to odmowę przychodzących uzasadnionych żądań dotyczących tej witryny iw konsekwencji jesteś ofiarą( you’re the victim) .

Jednak sposoby ataku mogą się różnić w zależności od motywów napastnika, ale jest to najczęstszy sposób przeprowadzenia ataku DoS . Inne sposoby atakowania mogą polegać na uniemożliwieniu konkretnej osobie dostępu do określonej strony internetowej, zablokowaniu połączenia między dwoma komputerami po stronie serwera, a tym samym przerwaniu świadczenia usługi itp.

Niektórzy atakujący stosują również inny rodzaj ataku DoS – bombardowanie e(Email bombing) -mailem, w którym wiele wiadomości spamowych jest generowanych i zalewanych do skrzynki odbiorczej(Inbox) , dzięki czemu wszelkie dalsze żądania wysyłane do serwera pocztowego są odblokowywane. Może się to zdarzyć na dużą skalę, nawet w przypadku konta e-mail dostarczonego przez pracodawców, nie wspominając o publicznych usługach pocztowych, takich jak Yahoo, Outlook itp(Yahoo, Outlook, etc) . Możesz nawet stracić możliwość otrzymywania dalszych legalnych wiadomości e-mail, ponieważ przydzielony limit miejsca zostanie wypełniony. Przy dużej różnorodności ambicji napastnicy mogą mieć różne motywacje, od „tylko dla zabawy”, przez kryzys finansowy, aż po zemstę.

Powiązane(Related) : Przeglądarka utknęła podczas sprawdzania przeglądarki przed uzyskaniem dostępu do(Checking Your Browser Before Accessing) wiadomości.

Rodzaje ataków DoS

W zależności od charakteru i celu ataku, istnieje kilka rodzajów programów, które mogą być użyte do przeprowadzenia ataków DoS w Twojej sieci. Zwróć uwagę na poniższe najczęściej używane ataki DoS :

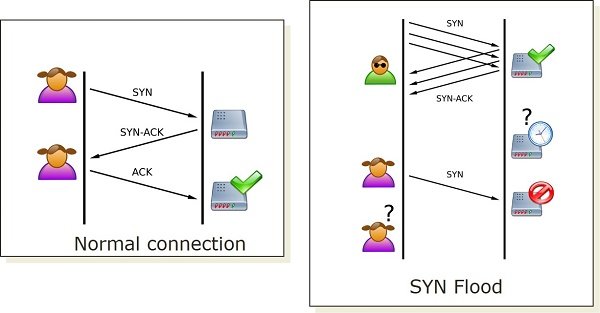

1] Powódź SYN

SYN Flood nadmiernie wykorzystuje standardowy sposób otwierania połączenia TCP . Gdy klient chce otworzyć połączenie TCP z otwartym portem serwera, wysyła pakiet SYN . Serwer odbiera pakiety, przetwarza je, a następnie odsyła pakiet SYN-ACK , który zawiera informacje o kliencie źródłowym przechowywane w tabeli Bloku Sterowania Transmisją (TCB) . (Transmission Control Block (TCB))W normalnych warunkach klient odesłałby pakiet ACK potwierdzający odpowiedź serwera, a tym samym otwierający połączenie TCP . Jednak w ramach potencjalnego ataku powodziowego SYN(SYN flood attack), atakujący wysyła armię żądań połączeń przy użyciu parodii adresu IP, które są traktowane przez maszynę docelową jako uzasadnione żądania. Następnie jest zajęty przetwarzaniem każdego z nich i próbuje otworzyć połączenie dla wszystkich tych wrogich żądań.

W normalnych warunkach klient odesłałby pakiet ACK potwierdzający odpowiedź serwera, a tym samym otwierający połączenie TCP . Jednak w przypadku potencjalnego ataku typu SYN Flood atakujący wysyła armię żądań połączeń przy użyciu parodii adresu IP, które są traktowane przez maszynę docelową jako uzasadnione żądania. Następnie jest zajęty przetwarzaniem każdego z nich i próbuje otworzyć połączenie dla wszystkich tych wrogich żądań. Powoduje to, że serwer nadal czeka na pakiet ACK dla każdego żądania połączenia, które w rzeczywistości nigdy nie nadchodzi. Te żądania szybko wypełniają TCB serwera(TCB)tabeli, zanim będzie mógł przekroczyć limit czasu dowolnego połączenia, a zatem wszelkie dalsze uzasadnione żądania połączenia są umieszczane w kolejce oczekujących.

Przeczytaj(Read) : Co to jest odmowa okupu(What is Ransom Denial of Service) ?

2] Powódź HTTP

Jest to najczęściej używane do atakowania usług internetowych i aplikacji. Bez kładzenia dużego nacisku na ruch sieciowy o dużej szybkości, atak ten wysyła kompletne i pozornie poprawne żądania HTTP POST(HTTP POST requests) . Zaprojektowany specjalnie w celu wyczerpania zasobów serwera docelowego, atakujący wysyła szereg takich żądań, aby upewnić się, że dalsze uzasadnione żądania nie zostaną przejęte przez serwer docelowy, gdy jest on zajęty przetwarzaniem fałszywych żądań. Jest to jednak tak proste, ale bardzo trudne do odróżnienia tych żądań HTTP od prawidłowych, ponieważ zawartość nagłówka(Header) wydaje się dopuszczalna w obu przypadkach.

3] Rozproszony atak typu „odmowa(Distributed Denial) usługi ”(Service Attack) ( DDoS )

Distributed Denial of Service lub atak DDoS jest jak odznaczony oficer w tym gangu. Wyrafinowany pod względem poziomów powyżej normalnego ataku DoS , DDoS generuje ruch na docelowej maszynie za pośrednictwem więcej niż jednego komputera. Atakujący kontroluje jednocześnie kilka zhakowanych komputerów i innych urządzeń i rozdziela zadanie zalewania docelowego serwera ruchem, mocno obciążając jego zasoby i przepustowość. Atakujący może również użyć Twojego komputera do przeprowadzenia ataku na inny komputer, jeśli nadal występują problemy z bezpieczeństwem.

Teraz, choć jest to oczywiste, atak DDoS(DDoS attack) może być znacznie skuteczniejszy i bardziej realny w porównaniu z DoS . Niektóre witryny, które z łatwością obsługują wiele połączeń, można łatwo wyłączyć, wysyłając wiele jednoczesnych żądań spamu. Botnety(Botnets) są wykorzystywane do rekrutacji wszelkiego rodzaju podatnych na ataki urządzeń, których bezpieczeństwo może zostać naruszone poprzez wstrzyknięcie do nich wirusa i zapisanie ich do armii zombie,(Zombie army) którą atakujący może kontrolować i wykorzystać do ataku DDoS . Dlatego(Hence) będąc zwykłym użytkownikiem komputera, musisz zdawać sobie sprawę z luk bezpieczeństwa w systemie i wokół niego, w przeciwnym razie możesz wykonać czyjąś brudną robotę i nigdy się o tym nie dowiesz.

Zapobieganie atakom DoS

Ataki DoS(DoS) nie mogą być z góry określone. Nie możesz zapobiec staniu się ofiarą ataku DoS . Nie ma na to wielu skutecznych sposobów. Możesz jednak zmniejszyć szansę bycia częścią takiego ataku, w którym Twój komputer może zostać wykorzystany do zaatakowania innego. Zwróć uwagę na poniższe istotne punkty, które mogą pomóc ci uzyskać szanse na twoją korzyść.

- Wdróż program antywirusowy(antivirus) i zaporę sieciową(firewall) w swojej sieci, jeśli jeszcze tego nie zrobiłeś. Pomaga to w ograniczeniu wykorzystania przepustowości tylko do uwierzytelnionych użytkowników.

- Konfiguracja serwera(Server configuration) może pomóc zmniejszyć prawdopodobieństwo ataku. Jeśli jesteś administratorem sieci w jakiejś firmie, spójrz na konfiguracje sieci i wzmocnij zasady zapory, aby uniemożliwić nieuwierzytelnionym użytkownikom adresowanie zasobów serwera.

- Niektóre usługi innych firm(third-party services) oferują wskazówki i ochronę przed atakami DoS . Mogą być drogie, ale również skuteczne. Jeśli masz kapitał na wdrożenie takich usług w swojej sieci, lepiej ruszaj.

Ataki DoS są zazwyczaj wymierzone w znane organizacje(high-profile organizations) , takie jak firmy z sektora bankowego i finansowego, firmy zajmujące się handlem i komercjalizacją itp. Należy być w pełni świadomym i patrzeć przez ramię, aby zapobiec potencjalnym atakom. Chociaż ataki te nie dotyczą bezpośrednio kradzieży poufnych informacji, pozbycie się problemu może kosztować ofiary sporą sumę czasu i pieniędzy.

Przydatne linki:(Useful links:)

- Zapobieganie atakom typu „ odmowa (Denial)usługi”(Service Attacks) — MSDN

- Najlepsze praktyki zapobiegania atakom (MSDN)DoS/Denial usługi — MSDN(Service Attacks)

- Zrozumienie ataków typu „odmowa usługi”(Denial-of-Service Attacks) — US-Cert.go v

- Obrona Office 365 przed atakami typu „ odmowa (Against Denial)usługi” — przeczytaj(Service Attacks – Read) więcej na stronie Microsoft

- Źródło obrazu Wikipedia.

Related posts

Rozproszone ataki typu „odmowa usługi” DDoS: ochrona, zapobieganie

Usługa sieciowa SmartByte powoduje spowolnienie Internetu w systemie Windows 11/10

Co to jest odmowa usługi okupu (RDoS)? Zapobieganie i środki ostrożności

Wyłącz Internet Explorer 11 jako samodzielną przeglądarkę za pomocą zasad grupy

Jak sprawdzić, czy Twój adres IP przecieka?

Zezwalaj lub blokuj wyskakujące okienka w Chrome, Firefox, Edge, Opera, Internet Explorer

Jak powstrzymać reklamy Google przed śledzeniem mnie w Internecie?

koniec życia Internet Explorera; Co to oznacza dla firm?

Czy cały Internet może się zawiesić? Czy nadużycie może doprowadzić do awarii Internetu?

Jak znaleźć adres IP routera w systemie Windows 10 — Wyszukiwanie adresu IP

Szybkie wybieranie grupowe dla Firefoksa: ważne strony internetowe na wyciągnięcie ręki

TACHYON Internet Security to przyzwoita alternatywa dla innych darmowych narzędzi

Wyjaśnienie frontingu domeny wraz z niebezpieczeństwami i

Jak korzystać ze współdzielonego połączenia internetowego w domu?

Nie możesz połączyć się z Internetem? Wypróbuj kompletne narzędzie do naprawy internetowej

Jak dodać zaufaną witrynę w systemie Windows 11/10?

Lista najlepszych darmowych programów i produktów do ochrony prywatności w Internecie dla systemu Windows 11/10

DNS Benchmark: zoptymalizuj swoje połączenie internetowe pod kątem szybkości

Monitoruj swoje połączenie internetowe i strony internetowe za pomocą OverSite

Gdzie jest teraz Święty Mikołaj? Strony śledzące Świętego Mikołaja pomogą Ci