20 najlepszych narzędzi do hakowania WiFi na PC (2022)

Hakowanie(Hacking) , jak sugeruje to słowo, nie ma nic wspólnego z niczym etycznym. Hakowanie(Hacking) to przymusowe wejście do czyjegoś systemu z oszukańczym nastawieniem w celu naruszenia jego prywatności lub kradzieży danych systemowych. Niemniej jednak, jeśli odbywa się to za zapowiedzią i za zgodą, aby zidentyfikować słabości i zagrożenia dla sieci komputerów lub pojedynczego urządzenia, aby pomóc rozwiązać czyjeś problemy z siecią, byłoby to określane jako etyczne. Osoba zaangażowana w to nazywana jest etycznym hakerem.

Zrozumieliśmy, co to jest hakowanie i prawie każdy z nas ma WiFi w domu. Jaka jest pełna forma „WiFi”? Dla wielu z nas akronim oznacza „Wireless fidelity”, to nieporozumienie. Chociaż większość z nas tak sądziła, z korzyścią dla wszystkich jest to po prostu znak towarowy oznaczający IEEE 802.11x i jest to technologia bezprzewodowa, która zapewnia szybki bezprzewodowy Internet i połączenie sieciowe.

Zanim zagłębimy się dalej, spróbujmy zrozumieć, że atak hakerski jest dwojakiego rodzaju, a mianowicie atak pasywny i aktywny oraz użycie kilku innych terminologii, takich jak sniffing, WEP i WPA itp.

Atak pasywny: Najpierw przechwytuje pakiety danych w sieci, a następnie próbuje odzyskać hasło sieci poprzez analizę pakietów, innymi słowy pobranie informacji z systemu bez niszczenia informacji. Chodzi raczej o monitorowanie i analizę, podczas gdy

Aktywny atak(Attack) ma miejsce, gdy w trakcie odzyskiwania hasła przechwytuje pakiety danych, zmieniając lub niszcząc te pakiety danych, innymi słowy, pobierając informacje o systemie z systemu, a następnie zmieniając dane lub całkowicie je niszcząc.

Sniffing: to proces przechwytywania i sprawdzania lub, w skrócie, monitorowania pakietów danych za pomocą urządzenia lub aplikacji w celu kradzieży informacji, takich jak hasło, adres IP(IP Address) lub procesów, które mogą pomóc każdemu infiltratorowi w wejściu do sieci lub system.

WEP: jest powszechnym rodzajem metody szyfrowania używanym przez sieci bezprzewodowe, oznaczającym „ bezprzewodową ekwiwalentną prywatność(Wireless Equivalent Privacy) ” i nie jest obecnie uważana za bardzo bezpieczną, ponieważ hakerzy mogą łatwo złamać klucze WEP .

WPA : to kolejna powszechna metoda szyfrowania stosowana przez sieci bezprzewodowe, oznaczająca „chroniony dostęp do sieci WiFi”, to protokół aplikacji(Application Protocol) bezprzewodowych , którego nie można łatwo złamać i jest najbezpieczniejszą opcją, ponieważ wymaga użycia siły lub ataku słownikowego, pomimo które nie miałyby gwarancji złamania kluczy WPA .

Mając powyższe terminologie w tle, spróbujmy teraz znaleźć najlepsze narzędzia do hakowania WiFi na PC w 2020 roku działające na dowolnym systemie operacyjnym, czy to Windows , Mac , czy Linux . Poniżej szczegółowo przedstawiono popularne narzędzia używane do rozwiązywania problemów z siecią i łamania haseł bezprzewodowych.

20 najlepszych narzędzi do hakowania Wi-Fi(Best Wifi Hacking Tools) na PC (2020)

1. Aircrack-ng

Aircrack-ng to dobrze znane, bezpłatne, bezprzewodowe oprogramowanie do łamania haseł, napisane w języku C. (C-language)To oprogramowanie skupia się głównie na stopniowej metodzie monitorowania, atakowania, testowania i wreszcie łamania hasła. Ta aplikacja wykorzystuje standardowy atak FMS , atak (FMS)Korek i nowy atak PTW , aby zoptymalizować jej szybkość, dzięki czemu jest skutecznym narzędziem do łamania WiFi .

Działa głównie w systemie operacyjnym Linux i obsługuje systemy operacyjne Windows , OS X , Free BSD , NetBSD , OpenBSD , a nawet systemy operacyjne Solaris i eComStation 2. Aplikacja obsługuje również inne adaptery bezprzewodowe, takie jak obrazy Live CD i VMWare . Korzystanie z obrazu VMWare(VMWare) nie wymaga dużej wiedzy i wiedzy , ale ma pewne ograniczenia; działa z ograniczonym zestawem systemów operacyjnych i obsługuje ograniczoną liczbę urządzeń USB .

Aplikacja dostępna obecnie w języku angielskim wykorzystuje pakiety danych do łamania kluczy WEP i WPA-PSK sieci 802.11b . Może łamać klucze WEP za pomocą ataku FMS , ataku (FMS)PTW i ataków słownikowych. Do złamania WPA2-PSK używa ataków słownikowych. Aplikacja skupia się na atakach Replay , de-uwierzytelnianiu, fałszywych punktach dostępu i wielu innych. Obsługuje również eksport danych do pliku tekstowego.

To oprogramowanie można pobrać za pomocą linku http://www.aircrack-ng.org/, a najlepsze jest to, że jeśli nie wiesz, jak korzystać z oprogramowania, masz dostępne samouczki online, dostarczone przez firmę, która zaprojektował to oprogramowanie, w którym można dowiedzieć się, jak zainstalować i używać, aby łamać hasła do sieci bezprzewodowych.

Download Now2. WireShark

Wireshark Hacking Tool to darmowy analizator pakietów danych i oprogramowanie do analizy procedur sieciowych o otwartym kodzie źródłowym. Jest to jedno z najlepszych narzędzi do hakowania Wi-Fi, które jest bardzo popularne wśród użytkowników (users)systemu Windows(Windows) . To narzędzie umożliwia zrozumienie tego, co dzieje się w Twojej sieci na najmniejszym lub mikroskopijnym poziomie. Służy do rozwiązywania problemów i analizy sieci, tworzenia oprogramowania i procedur komunikacyjnych. Może być również stosowany w edukacyjnych pracach rozwojowych.

Możesz używać tego oprogramowania do sprawdzania i analizowania w trybie online lub offline dowolnej liczby setek protokołów i uzyskiwania najlepszych wyników. Może nie tylko analizować dane bezprzewodowe, ale może również odbierać i odczytywać dane z Bluetooth , Ethernet , USB , Token Ring , FDDI , IEEE 802.11 , PPP/HDLC , ATM , Frame relay, itp. w celu analizy.

To narzędzie obsługuje wiele systemów operacyjnych i może być uruchamiane w systemach Windows(Windows) , Linux , Mac OS , Solaris , FreeBSD , NetBSD i wielu innych. Wiele organizacji komercyjnych, przedsiębiorstw non-profit, agencji rządowych i instytucji edukacyjnych używa go jako istniejącego lub faktycznego standardu do szczegółowej kontroli różnych protokołów.

Może przeglądać przechwycone dane za pomocą narzędzia TShark w trybie TTY(TTY-mode TShark) lub graficznego interfejsu użytkownika(Graphical User Interface) ( GUI ). Umożliwia komunikację za pomocą ikon graficznych i wskaźników dźwiękowych, ale nie wykorzystuje tekstowego interfejsu użytkownika, nawigacji tekstowej ani wpisywanych etykiet poleceń.

Posiada bogaty protokół Voice over Internet Protocol , tj. analizę VoIP lub, w standardowych warunkach, usługę telefoniczną przez Internet , co jest możliwe, jeśli masz dobre połączenie internetowe. Pomaga to uniknąć połączenia przez wieżę lokalnej firmy telefonicznej, która pobiera więcej opłat za to samo połączenie niż połączenie VoIP .

WireShark jest również znany z najpotężniejszych funkcji wyświetlania, a także może przechwytywać pliki skompresowane za pomocą gzip i dekompresować je podczas działania programu komputerowego bez przerywania lub zakłócania już uruchomionego programu.

Aplikacja może być również używana do odszyfrowywania wielu protokołów, takich jak IPsec , ISAKMP , Kerberos , SNMPv3 , SSL/TLS , WEP i WPA/WPA2 . Korzystając z aplikacji, możesz również zastosować różne kody kolorów do listy pakietów danych, aby przeprowadzić szybką i łatwą w użyciu i zrozumiałą analizę.

Obsługuje również eksport danych do zwykłego pliku tekstowego, PostScript , CVS lub XML . Narzędzie hakerskie WireShark jest uważane za najlepsze narzędzie do analizy pakietów danych o dobrej funkcjonalności i korzystaniu z linku – https://www. wireshark.org/ możesz pobrać to narzędzie do własnego użytku.

Download Now3. Kain i Abel

Cane & Abel to kolejne popularne oprogramowanie na liście narzędzi do odzyskiwania hasła Wifi , które jest po prostu bardziej miękkim sposobem używania słowa hacking. Jego nazwa pochodzi od dzieci Adama(Adam) i Ewy(Eve) , co jest ciekawym sposobem nazewnictwa przez twórców narzędzia. Intrygująca nazwa, prawda? Pozostawmy jednak nazewnictwo mądrości deweloperów i przejdźmy dalej.

To narzędzie jest używane w różnych wersjach systemu operacyjnego Microsoft(Microsoft OS) i wykorzystuje różne techniki w procesie badania i analizy każdego pakietu danych z osobna oraz dekodowania zaszyfrowanych haseł lub po prostu przy użyciu ataków typu brute force, słownikowych i kryptoanalizy.

Korzystając z aplikacji, możesz również badać dane bezprzewodowe i pobierać klucze sieci bezprzewodowej, wykrywając hasła w pamięci podręcznej i analizując szczegóły zabezpieczeń routingu. Nowo dodaną funkcją hakerską jest protokół rozpoznawania adresów(Address Resolution Protocol) lub obsługa ARP do wykrywania w przełączanych sieciach LAN(LANs) i ataków MITM .

Jeśli to nie koniec, korzystając z oprogramowania hakerskiego Windows WiFi , możesz także nagrywać Voice over Internet Protocol , czyli rozmowy VoIP .

Jest to zalecane i najczęściej używane narzędzie przez konsultantów ds. bezpieczeństwa, profesjonalnych testerów penetracji i każdego, kto planuje konstruktywnie korzystać z niego w celach etycznych i nie oszukiwać nikogo w celu uzyskania nieautoryzowanego dostępu do hasła.

Download Now4. Nmap

Nmap jest jednym z najlepszych narzędzi do hakowania Wi-Fi o otwartym kodzie źródłowym dla komputerów z systemem Windows(Windows PC) . Skrót od Nmap w rozwiniętej formie oznacza Network Mapper dostępny dla użytkowników Androida(Android) . Został zaprojektowany z pierwotnym zamiarem skanowania dużych sieci, chociaż może działać równie dobrze dla pojedynczych hostów. Jest używany głównie do zarządzania cum wykrywania sieci(network discovery) i audytu bezpieczeństwa komputera.

Nmap jest udostępniany bezpłatnie na Github za pomocą linku https://github.com/kost/NetworkMapper. Większość skanerów Nmap może również skorzystać z nieoficjalnego interfejsu Android Frontend(Android Frontend) , aby go pobrać, zainstalować i używać. Użytkownik może w zależności od potrzeb przeprojektować, a nawet zmodyfikować oprogramowanie. Aplikacja działa dobrze dla użytkownika smartfona zarówno na urządzeniach (Smartphone)zrootowanych(App) , jak i nierootowanych.

Obsługuje wszystkie główne komputerowe systemy operacyjne, takie jak system operacyjny Linux , Windows i Mac OS(Mac OS X) X. Administratorzy sieci(Network) stwierdzili, że jest to bardzo przydatne narzędzie do wykonywania kilku zadań, takich jak zapoznanie się z inwentarzem sieci poprzez sprawdzenie liczby hostów korzystających z sieci, rodzaju oferowanych przez nich usług i rodzaju systemu operacyjnego, tj. różnych wersji systemy operacyjne używane do prowadzenia działań.

Ta usługa dostępna bezpłatnie najlepiej nadaje się do skanowania sieci. Obsługuje kilka systemów operacyjnych, jak wskazano powyżej, i monitoruje rodzaje używanych filtrów pakietów danych/zapór sieciowych oraz wiele innych atrybutów/aspektów, takich jak przesyłanie danych za pomocą plików binarnych przy użyciu domyślnego protokołu HTTPS(HTTPS) .

Download Now5. Metasplot

Metasploit jest darmowym, otwartym, potężnym narzędziem hakerskim, którego właścicielem jest Rapid7 , firma zajmująca się bezpieczeństwem z siedzibą w Massachusetts. To oprogramowanie hakerskie może testować słabości/podatność systemów komputerowych lub włamywać się do systemów. Podobnie jak wiele narzędzi bezpieczeństwa informacji, Metasploit może być używany zarówno do legalnych, jak i nielegalnych działań.

Jest to oprogramowanie do testowania penetracji cum cyberbezpieczeństwa dostępne zarówno w wersji bezpłatnej, jak i płatnej. Obsługuje japoński(Japan) język programowania ogólnego przeznaczenia o nazwie „Ruby”, zaprojektowany w Japonii(Japan) w 1990 roku. Oprogramowanie można pobrać, korzystając z linku https://www.metasploit.com. Jak wspomniano, może być używany z internetowym interfejsem użytkownika, wierszem poleceń lub łączem.

Przeczytaj także: (Also Read:) 10 najlepszych aplikacji biurowych na Androida, które zwiększą Twoją produktywność(10 Best Office Apps for Android to Boost Your Productivity)

Narzędzie Metasploit obsługuje wszystkie centralne komputerowe systemy operacyjne, takie jak Linux , Windows , Mac OS , open BSD i Solaris . To narzędzie hakerskie testuje wszelkie naruszenia bezpieczeństwa systemu poprzez wyrywkowe sprawdzanie. Liczy listę wszystkich sieci przeprowadzających ataki, wykonując niezbędne testy penetracyjne w sieciach, a także unikając przy tym zauważenia.

Download Now6. Kismet

Kismet to narzędzie do hakowania Wi-Fi, używane do wyszukiwania i identyfikowania urządzeń bezprzewodowych. Słowo po arabsku(Arabic) oznacza „podział”. Mówiąc prościej , Kismet w indyjskim języku narodowym hindi jest często używany, gdy coś ważnego pojawia się w twoim życiu całkowicie przypadkowo lub przez los.

To narzędzie identyfikuje sieci poprzez pasywne wykrywanie i ujawnianie ukrytych sieci, jeśli są używane. Technicznie rzecz biorąc, jeśli chodzi o hakowanie, jest to czujnik pakietów danych, który jest systemem wykrywania sieci i włamań dla bezprzewodowych sieci lokalnych warstwy 2, tj. ruchu 802.11a, 802.11b, 802.11g i 802.11n.

To oprogramowanie działa z każdą kartą WiFi , która obsługuje tryb i jest zbudowana na modułowej konstrukcji lub strukturze klient/serwer. Obsługuje wszystkie systemy operacyjne, takie jak Linux , Windows , Mac OS , OpenBSD , FreeBSD , NetBSD . Może również działać w systemie Microsoft Windows(Microsoft Windows) i wielu innych platformach. Korzystając z linku http://www.kismetwireless.net/ można bez problemu pobrać oprogramowanie.

Kismet obsługuje również przeskakiwanie kanałów, co oznacza, że może stale zmieniać się z jednego kanału na drugi bez wykonywania żadnej sekwencji, określonej przez użytkownika oprogramowania. Ponieważ sąsiednie kanały zachodzą na siebie, umożliwia to przechwycenie większej ilości pakietów danych, co jest dodatkową zaletą tego oprogramowania.

Download Now7. NetSparker

NetSparker to aplikacja internetowa używana do skanowania bezpieczeństwa i etycznych problemów hakerskich. Ze względu(Due) na technologię skanowania opartą na dowodach jest uważana za bardzo dokładną technikę wykrywania słabości. Jest to łatwe w użyciu oprogramowanie do skanowania bezpieczeństwa, które automatycznie wykrywa podatności, które można wykorzystać do narażenia poufnych danych użytkownika.

Może łatwo znaleźć słabe punkty, takie jak wstrzykiwanie SQL(SQL Injection) , XSS lub Cross-Site Scripting i Remote File Inclusions oraz inne aplikacje internetowe, usługi internetowe i internetowe interfejsy API(APIs) . Więc po pierwsze, musisz zabezpieczyć swoje działania w sieci za pomocą NetSparker .

Może przewijać wszystkie nowoczesne i niestandardowe aplikacje internetowe, niezależnie od używanej platformy lub technologii. To samo dotyczy twoich serwerów internetowych, niezależnie od tego, czy używasz Microsoft ISS , czy Apache i Nginx w systemie Linux(Linux) . Może je przeskanować pod kątem wszystkich problemów z bezpieczeństwem.

Jest dostępny w dwóch wersjach jako wbudowane narzędzie do testowania penetracji i raportowania w aplikacjach Microsoft Windows lub usługa online, która umożliwia skanowanie tysięcy innych witryn i aplikacji internetowych w ciągu zaledwie 24 godzin.

Ten skaner obsługuje aplikacje oparte na technologiach AJAX i Java, takie jak (AJAX)HTML 5 , Web 2.0 i aplikacje jednostronicowe(Single Page Applications) ( SPA(SPAs) ), umożliwiając zespołowi szybkie podjęcie działań naprawczych w przypadku zidentyfikowanego problemu. Krótko mówiąc, jest to doskonałe narzędzie do szybkiego przezwyciężenia wszystkich zagrożeń bezpieczeństwa w tysiącach witryn internetowych i aplikacji.

Download Now8. Wciąganie powietrza

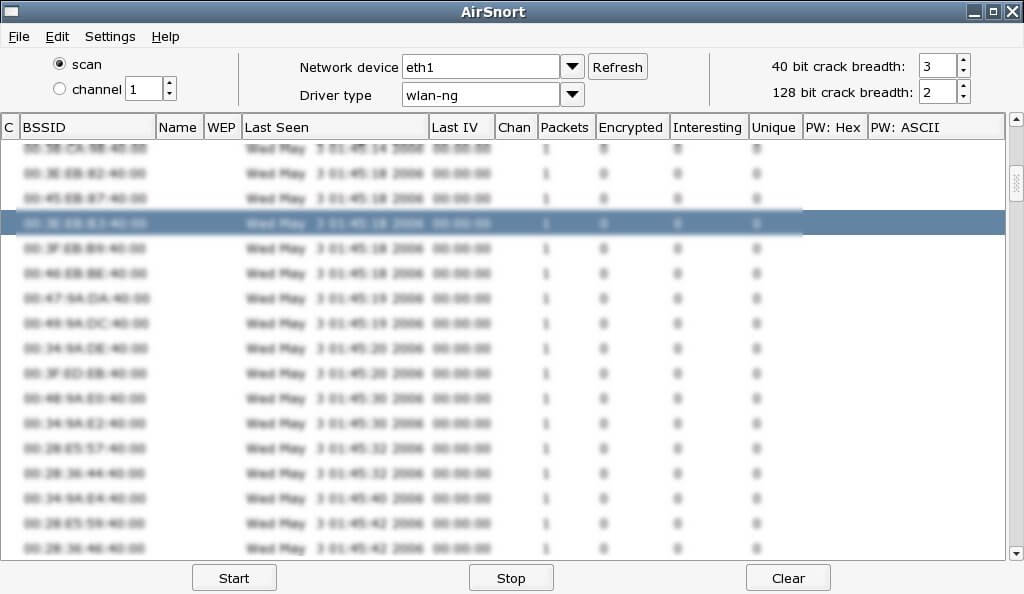

AirSnort to kolejne popularne oprogramowanie do łamania haseł do bezprzewodowej sieci LAN(LAN) lub Wi -Fi. To oprogramowanie opracowane przez Blake'a Hegerle'a(Blake Hegerle) i Jeremy'ego Bruestle'a(Jeremy Bruestle) jest dostępne bezpłatnie z systemami operacyjnymi Linux i Windows . Służy do odszyfrowywania WEP Keys/encryption lub hasła sieci WiFi 802.11b .

To narzędzie można pobrać z Sourceforge pod adresem http://sourceforge.net/projects/airsnort i działa na pakietach danych. Najpierw przechwytuje pakiety danych w sieci, a następnie próbuje odzyskać hasło do sieci poprzez analizę pakietów.

Innymi słowy, podejmuje pasywny atak, tj. działa po prostu monitorując transmisję danych i próbuje uzyskać informacje lub określić ilościowo klucze szyfrowania lub hasła po otrzymaniu odpowiedniej ilości pakietów danych bez niszczenia danych. Jest to po prostu monitorowanie i rozpoznawanie informacji.

AirSnort to proste narzędzie do łamania haseł WEP . Jest dostępny na ogólnej licencji publicznej GNU i jest bezpłatny. (GNU)Chociaż oprogramowanie jest funkcjonalne, ale nie było już utrzymywane przez ostatnie trzy lata, nie nastąpił dalszy rozwój.

Download Now9. Ettercap

Ettercap to otwarte i najlepsze narzędzie do hakowania Wi(Wifi) -Fi na komputery PC, które obsługuje aplikacje wieloplatformowe, co oznacza, że gdy możesz korzystać z określonej aplikacji na wielu komputerach lub wielu aplikacji w jednym systemie. Może być wykorzystany do „ataku man-in-the-middle” na sieć lokalną, tzn. dane wysyłane przez sieć (Local)LAN są również wysyłane do każdego urządzenia podłączonego do sieci LAN(LAN) pomiędzy nadawcą a odbiorcą.

To narzędzie do hakowania obsługuje różne systemy operacyjne, w tym Linux , Mac OS X , BSD , Solaris i Microsoft Windows . Korzystając z tego systemu, możesz przeprowadzać audyty bezpieczeństwa, aby sprawdzić wszelkie luki i zatkać wycieki bezpieczeństwa przed jakimkolwiek nieszczęśliwym wydarzeniem. Może również analizować protokół sieciowy, sprawdzając wszystkie reguły rządzące przesyłaniem danych między wszystkimi urządzeniami w tej samej sieci, niezależnie od ich konstrukcji lub procesu wewnętrznego.

To narzędzie pozwala na niestandardowe wtyczki lub dodatki, które dodają funkcje do już istniejącego oprogramowania zgodnie z Twoimi zwyczajowymi potrzebami i wymaganiami. Umożliwia również filtrowanie treści i umożliwia podsłuchiwanie danych zabezpieczonych protokołem HTTP SSL(HTTP SSL) poprzez przechwytywanie i inspekcję danych w celu przeciwdziałania kradzieży haseł, adresów IP, wszelkich chronionych informacji itp.

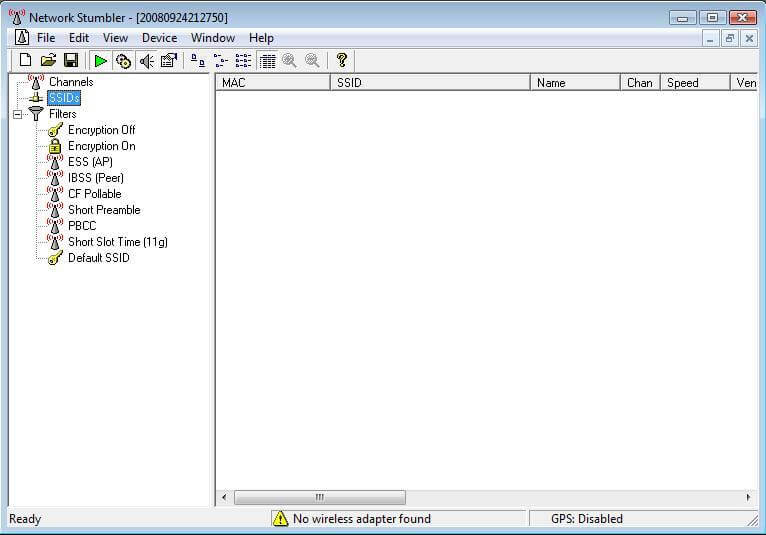

Download Now10. NetStumbler

NetStumbler , znany również jako Network Stumbler , to dobrze znane, bezpłatne narzędzie do wyszukiwania otwartych bezprzewodowych punktów dostępu. Działa w systemach operacyjnych Microsoft Windows od Windows 2000 do Windows XP i umożliwia wykrywanie sieci bezprzewodowych 802.11a, 802.11b i 802.11g. Ma również okrojoną wersję, znaną jako MiniStumbler .

To narzędzie nie było rozwijane przez prawie 15 lat od ostatniego wydania w 2005 roku. Jego okrojona wersja może być używana z systemami operacyjnymi w podręcznych urządzeniach elektroniki użytkowej(Consumer Electronic) , takich jak odtwarzacze CD, DVD , wieże stereo, telewizory(TVs) , zestawy kina domowego, komputery przenośne lub laptopy i wszelki inny sprzęt audio i wideo.

Po uruchomieniu narzędzie automatycznie rozpoczyna skanowanie sieci bezprzewodowych i po zakończeniu; zobaczysz pełną listę sieci w pobliżu. Dlatego jest on zasadniczo używany do wardrivingu, który jest procesem mapowania sieci Wi(WiFi) -Fi w lokalnie określonym obszarze i jest również znany jako mapowanie punktów dostępowych.

Za pomocą tego narzędzia można również wykryć nieautoryzowane punkty dostępu w określonym obszarze zainteresowania. Pomaga również znaleźć lokalizacje o niskiej sieci i może również wspierać weryfikację konfiguracji sieciowych, takich jak Linux , Mac OS X , BSD , Solaris , Microsoft Windows i wiele innych.

Wadą tego oprogramowania do hakowania jest to, że może być łatwo wykryte przez dowolny bezprzewodowy system wykrywania lub urządzenie pracujące w pobliżu, a także to narzędzie nie działa dokładnie z najnowszym 64- bitowym(Bit) systemem operacyjnym. Na koniec narzędzie można pobrać za pomocą linku http://www.stumbler.net/ dla zainteresowanych jego użyciem.

Download Now11. Kiuwan

Jest to oprogramowanie do skanowania odpowiedzialności, które mapuje obszar underscan pod kątem sieci bezprzewodowych i przechwytuje je, aby uzyskać dostęp do łatwowierności w celu włamania/kradzieży hasła, adresów IP i wszelkich innych informacji. Po zidentyfikowaniu tych sieci automatycznie rozpoczyna działania mające na celu naprawienie tych zobowiązań.

Narzędzie obsługuje również zintegrowane środowisko(Integrated Development Environment) programistyczne, program, który zapewnia użytkownikom wyczerpujące funkcje do wykonywania różnych funkcji, takich jak edycja kodu, debugowanie, edycja tekstu, edycja projektu, przeglądanie wyników, monitorowanie zasobów i wiele innych. Programy IDE , np. NetBeans , Eclipse , IntelliJ , Visual studio, Webstorm , Phpstorm , itp. pomagają w dostarczaniu informacji zwrotnych podczas tworzenia oprogramowania.

Kiuwan zapewnia również obsługę ponad dwudziestu programming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile apps . Wiadomo, że spełnia najbardziej rygorystyczne standardy branżowe, w tym OWASP , CWE , SANS 25 , HIPPA , WASC , ISO/IEC 25000 , PCI , ISO/IEC 9126 i inne, co czyni go bardzo popularnym narzędziem.

Wielotechnologiczny(Kiuwan) silnik skanujący Kiuwan również za pośrednictwem swojego narzędzia „Insights” informuje o słabościach sieci bezprzewodowych w komponentach open source, oprócz zarządzania zgodnością licencji. To narzędzie do przeglądu kodu oferuje hakerom bezpłatną wersję próbną i jednorazowe użycie za opłatą dla hakerów okazjonalnych. Z wielu wskazanych powodów jest uważany za jedno z wiodących narzędzi hakerskich w branży.

Download Now12. Nikto

Nikto to kolejne narzędzie do hakowania internetowych skanerów internetowych o otwartym kodzie źródłowym, które przeprowadza kompleksowe testy na określonych serwerach internetowych lub zdalnych hostach. Skanuje wiele elementów, takich jak 6700 potencjalnie niebezpiecznych plików, problemy związane z wieloma przestarzałymi serwerami oraz wszelkie problemy związane z wersją wielu serwerów.

To narzędzie do hakowania jest częścią dystrybucji Kali Linux z prostym interfejsem wiersza poleceń. Nikto umożliwia sprawdzanie konfiguracji, takich jak opcje serwera HTTP lub identyfikacja zainstalowanych serwerów internetowych i oprogramowania. Wykrywa również domyślne pliki instalacyjne, takie jak wiele plików indeksowych, i często dokonuje automatycznych aktualizacji skanowanych elementów i wtyczek.

Narzędzie zawiera wiele innych zwyczajowych dystrybucji Linuksa(Linux) , takich jak Fedora , w swoim arsenale oprogramowania. Wykonuje również test podatności na Cross-Site Scripting , aby sprawdzić, czy niezaufane źródło zewnętrzne może wstrzyknąć swój złośliwy kod do aplikacji internetowej użytkownika w celu zhakowania jego WiFi .

Przeczytaj także: (Also Read:) 3 sposoby udostępniania dostępu do Wi-Fi bez ujawniania hasła(3 Ways to Share Wi-Fi Access without revealing Password)

Podejmuje również brutalne ataki słownikowe, aby umożliwić hakowanie Wi -Fi, a przy użyciu technik kodowania (WiFi)LibWhisker IDS można ominąć systemy wykrywania włamań. Może się zalogować i zintegrować z platformą Metasploit . Wszystkie recenzje i raporty są zapisywane w plikach tekstowych, formatach XML , HTML , NBE i CSV .

To narzędzie obsługuje podstawową instalację PERL i może być używane w systemach Windows(Windows) , Mac , Linux i UNIX . Może używać nagłówków(Headers) , favicon i plików do identyfikacji zainstalowanego oprogramowania. Jest to dobre narzędzie do penetracji, które ułatwia testowanie podatności na każdą ofiarę lub cel.

Download Now13. Czkawka

To narzędzie do hakowania WiFi zostało opracowane przez PortSwigger Web Security i jest narzędziem do testowania penetracji opartym na Javie. Pomaga zidentyfikować słabości lub podatności w sieciach bezprzewodowych. Jest dostępny w trzech wersjach, tj. wersji Community , wersji profesjonalnej i wersji Enterprise , z których każda ma inną cenę w zależności od wymagań.

Wersja społecznościowa jest dostępna bezpłatnie, podczas gdy wersja profesjonalna kosztuje 399 USD na użytkownika rocznie, a wersja Enterprise kosztuje 3999 USD rocznie. Darmowa wersja sama w sobie ma ograniczoną funkcjonalność, ale jest wystarczająco dobra do użytku. Wersja społecznościowa to kompleksowy zestaw narzędzi z niezbędnymi narzędziami ręcznymi. Mimo to, aby zwiększyć funkcjonalność, możesz zainstalować dodatki o nazwie BApps , aktualizując do wyższych wersji z rozszerzoną funkcjonalnością przy wyższych kosztach, jak wskazano dla każdej wersji powyżej.

Wśród różnych funkcji dostępnych w narzędziu do hakowania Wi-Fi Burp Suite(Burp Suite WiFi) może skanować w poszukiwaniu 100 rodzajów rozpowszechnionych słabości lub podatności. Możesz nawet zaplanować i powtórzyć skanowanie. Było to pierwsze narzędzie, które zapewnia testowanie bezpieczeństwa aplikacji(Out-Of-Band Application Security Testing) poza pasmem ( OAST ).

Narzędzie sprawdza każdą słabość i zapewnia szczegółowe porady dotyczące konkretnie zgłoszonych słabości narzędzia. Obsługuje również testy CI lub ciągłej integracji . (Continuous Integration)Ogólnie rzecz biorąc, jest to dobre narzędzie do testowania bezpieczeństwa sieci.

Download Now14. Jan Rozpruwacz

John the Ripper to bezpłatne narzędzie do hakowania sieci Wi -Fi o otwartym kodzie źródłowym do łamania haseł. (WiFi)To narzędzie jest w stanie połączyć kilka łamaczy haseł w jeden pakiet, co czyni go jednym z najpopularniejszych narzędzi do łamania haseł dla hakerów.

Wykonuje ataki słownikowe, a także może wprowadzać w nim niezbędne zmiany, aby umożliwić łamanie haseł. Te zmiany mogą być w trybie pojedynczego ataku poprzez modyfikację powiązanego tekstu jawnego (takiego jak nazwa użytkownika z zaszyfrowanym hasłem) lub porównywanie odmian z hashami.

Wykorzystuje również tryb Brute Force do łamania haseł. (Brute)Obsługuje tę metodę w przypadku haseł, które nie pojawiają się na słownikowych listach słów, ale ich złamanie zajmuje więcej czasu.

Został pierwotnie zaprojektowany dla systemu operacyjnego UNIX do wykrywania słabych haseł UNIX . To narzędzie obsługuje piętnaście różnych systemów operacyjnych, w tym jedenaście różnych wersji UNIX i innych systemów operacyjnych, takich jak Windows , DOS , BeOS i Open VMS .

To narzędzie automatycznie wykrywa typy skrótów haseł i działa jako konfigurowalny łamacz haseł. Zauważamy, że to narzędzie do hakowania WiFi może łamać różne typy formatów zaszyfrowanych haseł, w tym hasła typu hash crypt często spotykane w wielu wersjach UNIX .

To narzędzie jest znane ze swojej szybkości i jest w rzeczywistości narzędziem do szybkiego łamania haseł. Jak sugeruje jego nazwa, przedziera się przez hasło i łamie je w mgnieniu oka. Można go pobrać ze strony _John the Ripper .

Download Now15. Meduza

Imię Meduza(Medusa) , w mitologii(Greek) greckiej, było córką greckiego(Greek) bóstwa Forkis(Phorcys) , przedstawianej jako uskrzydlona kobieta z wężami zamiast włosów i została przeklęta, by zamienić w kamień każdego, kto spojrzał jej w oczy.

W powyższym kontekście nazwa jednego z najlepszych narzędzi do hakowania sieci Wi(WiFi) -Fi wydaje się dość myląca. Narzędzie zaprojektowane przez członków witryny foofus.net to narzędzie do hakowania typu brute force, które można pobrać z Internetu. Wiele usług obsługujących zdalne uwierzytelnianie jest obsługiwanych przez narzędzie hakerskie Medusa .

Narzędzie zostało zaprojektowane tak, aby umożliwiało równoległe testowanie oparte na wątkach, które jest automatycznym procesem testowania oprogramowania, który może inicjować wiele testów na wielu hostach, użytkownikach lub hasłach jednocześnie, aby zweryfikować kluczowe możliwości funkcjonalne określonego zadania. Celem tego testu jest oszczędność czasu.

Inną kluczową cechą tego narzędzia jest jego elastyczne dane wejściowe użytkownika, w którym dane wejściowe można określić na różne sposoby. Każde wejście może być pojedynczym wejściem lub wieloma wejściami w jednym pliku, co daje użytkownikowi elastyczność w tworzeniu dostosowań i skrótów w celu przyspieszenia jego wydajności.

Korzystając z tego prymitywnego narzędzia hakerskiego, jego podstawowe aplikacje nie muszą być modyfikowane w celu poszerzenia listy usług do ataków typu brute force. W urządzeniu wszystkie moduły usług istnieją jako niezależny plik .mod , dzięki czemu jest to aplikacja o konstrukcji modułowej.

Download Now16. Zły skaner IP

Jest to jedno z najlepszych narzędzi do hakowania Wi-Fi na PC do skanowania adresów IP i portów. Może skanować zarówno sieci lokalne, jak i internet. Korzystanie z narzędzia do hakowania WiFi jest bezpłatne , które nie wymaga żadnej instalacji, dzięki czemu można je bez wysiłku skopiować i używać w dowolnym miejscu.

To wieloplatformowe oprogramowanie może obsługiwać wiele platform oprogramowania, które mogą być systemami operacyjnymi, takimi jak Blackberry , Android i iOS dla smartfonów i tabletów , lub programami wieloplatformowymi, takimi jak Microsoft Windows , Java , Linux , macOS, Solaris itp.

Aplikacja Angry IP Scanner udostępnia interfejs wiersza poleceń ( CLI ), tekstowy interfejs użytkownika używany do przeglądania i zarządzania plikami komputerowymi. Ta lekka aplikacja została napisana i utrzymywana przez Antona Keksa(Anton Keks) , eksperta ds. oprogramowania, współwłaściciela organizacji zajmującej się rozwojem oprogramowania.

To narzędzie może zapisywać i eksportować wyniki w kilku formatach, takich jak CSV , TXT , XML , itp. Za pomocą tego narzędzia można również złożyć plik w dowolnym formacie lub losowo uzyskać dostęp do danych, nie ma sekwencji zdarzeń i można przeskoczyć bezpośrednio z punktu A do punktu Z bez przechodzenia przez odpowiednią sekwencję.

Narzędzie skanujące po prostu pinguje każdy adres IP, wysyłając sygnał w celu określenia stanu każdego adresu IP, rozwiązania nazwy hosta, skanowania portów itp. Zebrane w ten sposób dane o każdym hoście można następnie rozwinąć w jednym lub kilku akapitach, aby wyjaśnić wszelkie zawiłości przy użyciu wtyczek.

To narzędzie wykorzystuje osobny wątek skanowania dla każdego skanowanego adresu IP przy użyciu podejścia wielowątkowego w celu zwiększenia szybkości skanowania. W przypadku wielu programów do pobierania danych narzędzie to umożliwia dodawanie nowych możliwości i funkcjonalności w celu zwiększenia jego wydajności. Jest to ogólnie dobre narzędzie z wieloma funkcjami dla użytkowników.

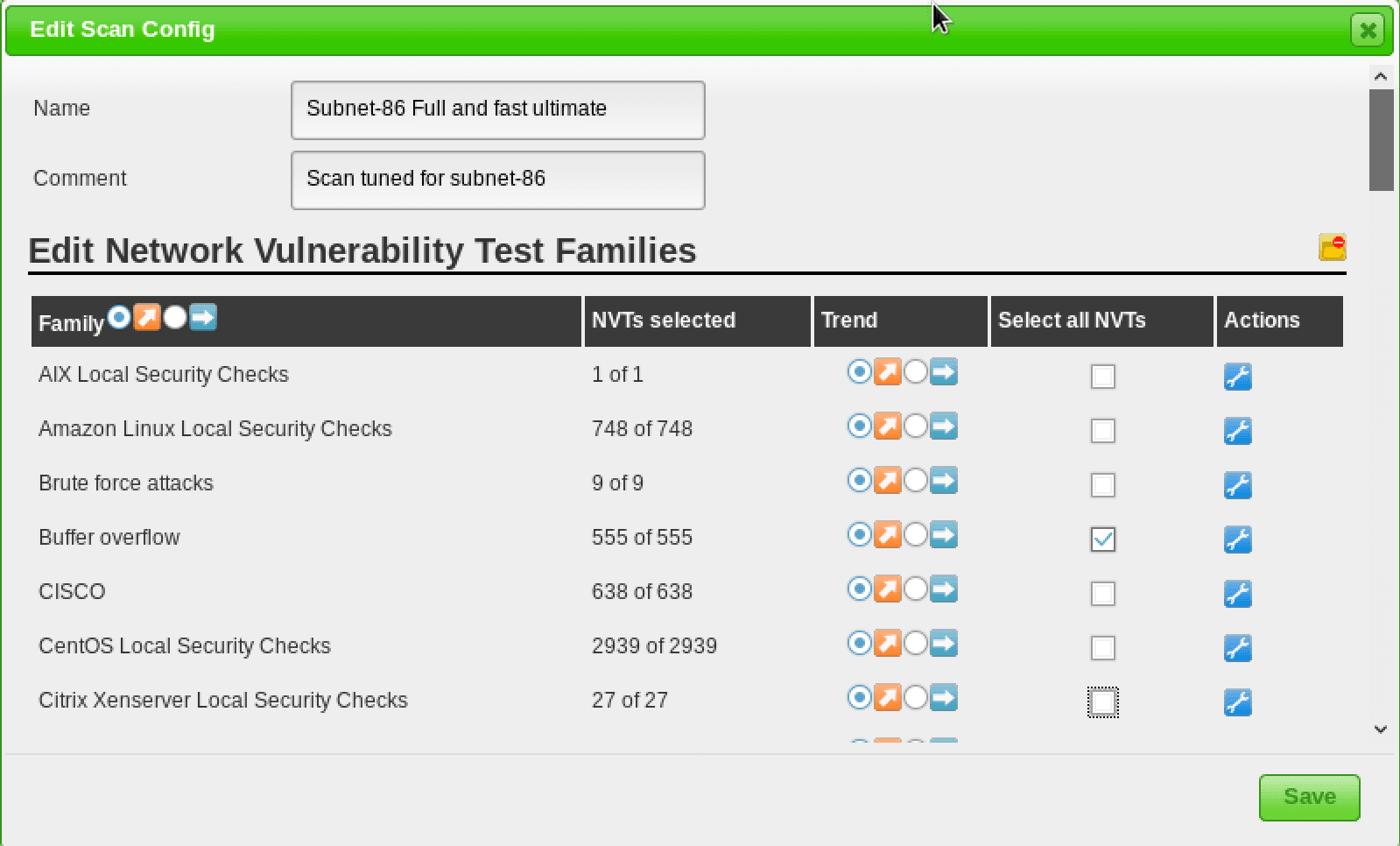

Download Now17. OtwórzVas

Dobrze znana wszechstronna procedura oceny podatności jest również znana pod swoją starą nazwą „Nessus”. Jest to system typu open source, który może wykryć problemy z bezpieczeństwem dowolnego hosta, niezależnie od tego, czy jest to serwer, czy urządzenie sieciowe, takie jak komputery PC, laptopy, smartfony itp.

Jak wspomniano, podstawową funkcją tego narzędzia jest wykonywanie szczegółowego skanowania, zaczynając od skanowania portu adresu IP w celu wykrycia, czy ktoś nasłuchuje tego, co piszesz. W przypadku wykrycia te nasłuchiwania są testowane pod kątem luk w zabezpieczeniach, a wyniki są kompilowane w raport w celu podjęcia niezbędnych działań.

OpenVAS Hacking Tool może skanować wiele hostów jednocześnie z możliwością zatrzymywania, wstrzymywania i wznawiania zadań skanowania. Może przeprowadzić ponad 50 000 testów podatności i pokazać wyniki w formacie zwykłego tekstu, XML , HTML lub lateksowym.

To narzędzie zaleca zarządzanie fałszywymi alarmami, a umieszczanie wszelkich fałszywych alarmów na liście mailingowej skutkuje natychmiastową informacją zwrotną. Może również planować skanowanie, ma potężny interfejs wiersza poleceń i złożone oprogramowanie monitorujące Nagios oprócz metod generowania grafiki i statystyk. To narzędzie obsługuje systemy operacyjne Linux , UNIX i Windows .

Będąc potężnym interfejsem internetowym, narzędzie to jest bardzo popularne wśród administratorów, programistów i certyfikowanych systemów informatycznych, specjalistów ds. bezpieczeństwa. Główną funkcją tych ekspertów jest wykrywanie, zapobieganie dokumentom i przeciwdziałanie zagrożeniom dla informacji cyfrowych.

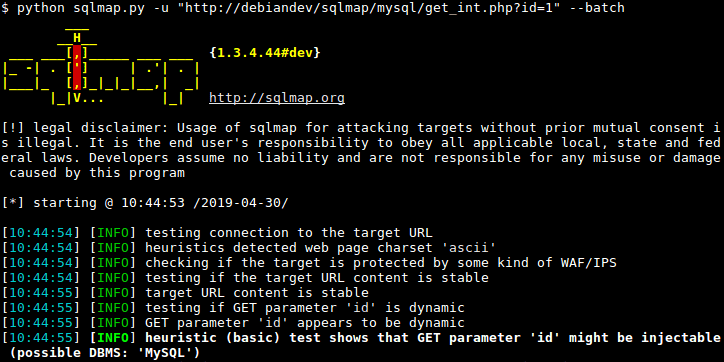

Download Now18. Mapa SQL

Narzędzie SQL Map to oprogramowanie typu open source w języku Python, które automatycznie umożliwia wykrywanie i wykorzystywanie błędów wstrzykiwania SQL oraz przejmowanie serwerów baz danych. Ataki typu SQL Injection(SQL Injection) to jedno z najstarszych, najbardziej rozpowszechnionych i bardzo niebezpiecznych zagrożeń dla aplikacji internetowych.

Istnieją różne typy ataków SQL Injection , takie jak in-band (SQL Injection)SQLi , blind SQLi i out-of-band SQLi . Wstrzyknięcie SQL ma miejsce, gdy nieświadomie prosisz o podanie i uruchamiasz dane wejściowe użytkownika, takie jak jego nazwa użytkownika lub identyfikator użytkownika, zamiast prostej nazwy/identyfikatora w bazie danych.

Hakerzy korzystający z metody wstrzykiwania SQL mogą ominąć wszystkie środki bezpieczeństwa w aplikacjach internetowych, korzystając z bazy danych SQL , takiej jak MySQL , Oracle , SQL Server lub innych i odzyskać całą zawartość, taką jak dane osobowe, tajemnice handlowe, własność intelektualna, wszelkie inne informacje, a nawet dodać , modyfikować lub usuwać rekordy w bazie danych.

Hakerzy stosują również techniki łamania haseł oparte na słownikach, a także mogą przeprowadzić atak polegający na wyliczaniu użytkowników za pomocą technik brute-force na słabości aplikacji internetowych. Ta metoda służy do odzyskiwania prawidłowej nazwy użytkownika z aplikacji internetowej lub tam, gdzie wymagane jest uwierzytelnienie użytkownika.

Możesz także przechowywać swoje informacje w swojej bazie danych, głupie, znane jako narzędzie mysqldump. To narzędzie służy do tworzenia kopii zapasowej bazy danych, tak aby jej zawartość mogła zostać przywrócona w przypadku utraty danych i znajduje się w katalogu root/bin katalogu instalacyjnego MySQL . Umożliwia tworzenie kopii zapasowych informacji poprzez generowanie pliku tekstowego zawierającego instrukcje SQL , które mogą odtworzyć bazy danych od teraz lub od zera.

Download Now19. Intruz

Intruz to oparty na chmurze skaner luk w zabezpieczeniach, zbudowany przez doświadczonych specjalistów ds. bezpieczeństwa. To narzędzie do hakowania lokalizuje słabości cyberbezpieczeństwa w Twojej infrastrukturze cyfrowej, aby uniknąć kosztownych naruszeń danych. Intruz łączy się również z głównymi dostawcami chmury, takimi jak Slack i Jira , w celu śledzenia projektów.

W systemie tym dostępnych jest ponad 9000 kontroli bezpieczeństwa, z których mogą korzystać wszelkiego rodzaju i wielkości firmy zainteresowane przezwyciężeniem słabości ich cyberbezpieczeństwa. W trakcie sprawdzania szuka identyfikacji niepoprawnych konfiguracji zabezpieczeń i usuwa błędy w wykonywaniu tych kontroli bezpieczeństwa.

Sprawdza również typowe rywalizacje dotyczące aplikacji internetowych, takie jak wstrzykiwanie SQL i skrypty między witrynami, dzięki czemu możesz wykonywać swoją pracę bez obawy, że ktokolwiek wpadnie do Twojej pracy i ją zerwie. Działa proaktywnie w Twoim systemie, sprawdzając wszelkie najnowsze zagrożenia i usuwając je za pomocą środków zaradczych, dzięki czemu możesz spokojnie kontynuować pracę.

Jaka jest więc różnica między hakerem a intruzem? Ich celem lub celem jest złamanie słabszych systemów bezpieczeństwa sieci w celu kradzieży informacji. Haker jest mistrzem w sztuce programowania do włamywania się do programów, które działają i można go nazwać „przestępcą komputerowym”, podczas gdy intruzami są ci, którzy dzięki swoim programom do ciągłego skanowania sieci są świadomi słabości systemu i sieci i ostatecznie wykorzystują ich do włamywania się do sieci i systemów informatycznych.

Download Now20. Maltego

Maltego to narzędzie do analizy łączy i eksploracji danych, które pomaga zlokalizować słabe punkty i nieprawidłowości w sieci. Działa na eksplorację danych w czasie rzeczywistym i zbieranie informacji. Występuje w trzech wersjach.

Maltego CE , wersja społecznościowa, jest dostępna bezpłatnie, podczas gdy klasyczny Maltego jest dostępny w cenie 999 USD, a trzecia wersja, Maltego XL , jest dostępna w cenie 1999 USD. Obie wersje cenowe są dostępne dla użytkowników komputerów stacjonarnych. Jest jeszcze jeden produkt Maltego dla serwera internetowego, a mianowicie CTAS , ITDS i Comms , który obejmuje szkolenie i ma początkową cenę 40000 USD.

Zalecane: (Recommended: )15 najlepszych aplikacji do hakowania WiFi na Androida (2020)(15 Best WiFi Hacking Apps For Android (2020))

To narzędzie dostarcza danych na temat wzorców graficznych opartych na węzłach, podczas gdy Maltego XL może pracować z dużymi wykresami, dostarczając obrazy graficzne podkreślające słabości i nieprawidłowości w sieci, aby umożliwić łatwe hakowanie przy użyciu wyróżnionych podatności. To narzędzie obsługuje systemy operacyjne (Systems)Windows , Linux i Mac(Mac Operating) .

Maltego zapewnia również szkolenie online, a na jego ukończenie masz trzy miesiące, podczas których masz dostęp do wszystkich nowych filmów i aktualizacji. Po wykonaniu wszystkich ćwiczeń i lekcji otrzymasz od Maltego certyfikat uczestnictwa .

Download NowTo wszystko, mamy nadzieję, że ta lista 20 najlepszych narzędzi do hakowania WiFi na komputer z systemem Windows 10 była pomocna(20 best WiFi hacking tools for Windows 10 PC was helpful) . Teraz będziesz mógł uzyskać dostęp do sieci bezprzewodowej bez znajomości hasła, głównie w celach edukacyjnych. Czas łamania hasła może się różnić w zależności od złożoności i długości haseł. Należy(Please) pamiętać, że hakowanie sieci bezprzewodowych w celu uzyskania nieautoryzowanego dostępu jest cyberprzestępczością i zaleca się powstrzymanie się od tego, ponieważ może to prowadzić do komplikacji prawnych i zagrożeń.

Related posts

15 najlepszych aplikacji do hakowania WiFi na Androida (2022)

18 najlepszych narzędzi do hakowania 2022

Najlepsze bezpłatne narzędzia skanera sieci WiFi dla systemu Windows 11/10

Najlepsze aplikacje do analizowania sieci Wi-Fi dla systemów Windows, iOS, macOS i Android

Jak wygenerować historię Wi-Fi lub raport WLAN w systemie Windows 10?

15 najlepszych dostępnych alternatyw uTorrent

Top 6 najlepszych aplikacji do edycji zdjęć dla systemu Windows 10?

31 najlepszych narzędzi do skrobania stron internetowych

Najlepsze bezpłatne narzędzia do śledzenia błędów dla systemu Windows 10

Najlepsze bezpłatne narzędzia do monitorowania przepustowości dla systemu Windows 11/10

20 najlepszych wyszukiwarek torrentów, które nadal działają w 2022 r.

11 najlepszych darmowych programów do tworzenia zrzutów ekranu dla systemu Windows

11 najlepszych czujników temperatury i wilgotności WiFi

Jak znaleźć najlepsze hotspoty Wi-Fi w pobliżu?

10 najlepszych publicznych serwerów DNS w 2022 r.: porównanie i przegląd

10 najlepszych emulatorów Androida dla systemów Windows i Mac

5 najlepszych narzędzi do dostosowywania ustawień systemu Windows 10

25 najlepszych darmowych narzędzi dla robotów indeksujących

Jak zainstalować narzędzia graficzne w systemie Windows 11/10?

5 najlepszych narzędzi do śledzenia cen Amazon 2022